Serwis Niebezpiecznik.pl poinformował wczoraj o „Nowej fali ataków na Facebooku”. Do laboratorium CERT Polska trafiła próbka wspomnianego tam malware’u. Mimo, że wektor ataku nie jest nowy, sama próbka jest dosyć ciekawa pod kilkoma względami. Obecnie zagrożenie jest wykrywane przez niektóre antywirusy, niestety jednak nie wszystkie. Dodatkowo malware ten jest zabezpieczony przed debugowaniem jak i badaniem zachowania na podstawie ruchu sieciowego. W celu ochrony kodu binarnego przed analizą, zostało zastosowane zaciemnianie i ochrona za pomocą specjalnego protectora. Ruch sieciowy jest szyfrowany (nawet kwerendy DNS!) oraz generowany w nadmiarze.

Jak się rozprzestrzenia?

Z analizy wykonanej przez CERT Polska wynika, iż malware może się rozprzestrzeniać na trzy sposoby. Pierwszy, pisząc krótką wiadomość do znajomych osoby zainfekowanej na czacie oraz umieszczając wpis na ścianie Facebooka o treści:

Drugi sposób to wysłanie wiadomości przez komunikator Skype o treści:

Trzeci sposób to wysłanie wiadomości przez komunikator MSN o treści zbliżonej do poprzednich dwóch wiadomości:

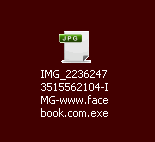

Po kliknięciu w link złośliwe oprogramowanie pobiera się na komputer użytkownika. Ikona programu jest podobna do ikony pliku JPG, co może powodować, że użytkownik uruchomi tę aplikację, myśląc, że jest to zdjęcie. Jak widać malware ten jest bardzo „społecznościowy”, gdyż korzysta zarówno z komunikatorów jak i z Facebooka.

Co dokładnie robi?

Po uruchomieniu oprogramowanie wysyła bardzo dużo zapytań DNS (ponad 70!) o różne adresy, zarówno znanych serwisów (jak np. tinyurl.com) jak i serwisów, które posłużą do późniejszej komunikacji z C&C. Dzięki takiemu działaniu bardzo trudno jest odnaleźć właściwy serwer C&C, z którym oprogramowanie chce się skomunikować. Następnie malware wysyła informacje o zainfekowanym systemie. Ponieważ system Windows zapamiętał odpowiedzi DNS, kolejne zapytanie nie jest wysyłane, więc nie wiadomo, który z serwerów jest ostatecznym punktem komunikacji malware’u. Lista domen, o które są wysyłane zapytania DNS, znajduje się poniżej.

abbrr.com

abe5.com

a.gd

ahref.in

alturl.com

a.nf

arm.in

awe.sm

b23.ru

b4it.net

bacn.me

beam.to

bit.ly

bitly.com

bloat.me

budurl.com

burnurl.com

canurl.com

checkshorturl.com

chilp.it

cjb.net

cli.gs

clockurl.com

co.nr

cowurl.com

cozyurl.com

d0g.me

dboost.de

decenturl.com

dfl8.me

digbig.com

digg.com

diggurl.com

doiop.com

durl.us

fff.to

fhurl.com

goo.gl

hotshorturl.com

is.gd

itoo.ws

ity.im

l9k.net

lilipala.com

liltinti.com

mo.by

nipurl.com

pralala.com

redir.ec

shortlink.se

shortswitch.com

shorturli.com

shorturli.net

shorturl.info

shorturli.org

snap.vu

su.pr

surf.to

ta.gg

tintiurl.com

tintiurl.net

tinyarrows.com

tiny.cc

tinylink.com

tinylink.in

tinylink.ir

tinylink.me

tinysong.com

tinyurl.com

tiny-url.org

unshorten.com

wong.to

x.nu

yep.it

yourls.org

yvy.me

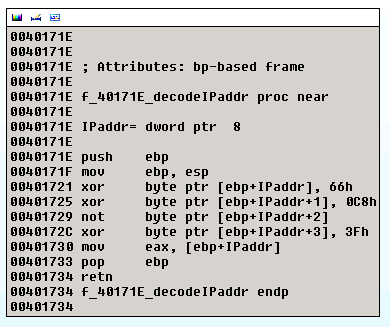

Dodatkowo, złośliwe oprogramowanie nie korzysta bezpośrednio z odpowiedzi z serwera DNS. Otrzymany adres jest niejako „zaszyfrowany” i dopiero po zdekodowaniu jest używany do (zaszyfrowanej) komunikacji z C&C. Utrudnia to dodatkowo analizę ruchu sieciowego. Z serwera jest pobierana następnie (za pomocą protokołu HTTP) konfiguracja określająca dalsze postępowanie złośliwego oprogramowanie. Przykładowa konfiguracja, którą udało nam się otrzymać, po rozszyfrowaniu wygląda następująco:

dummy=1

dl=http://

dlid=0

qint=900000

pint=100

pcnt=1

hp=http://domredi.com/1/

hpid=116

kw=none

msn=:*

http://xxxxxxxx.net/xxxxxxxx.php?ref=facebook&w=%RAND1%&resource=youtube&w=%NAME%

youtube hit %RAND2% :D

msnseq=226

fbchat=:P

fbchatseq=0

fbwall=

http://xxxxxxxx.com/xxxxxxxx.php?ref=facebook&w=%RAND1%&resource=youtube&w=%NAME%

:* favourite %RAND2%! :D

fbwallseq=204

skype= youtube favourite %RAND3%!

http://xxxxxxxx.com/xxxxxxxx.php?ref=facebook&w=%RAND1%&resource=youtube&w=%NAME%

:D ahhahahaa

skypeseq=91

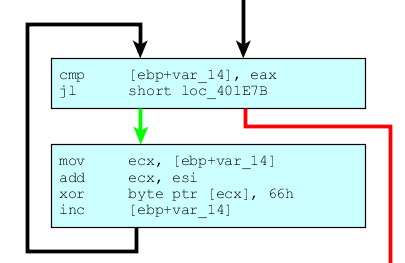

Konfiguracja jest rozszyfrowywana (i szyfrowana) za pomocą funkcji przedstawionej poniżej.

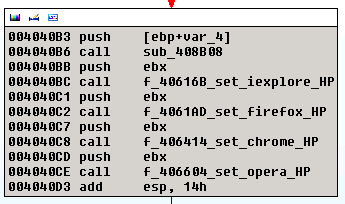

Komputer ofiary jest wykorzystywany do rozpowszechniania linków korzystając z listy kontaktów na Facebooku, Skype i komunikatorze MSN za pomocą linków zdefiniowanych powyżej. Właściwość dl jest używana do pobierania dodatkowego oprogramowania, które zostanie zainstalowane na zainfekowanej maszynie. Strona domowa wszystkich przeglądarek jest ustawiona na wartość właściwości hp za pomocą funkcji znajdującej się poniżej.

Malware również dodaje się do listy aplikacji automatycznie uruchamianych przy starcie systemu.

Domeny przez które malware się rozprzestrzenia to:

yrfotosonica.com

twipavideosonic.com

Niestandardowe wykorzystanie DNS

Oprogramowanie wyróżnia się generowaniem wzmożonego ruchu DNS. Dodatkowo, aby otrzymać adres IP serwera, z którego zostanie pobrana konfiguracja, rozkodowuje odpowiedź DNS używając do tego funkcji przedstawionej poniżej:

Dla przykładu, gdyby DNS zwrócił adres 25.200.255.62 zostałby on zdekodowany jako 127.0.0.1.

Rozpoznanie w ruchu sieciowym

Malware ten dosyć łatwo rozpoznać w ruchu sieciowym. Używa on specyficznej wartości nagłówka HTTP User-Agent: cvc_v105. Dodatkowo, odpowiedź z serwera, zawierająca konfigurację, zaczyna się zawsze od znaków ZG% !GX.