Do laboratorium CERT Polska trafiła próbka malware’u na platformę Android. Zarówno nazwa pliku z aplikacją (poland_xxx.apk) jak i jego lokalizacja (został ściągnięty przy wizycie na popularnej polskiej stronie internetowej, prawdopodobnie przez system reklam) świadczyć może o tym, że był kierowany do osób z Polski. Aplikacja ta wysyła z naszego telefonu 3 SMSy Premium (na numery 919xx, 76xx oraz 74xx – łącznie o wartości ponad 35 złotych) określając w dostępnym w niej regulamienie, że dostaniemy w zamian bliżej nieokreślony plik. Plik ten był kolejną aplikacją, która czyniła z naszego telefonu część botnetu służącego do przesyłania SMSów Premium. Co ciekawe, ta druga aplikacja nie jest wykrywana przez żaden program antywirusowy.

Aby zainstalować obie aplikacje, trzeba wyrazić zgodę zarówno na instalację, jak i, w przypadku pierwszej aplikacji, kliknąć przycisk.

Aplikacja 1: poland_xxx.apk

Aplikacja poland_xxx.apk nazywa się „Загрузчик”. Została ona automatycznie ściągnięta podczas wizyty na stronie (jest to atak typu „drive-by-download”). Wymaga ona następujących uprawnień do działania:

INTERNET,.

SEND_SMS,

WRITE_EXTERNAL_STORAGE,

READ_EXTERNAL_STORAGE

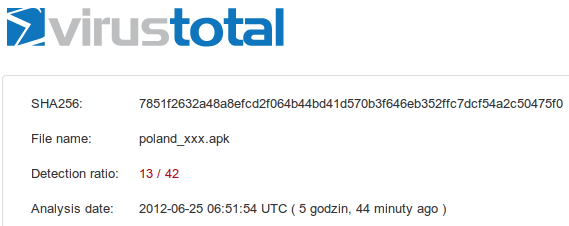

Plik ten jest wykrywany przez popularne programy antywirusowe:

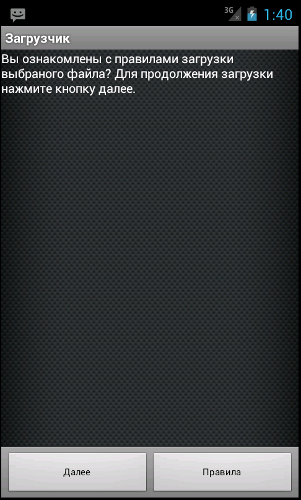

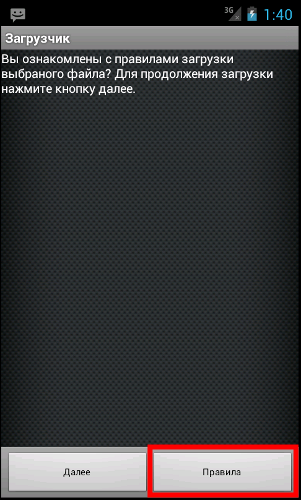

Po uruchomieniu pojawia się następujące okno pokazane po lewej. Jak widać, aplikacja komunikuje się z nami w języku rosyjskim. Jest to zadziwiające działanie jak na złośliwe oprogramowanie kierowane do Polaków. Wyświetlany komunikat tłumaczy się jako: „Czy jesteś zaznajomiony z zasadami pobierania plików? Aby kontynuować kliknij Далее.”. Po wybraniu przycisku z napisem „Далее” (z ros. „dalej”) zostają wykonane dwie operacje. Po pierwsze pobierane jest z serwera C&C konfiguracja dotycząca liczby, numerów i treści wysyłanych SMSów Premium. Konfiguracja ta wygląda następująco:

Numery telefonu podawane są na podstawie wyników geolokalizacji adresu IP telefonu. Dzięki temu osobne numery SMS Premium mogą być wysyłane do osób z różnych krajów. Drugą operacją jest ściągnięcie kolejnej aplikacji o nazwie file.apk i uruchomienie instalacji.

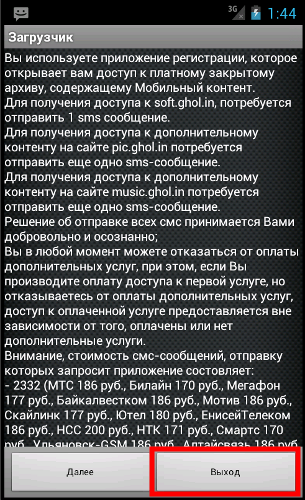

Co ciekawe, program ten zawiera również „regulamin”, w którym informuje nas, że z telefonu zostaną wysłane trzy SMSy Premium, w celu uzyskania dostępu do wybranej treści pewnej strony internetowej. Pod podanymi tam adresami nie ma jednak żadnych stron internetowych.

Aplikacja 2: file.apk (BotAppActivity)

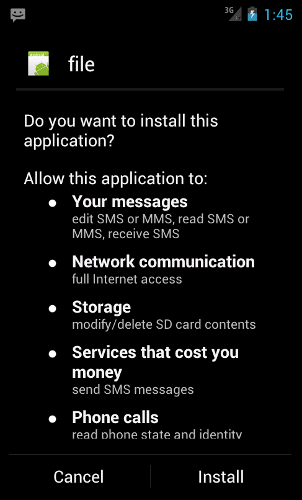

O ile pierwsza aplikacja informowała nas o wysyłaniu SMSów Premium w celu pobrania „dodatkowej zawartości”, o tyle druga aplikacja nie ma żadnego okna dialogowego. Jest również bardzo ciekawa, ponieważ tworzy z naszego telefonu element botnetu. Wymaga ona dużo więcej uprawnień do działania:

WRITE_SMS

READ_SMS

SEND_SMS

RECEIVE_SMS

WRITE_EXTERNAL_STORAGE

WAKE_LOCK

READ_PHONE_STATE

READ_EXTERNAL_STORAGE

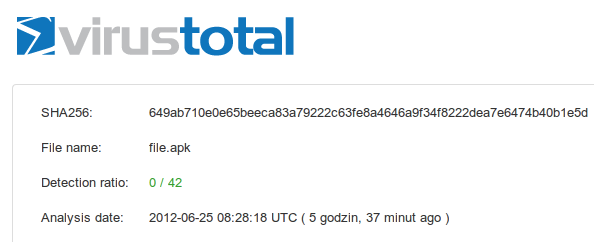

Plik nie jest wykrywany przez żadne programy antywirusowe:

Aplikacja ta komunikuje się z serwerem C&C i otrzymuje od niego instrukcje, które kontrolują jej późniejsze działanie. Odpowiedź z serwera może wyglądać następująco:

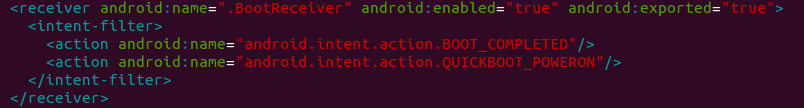

Z przeprowadzonej analizy wynika, iż malware obsługuje trzy typy komend: sendsms, sleep oraz saveid. Przy komunikacji z C&C każdy telefon otrzymuje unikatowy identyfikator, który pozwala na spersonalizowanie działania. Do serwera wysyłany jest kod kraju oraz kod operatora sieci, w której działa telefon komórkowy. Serwer C&C może nakazać komórce wysłać wiadomość SMS Premium pod dowolny numer o dowolnej treści. Aplikacja dba również o to, aby telefon nie wyłączył się podczas wykonywania swojego zadania zakładając „Wake Lock”. Dodatkowo, tworzony jest nowy BootReceiver, który dba o to, by usługa botnetu startowała razem z telefonem:

Warto również zauważyć, że pierwsza aplikacja jest tylko „dropperem” i może zostać łatwo zmieniona. Druga aplikacja jest o wiele bardziej niebezpieczna.

Jak nie dać się zainfekować?

Najlepiej oczywiście nie instalować nieznanych aplikacji, szczególnie tych, które wymagają dostępu do Internetu i SMSów. Jeśli jednak już uruchomiliśmy wspomnianą aplikację należy nacisnąć przycisk „Правила” (z ros. „regulamin”) a następnie „Выход” (z ros. „wyjście”) tak jak jest to pokazane na obrazkach poniżej.

W przypadku, gdy aplikacja ściągnęła już kolejny plik apk, po prostu nie należy go instalować. Standardowo telefon powinien nas zapytać czy chcemy zainstalować aplikację file podobnie jak na ekranie poniżej.

Sumy kontrolne

Sumy kontrolne aplikacji (zarówno MD5 jak i SHA1) aplikacji, które analizowaliśmy, dostępne są poniżej.

17c952f7d65fdf48101011729bd5bad7 file.apk

8c9120f34b38e8449db63f437aa7226f5c106098 file.apk