Niedawno pisaliśmy o kampanii rozprzestrzeniającej złośliwe oprogramowanie za pomocą wiadomości e-mail podszywających się pod Allegro.pl oraz Booking.com. W jednym z etapów tej kampanii wykorzystywany był skrypt AutoIt (zwany RazorCrypt), którego celem było ukrycie ostatecznego złośliwego oprogramowania, które kradło hasła użytkownika. Wykorzystanie skryptów AutoIt w celu zaciemnienia czy zaszyfrowania złośliwego oprogramowania staje się coraz bardziej popularne wśród twórców, szczególnie niezbyt wyszukanego, złośliwego oprogramowania. Poniżej opisujemy kolejną kampanię wykorzystującą wizerunek Allegro.pl i używającą ciekawego skryptu AutoIt. Nie znaleźliśmy żadnych powiązań pomiędzy autorami obu kampanii.

Niedawno pisaliśmy o kampanii rozprzestrzeniającej złośliwe oprogramowanie za pomocą wiadomości e-mail podszywających się pod Allegro.pl oraz Booking.com. W jednym z etapów tej kampanii wykorzystywany był skrypt AutoIt (zwany RazorCrypt), którego celem było ukrycie ostatecznego złośliwego oprogramowania, które kradło hasła użytkownika. Wykorzystanie skryptów AutoIt w celu zaciemnienia czy zaszyfrowania złośliwego oprogramowania staje się coraz bardziej popularne wśród twórców, szczególnie niezbyt wyszukanego, złośliwego oprogramowania. Poniżej opisujemy kolejną kampanię wykorzystującą wizerunek Allegro.pl i używającą ciekawego skryptu AutoIt. Nie znaleźliśmy żadnych powiązań pomiędzy autorami obu kampanii.

Kupiłeś przez Kup Teraz ASUS G750!

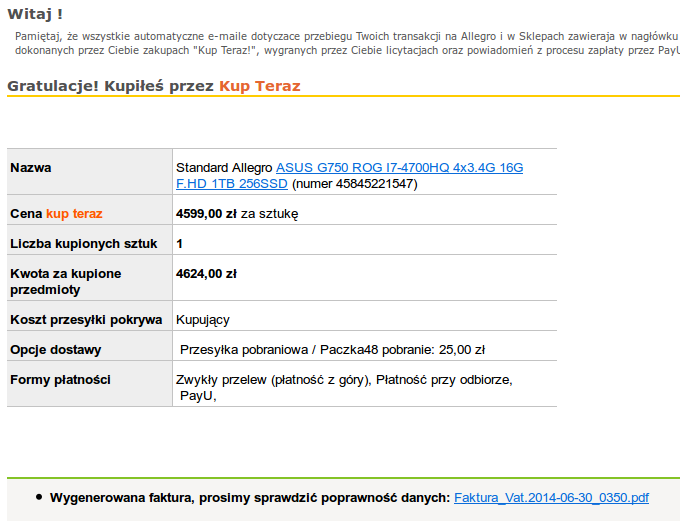

Otrzymaliśmy zgłoszenia od użytkowników na temat wiadomości e-mail bardzo przypominającej powiadomienia wysyłane przez serwis Allegro.pl. Powiadomienie to informowało o zakupie, poprzez „Kup Teraz”, komputera ASUS G750 ROG I7-4700HQ 4x3.4G 16G F.HD 1TB 256SSD i podany był numer aukcji 45845221547. Mail jest przedstawiony na zrzucie ekranu poniżej.

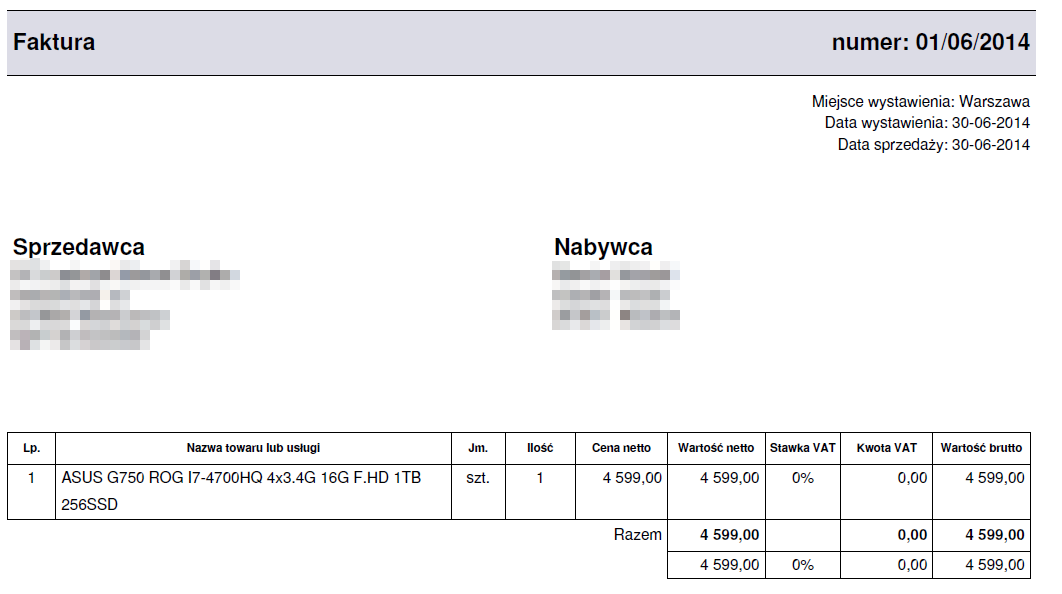

W wiadomości umieszczone były dwa odnośniki, jeden do rzekomej „Faktury” a drugi do aukcji. Oba prowadziły do pliku, którego nazwa kończyła się na .pdf.exe i miał ikonę sugerującą, że jest to plik PDF. Co więcej, nawet po uruchomieniu otwierał się plik PDF, zaprezentowany poniżej, który wyglądał jak prawdziwa faktura. Niestety, równolegle uruchamiany był program, którego celem było wykorzystanie mocy obliczeniowej procesora w celu wytworzenia kryptowaluty Bitcoin.

Metadane pliku PDF zawierają w polu Author adres IP 62.210.74.137 oraz w polu Creator nazwę hosta exit4.telostor.ca. Data utworzenia wskazuje na 30 czerwca, natomiast tytuł to Faktura 01/06/2014.

Faktura w formacie PDF, AutoIt, PE, VBS, COM i BAT jednocześnie

Sama „faktura” zawiera archiwum SFX, które rozpakowuje kilka plików. Przede wszystkim plik f.pdf, który zawiera prezentowaną poniżej fakturę. Plik ten nie zawiera żadnego exploita. Zamiast tego rozpakowane zostały również, do katalogu C:Users<nazwa_użytkownika>, pliki zawierające:

- Plik VBS (Visual Basic Script), który uruchamia następny plik.

- Plik BAT, który uruchamia interpreter AutoIt z podanym skryptem.

- Interpreter AutoIt o rozszerzeniu COM.

- Skrypt języka AutoIt.

- Plik INI używany przez skrypt AutoIt.

- Zaszyfrowany (za pomocą RC2) plik PE, który zawiera cpuminer – program do wykorzystywania mocy obliczeniowej procesora w celu wytworzenia kryptowaluty Bitcoin.

- Wyłączenie narzędzia „Przywracanie systemu”.

- Wytworzenie BSOD, czyli efektywne „zawieszenie” systemu, za pomocą nieudokumentowanego, ale znanego, wywołania funkcji

NtSetInformationProcess. - Zabezpieczenie przed usunięciem złośliwego oprogramowania – odzyskiwanie niektórych usuniętych plików (skryptu VBS, BAT), przywracanie klucza

HKCUSoftwareMicrosoftWindowsCurrentVersionRunOncew rejestrze. - Dopisywanie wiadomości do znanych komunikatorów i serwisów społecznościowych: Facebook, Skype, Omegle, Steam, Tinychat czy Runescape.

- Pobieranie i uruchamianie dodatkowego oprogramowania.

- Wykrywanie wirtualizacji za pomocą poszukiwania uruchomionych procesów

VboxService.exebądźVMwaretray.exe. - Kontrolowanie działających instancji oprogramowania za pomocą mutexów.

- Wyłącznie UAC (User Access Control) za pomocą modyfikacji rejestru.

- Wyłączanie wyświetlania plików systemowych i tych z atrybutem „ukryty”.

- Wyświetlenie komunikatu użytkownikowi.

Pomimo realizacji dosyć prostego zadania, wykorzystano do tego celu bardzo dużo plików. Możemy tylko spekulować, że zrobiono to w celu utrudnienia analizy. Cpuminer logował się do api.bitcoin.cz z loginem workus.worker1.

Skrypt AutoIt – dużo możliwości, żadna niewykorzystana

Skrypt AutoIt był najciekawszym ze wszystkich plików. Zaciemniono go dodając linijki zaczynające się od białych znaków oraz znaku ; oznaczającego komentarz. Po usunięciu tych linii otrzymujemy bardzo czytelny skrypt, z poprawnymi nazwami zmiennych oraz pewnymi komentarzami.

W przypadku tej kampanii została wykorzystana tylko jedna z możliwości tego skryptu – wykonanie zaszyfrowanego algorytmem RC2 pliku PE w ramach innego procesu. Proces (w tym przypadku 32bitowa wersja svchost.exe) jest tworzony w stanie zawieszonym, następnie nadpisywany jest rozszyfrowanymi danymi z pliku i uruchamiany. Identyfikacja tego procesu była w tym przypadku bardzo prosta, bo był uruchomiony z nietypowymi, jak na Service Host, parametrami:

Jednak same możliwości skryptu są dużo większe. Wśród nich jest między innymi:

Wszystkie te opcje są konfigurowalne za pomocą pliku INI wczytywanego z katalogu, z którego skrypt został uruchomiony.

Podsumowanie

Kampania została dobrze przygotowana – powiadomienie o zakupieniu przedmiotu jest bardzo podobne do prawdziwych tego typu powiadomień. Sama wiadomość nie zawiera również załączników, a jedynie linki do plików ze złośliwym oprogramowaniem.

Skrypty AutoIt, już od jakiegoś czasu wykorzystywane przez autorów złośliwego oprogramowania, stają się coraz bardziej popularne. Razem z popularnością idzie w parze też rozwinięcie ich funkcjonalności – już nie tylko służą odszyfrowaniu pliku PE i jego uruchomieniu, ale także wykonują szereg dodatkowych funkcji.

Skróty kryptograficzne próbek

Poniżej przedstawione są skróty MD5 niektórych analizowanych próbek.

1f5a9caa675eb71e3767f765fe0a21a8 run.bat

8e14f298b25e60ebf4d7d9c7787b3aff run.vbs

48b8ade376a44ef498bcd3fec0f96d76 script.autoit

f0b0c815ab1c01c336ccc6147253ed0c settings.ini