W ostatnim czasie w Polsce zaczęły pojawiać się ataki na użytkowników systemu Android. Wiele polskich i zagranicznych serwisów donosiło o ataku za pomocą wiadomości e-mail rzekomo pochodzącej od firmy antywirusowej Kaspersky. Poniżej przedstawiamy malware używany w tym ataku. Dzięki szybkiej współpracy wielu firm, jeden z adresów C&C został skutecznie usunięty. Sam malware natomiast zmienił tylko miejsce swojego pobytu oraz sposób infekcji. Poniżej opisujemy również nowy-stary sposób infekcji korzystający z sieci BitTorrent. Jesteśmy przekonani, że za wszystkimi tymi atakami stoi ta sama osoba, bądź grupa osób, najprawdopodobniej pochodzących z Polski i odpowiedzialnych za złośliwe oprogramowanie VBKlip w wersji .NET, o którym już nieraz pisaliśmy.

W ostatnim czasie w Polsce zaczęły pojawiać się ataki na użytkowników systemu Android. Wiele polskich i zagranicznych serwisów donosiło o ataku za pomocą wiadomości e-mail rzekomo pochodzącej od firmy antywirusowej Kaspersky. Poniżej przedstawiamy malware używany w tym ataku. Dzięki szybkiej współpracy wielu firm, jeden z adresów C&C został skutecznie usunięty. Sam malware natomiast zmienił tylko miejsce swojego pobytu oraz sposób infekcji. Poniżej opisujemy również nowy-stary sposób infekcji korzystający z sieci BitTorrent. Jesteśmy przekonani, że za wszystkimi tymi atakami stoi ta sama osoba, bądź grupa osób, najprawdopodobniej pochodzących z Polski i odpowiedzialnych za złośliwe oprogramowanie VBKlip w wersji .NET, o którym już nieraz pisaliśmy.

Mail od firmy „Kaspersky”

31 lipca i 1 sierpnia niektórzy użytkownicy polskiego Internetu otrzymali wiadomość e-mail o treści podobnej do tej przedstawionej poniżej.

banku pod kątem wykrycia złośliwego oprogramowania.

W skutek skanowania firma Kaspersky wykryła infekcją na Twoim telefonie

z systemem Android

Wykryty wirus jest przeznaczony do okradania kont firmowych zdolny

min. do wykradania kodów SMS, służących do autoryzacji przelewów.

Oznacza to że cyberprzestepcy mogą zatwierdzić dowolny przelew z Twojego konta

bankowego!

Aby zapobiec kradzieży gotówki z Twojego konta prosimy o bezzwłoczną instalację

programu Antywirusowego Kaspersky Mobile Security w urządzeniu mobilnym.

Darmowa wersja programu dla klientów banku została dodana w załączniku

wiadomości.

W załączniku znajdował się plik o rozszerzeniu

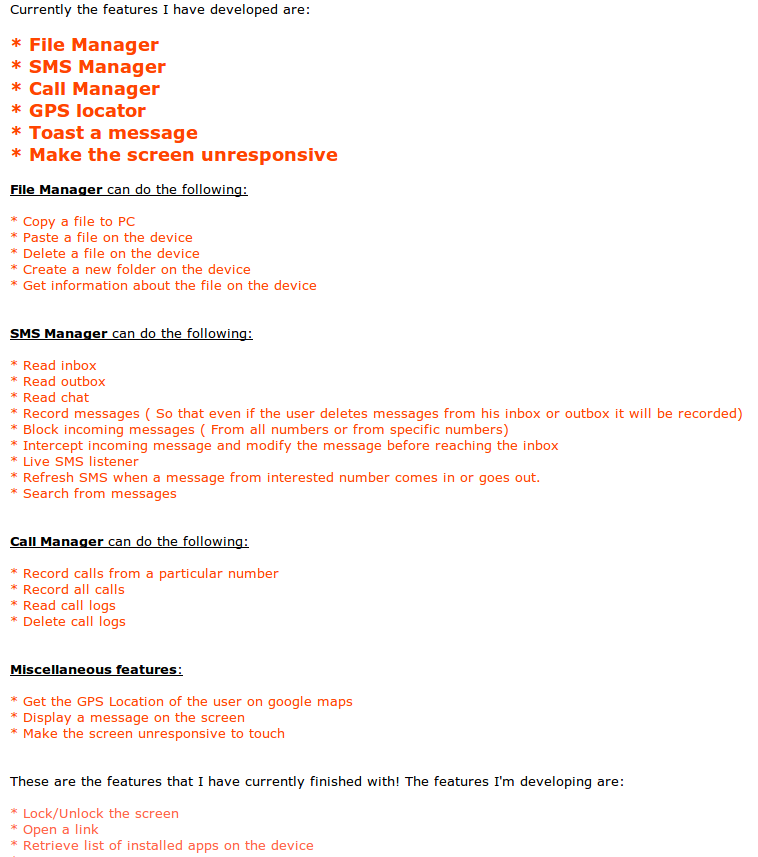

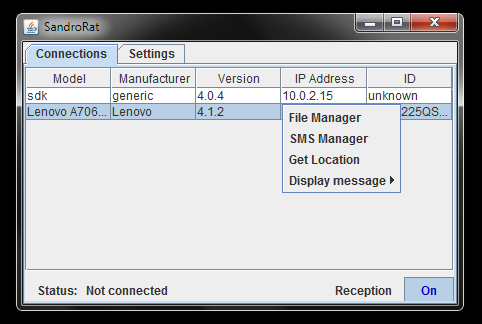

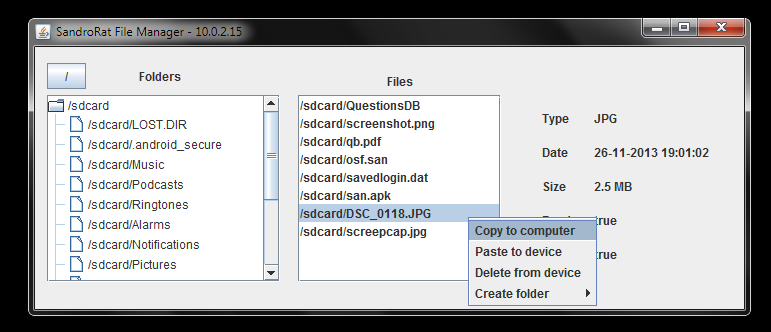

, który był złośliwym oprogramowaniem o nazwie “SandroRat”. Jest to, przygotowane dla systemu Android, narzędzie typu RAT (z ang. Remote Administration Tool), czyli program umożliwiający zdalną kontrolę nad smartfonem czy tabletem z poziomu komputera. Poniżej prezentujemy reklamę tego narzędzia na jednym z forów prezentującą jego możliwości.

Autor twierdzi, że aplikacja ta jest „FUD” (z ang. Fully UNdetectable) – nie jest wykrywane przez żadne programy antywirusowe. Rzeczywiście, kiedy pierwszy raz się pojawiła w serwisie VirusTotal tylko jedno rozwiązanie antywirusowe oznaczało ją jako złośliwą. Autor twierdzi również, że jest również autorem aplikacji o odwrotnej funkcji – umożliwiającej zdalne zarządzanie komputerem z poziomu smartfona. Aplikacja ta jest dostępna w sklepie Google Play.

SandroRat – możliwości

Same możliwości aplikacji są naprawdę duże, co widać już po wymaganych przez nią uprawnieniach:

android.permission.RECEIVE_SMS

android.permission.INTERNET

android.permission.RECORD_AUDIO

android.permission.READ_EXTERNAL_STORAGE

android.permission.WRITE_EXTERNAL_STORAGE

android.permission.ACCESS_WIFI_STATE

android.permission.READ_PHONE_STATE

android.permission.WRITE_SMS

android.permission.ACCESS_FINE_LOCATION

android.permission.ACCESS_COARSE_LOCATION

android.permission.ACCESS_NETWORK_STATE

android.permission.CAMERA

android.permission.WRITE_CONTACTS

android.permission.READ_CONTACTS

android.permission.SEND_SMS

android.permission.READ_CALL_LOG

android.permission.WRITE_CALL_LOG

android.permission.GET_ACCOUNTS

com.android.browser.permission.READ_HISTORY_BOOKMARKS

android.permission.RECEIVE_BOOT_COMPLETED

android.permission.WAKE_LOCK

android.permission.CALL_PHONE

Jednak, jak już się przekonaliśmy w przypadku aplikacji E-Security, to nie wymagane uprawnienia są istotne, a to jak są one wykorzystywane. SandoRat zapisuje wszystkie swoje ustawienia i polecenia w bazie danych SQLite w jednej dwukolumnowej tabeli. Korzystając z funkcji registerContentObserver potrafi, na polecenie, przekazywać wiadomości SMS do serwera C&C. W tym celu zapisuje wszystkie wiadomości SMS czy metadane połączenia w bazie danych SQLite, aby później je wysłać do serwera C&C. Służy to temu, aby, jak pisze sam autor, „nawet gdy użytkownik usunie wiadomość, to zostanie ona zapisana w drugiej bazie danych, aby wciąż można było ją odczytać”.

Aplikacja potrafi również wyświetlić wiadomość typu „Toast” (małe powiadomienie na dole ekranu) czy pobrać aktualizację. Ogólnie wspierane jest 39 różnych poleceń, od wysłania „ACK” (swoistego rodzaju potwierdzenie, że bot odpowiada) aż do wybierania podanego numeru telefonu czy nagrywania, za pomocą mikrofonu, użytkownika. Klasy związane z oprogramowaniem RAT znajdują się w każdym analizowanym przez nas przypadku w paczce com.zero1.sandrorat. Powyżej i poniżej znajdują się okna służące do zarządzania tym złośliwym oprogramowaniem, pochodzące ze wspomnianej wyżej reklamy.

Nieudana kampania i nowe wektory infekcji

Kampania mailowa z 31 lipca i 1 sierpnia bardzo szybko została zauważona, co spowodowało, że nie odniosła zbyt dużego sukcesu. O tym słabym sukcesie świadczy także fakt, że autor szybko zmienił (albo uzupełnił) sposób infekcji. Od dawna wiadomo, że za pomocą sieci BitTorrent dystrybuowane są pełne wersje gier, które są płatne. Autor kampanii mailowej postanowił wykorzystać ten fakt i dystrybuuje rzekomo popularne gry i aplikacje na system Android, które tak naprawdę są właśnie SandroRatem. Wykorzystuje w tym celu gry takie jak polskie wersje GTA 3 czy Assassin’s Creed Pirates. Również dystrybuowany jest „unlocker” pełnej wersji aplikacji „BIG! caller ID”.

W ten sposób ofiary, które chciały za darmo zdobyć płatną wersję gry na tablet czy smartfon, stają się częścią botnetu. Radzimy wszystkim, aby gry pozyskiwać tylko z legalnych, pewnych źródeł. Instalacja z innych źródeł niż znane sklepy z aplikacjami zwiększa ryzyko instalacji złośliwego oprogramowania.

Podsumowanie

Wspomniana metoda dystrybucji złośliwego oprogramowania jest znana – wcześniej „scrackowane” wersje płatnych gier na komputery PC często zawierały dodatkowy kod, przez który komputer stawał się częścią botnetu. Tak samo było z wszelkiego rodzaju „keygenami”, które generowały za darmo klucze aktywacji płatnego oprogramowania. Dzisiaj, niejako w wyniku ewolucji, metoda ta przeniosła się z komputerów PC na telefony komórkowe i tablety.

Jeśli pobraliście aplikację i nie jesteście pewni czy jest ona rzeczywiście tym, co chcieliście zainstalować możecie sprawdzić aplikację używając serwisu VirusTotal – jednak tak jak wspomnieliśmy, czasami złośliwe aplikacje nie są wykrywane przez żaden z produktów antywirusowych. Lepiej jednak jest po prostu nie instalować podejrzanych aplikacji, zwłaszcza, gdy wymagają zbyt dużo uprawnień.

Naszym zdaniem, poza wspomnieniem w mailu o enigmatycznym „banku”, aplikacja wykorzystywana jest do wykradania prywatnych danych, a nie do przechwytywania haseł jednorazowych. Chociaż oczywiście takie przechwytywanie jest możliwe, to przestępcy musieliby również znać hasło i identyfikator użytkownika do serwisu bankowości elektronicznej.