Złośliwe oprogramowanie iBanking było już opisywane przez nas na blogu, kiedy pod koniec 2013 roku udawało antywirusa na urządzenia mobilne. W rzeczywistości służyło do wykradania haseł jednorazowych z wiadomości SMS zainfekowanych użytkowników. Scenariusz ataku jest dosyć popularny i był już wykorzystywany kilkukrotnie w przeszłości, także w ataku na użytkowników polskiej bankowości elektronicznej. Tym razem jednak, żeby jeszcze bardziej przekonać użytkowników do instalacji aplikacji, wykorzystano ułatwienia, które daje zastosowanie kodów QR.

Złośliwe oprogramowanie iBanking było już opisywane przez nas na blogu, kiedy pod koniec 2013 roku udawało antywirusa na urządzenia mobilne. W rzeczywistości służyło do wykradania haseł jednorazowych z wiadomości SMS zainfekowanych użytkowników. Scenariusz ataku jest dosyć popularny i był już wykorzystywany kilkukrotnie w przeszłości, także w ataku na użytkowników polskiej bankowości elektronicznej. Tym razem jednak, żeby jeszcze bardziej przekonać użytkowników do instalacji aplikacji, wykorzystano ułatwienia, które daje zastosowanie kodów QR.

Scenariusz ataku

Komputer użytkownika musi najpierw zostać zainfekowany złośliwym oprogramowaniem. Po tej infekcji pobierane są z serwera zarządzającego tzw. „webinjecty” – kawałki kodu JavaScript, które zostaną doklejone do strony serwisu transakcyjnego. W wyniku tej zmiany na stronie serwisu transakcyjnego, po zalogowaniu się, na zainfekowanym komputerze zostanie wyświetlona informacja podobna do tej przedstawionej poniżej.

Komunikat namawia użytkownika do instalacji aplikacji, rzekomo pochodzącej od banku, w celu „jak najwyższej ochrony”. W komunikacie znajduje się kod QR, a jeśli użytkownik nie umie albo nie chce skanować takiego kodu to również ma możliwość otrzymania linka poprzez wiadomość SMS. Poniżej znajduje się instrukcja włączenia instalacji z niezaufanych źródeł (bo oczywiście złośliwa aplikacja nie znajduje się w sklepie Google Play) oraz informacja o tym, żeby nie skanować aplikacji oprogramowaniem antywirusowym, bo może zwrócić „błędny” wynik.

Po instalacji aplikacji z podanego przez przestępców źródła, atakujący mają pełną kontrolę nad telefonem użytkownika. Wśród możliwości aplikacji jest:

- przekierowanie rozmów,

- podsłuchiwanie za pomocą mikrofonu w telefonie,

- przekierowanie wiadomości SMS (np. z kodami jednorazowymi),

- przywrócenie ustawień fabrycznych – efektywnie „wyczyszczenie” telefonu, utrudniające analizę powłamaniową.

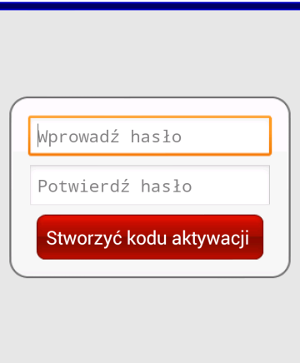

Okno główne zainstalowanej aplikacji wygląda podobnie do tego przedstawionego na rysunku poniżej.

Tak naprawdę nie jest istotne co wpiszemy w przedstawione pola – atakujący i tak mają nasz login i hasło, ponieważ komputer był zainfekowany.

Zalecenia i podsumowanie

Radzimy uważać na nietypowe informacje od banku, nie wykonywać podejrzanych poleceń i w przypadku jakichkolwiek wątpliwości kontaktować się bezpośrednio z infolinią banku. Dotyczy to zwłaszcza sytuacji, w których musimy podawać hasła jednorazowe, a nie wykonaliśmy żadnej operacji. W szczególności nie należy instalować aplikacji, które nie pochodzą z Google Play i dokładnie czytać uprawnienia instalowanych aplikacji. W przypadku gdy infekcja już nastąpiła, najlepiej jest postępować zgodnie z wytycznymi z majowego numeru biuletynu OUCH! – Co zrobić po włamaniu?.