-

5 sposobów aby Twój smartfon z Androidem był bardziej bezpieczny

W dzisiejszych czasach, kiedy większość rynku telefonów komórkowych przejmują smartfony, warto pomyśleć o bezpieczeństwie. Traktuj swój smartfon z Androidem jak przenośny komputer. Oznacza to stosowanie tych samych zasad, które stosujesz w codziennym używaniu komputera i urządzeń przenośnych. Oto 5 prostych wskazówek, które pomogą Ci sprawić, że Twój telefon jest bezpieczny …

Czytaj więcej -

CERT Polska w projekcie FISHA

Od marca 2009 roku CERT Polska weźmie udział w dwuletnim unijnym projekcie FISHA (A Framework for Information Sharing and Alerting). Głównym celem projektu jest opracowanie prototypu systemu EISAS (European Information Sharing and Alerting System), czyli ogólnoeuropejskiego systemu wymiany i dostępu do informacji dotyczących bezpieczeństwa komputerowego oraz ostrzegania przed zagrożeniami w …

Czytaj więcej -

28 października 2008 alex

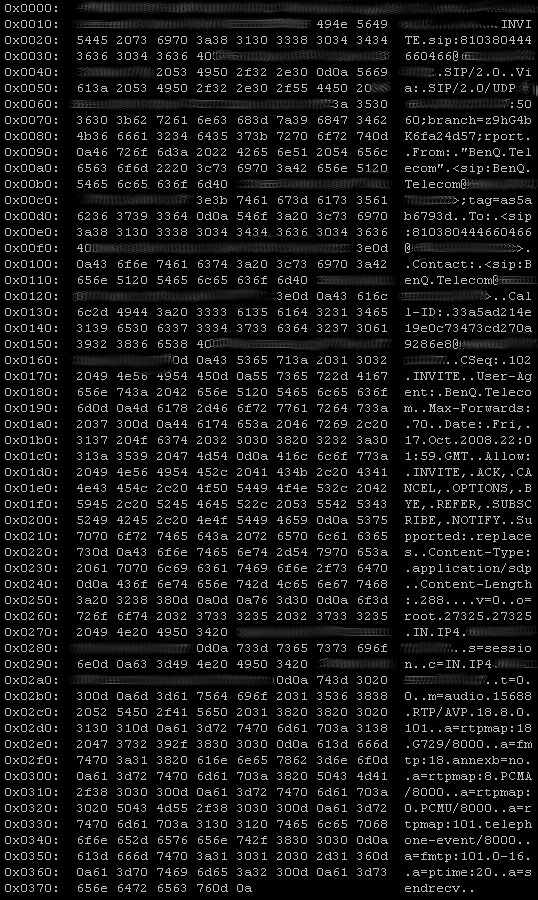

Phreaking w erze telefonii VoIP

Od połowy września 2008 roku w sieci obserwowane są skanowania w poszukiwaniu niezabezpieczonych bramek PSTN, które umożliwiają zestawienie połączenia pomiędzy siecią VoIP a publiczną siecią telefoniczną PSTN. Takie niepoprawnie skonfigurowane bramki PSTN umożliwiają atakującemu wykonywanie połączeń telefonicznych do abonentów publicznej sieci na koszt właściciela takiej bramki. Atak polega na wysyłaniu …

Czytaj więcej -

17 października 2008 alex

Infekcja na stronach internetowych Serious Magic – internauci zgrożeni

Jeszcze do niedawna odwiedzający stronę Serious Magic (seriousmagic.com) należącą do firmy Adobe Systems mogli zostać zainfekowani złośliwym oprogramowaniem. Wszystkiemu winni byli “właściciele” botnetu o nazwie Asprox, któremu metodą SQL injection udało się wstrzyknąć w kod strony odnośniki do złośliwych skryptów JavaScript. Specjaliści z firmy antywirusowej Sophos poinformowali o tym …

Czytaj więcej -

22 sierpnia 2008 alex

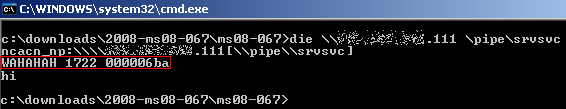

Krytyczna aktualizacja Microsoft Windows

Microsoft wydał nadzwyczajną krytyczną łatę na wszystkie wspierane wersje systemu Windows. Poprawka łata podatność znajdującą się w mechanizmie obsługi zdalnych wywołań procedur MRPC (ang. Microsoft Remote Procedure Call). Dzięki niej atakujący jest w stanie przejąć całkowitą kontrolę nad podatnym systemem (wykonać dowolny kod). Ponadto luka może być wykorzystana w sposób …

Czytaj więcej