Microsoft wydał nadzwyczajną krytyczną łatę na wszystkie wspierane wersje systemu Windows. Poprawka łata podatność znajdującą się w mechanizmie obsługi zdalnych wywołań procedur MRPC (ang. Microsoft Remote Procedure Call). Dzięki niej atakujący jest w stanie przejąć całkowitą kontrolę nad podatnym systemem (wykonać dowolny kod). Ponadto luka może być wykorzystana w sposób całkowicie zdalny, co oznacza wysoką szansę na użycie jej przez robaki internetowe. To oznacza, że użytkownicy systemów Windows oraz administratorzy serwerów stojących na tym systemie, jeżeli jeszcze tego nie zrobili, powinni jak najszybciej je uaktualnić.

Luka opisana jest przez biuletyn bezpieczeństwa oznaczony numerem MS08-067. Można ją wykorzystać przesyłając specjalnie spreparowane polecenie RPC. Na systemach MS Windows 2000, Windows XP i Windows Server 2003 wykonanie dowolnego kodu nie wymaga żadnego uwierzytelnienia. W systemach Vista i Windows Server 2008 wykorzystanie luki wymaga odpowiednich uprawnień, dlatego patch skierowany dla tych systemów ma status “ważny” (important).

Specjaliści z Microsoft Malware Protection Center donoszą, że jeszcze przed wypuszczeniem poprawek obserwowali niewielkie (na razie) ataki wykorzystujące już tę podatność. Exploit został nazwany Exploit:Win32/MS08067.gen!A i jest używany do ściągnięcia trojana oznaczonego jako TrojanSpy:Win32/Gimmiv.A.dll. Ponadto w Internecie można już znaleźć kod programu, który zdalnie wykorzystuje lukę do celów demonstracyjnych (tzw. PoC, z ang. Proof of Concept). Użyliśmy go do przetestowania systemu Windows XP niezaktualizowanego oraz zaktualizowanego, a zrzuty ekranu umieściliśmy poniżej:

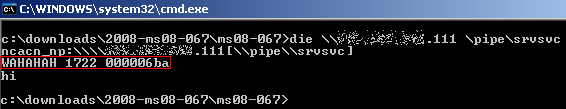

Zdalny atak na podatny komputer:

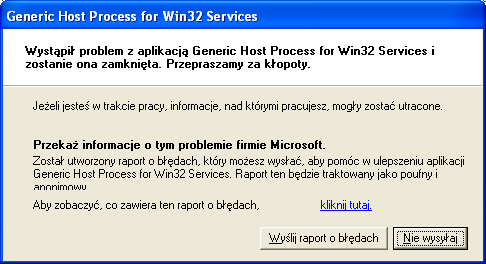

Komunikat błędu na zaatakowanym komputerze:

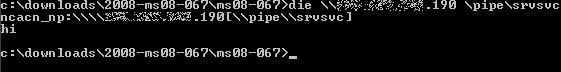

Zdalny atak na zabezpieczony komputer:

Podatność ta jest niewątpliwie bardzo groźna. Jednakże występuje ona w mechanizmie, którego luki był już wielokrotnie wykorzystywany w historii przez różnego rodzaju robaki. To oznacza, że jeżeli dotychczas używane były odpowiednie zabezpieczenia w lokalnej sieci, to powinny one chronić również przed tą najnowszą podatnością. Chodzi tu np. o filtrowanie przez firewalla odpowiednich portów, takich jak 445, 139, 135, itp., które uniemożliwia propagowanie się takich robaków. Niestety, z naszych obserwacji (m.in. ruch obserwowany przez system ARAKIS) wynika, że “stare” robaki , jak Sasser czy Blaster, ciągle żyją i mają się bardzo dobrze. Czym to jest spowodowane? Bezpośrednio tym, że użytkownicy domowi oraz administratorzy nie aktualizują swoich systemów, nie używają antywirusów ani nie wykorzystują do tego firewalli. Czemu tak się dzieje, możemy tylko przypuszczać (zgadywać?). Powyższy przykład nie napawa nadzieją, że najnowsze zagrożenie – pomimo dostępnych kompletnych środków zabezpieczających – nie podzieli podobnego losu i nie będzie masowo wykorzystywane przez cyberprzestępców. Dlatego jeszcze raz apelujemy o aktualizowanie swojego systemu, wszelkich aplikacji, sygnatur antywirusowych, używanie zabezpieczeń (antywirus, firewall) i o zdrowy rozsądek oraz ograniczone zaufanie podczas używania Internetu.

Przydatne linki: