Projekt Honeyspider Network 2.0 jest tworzony przez CERT Polska oraz holenderską organizację rządową do spraw bezpieczeństwa – NCSC. Jest to system, którego celem jest kategoryzacja stron internetowych pod względem zagrożenia, które stanowią dla użytkownika. Skalowalność oraz łączenie informacji z klienckich honeypotów, umożliwia efektywne wykrywanie złośliwych stron internetowych. Jedną z istotniejszych części jest, stworzony specjalnie dla tego systemu, komponent emulujący działanie przeglądarki. Dzięki temu Honeyspider Network potrafi sklasyfikować nie tylko pojedyncze strony, ale cały serwis internetowy śledząc linki prowadzące z głównej strony. Jest to już druga, zupełnie przebudowana, wersja projektu, i po raz pierwszy udostępniliśmy pełen kod źródłowy na otwartej licencji GPL. Informacje na ten temat można znaleźć na www.honeyspider.net oraz na GitHub.

Pomysł projektu narodził się z analizy zagrożeń spotykanych dzisiaj w Internecie. Z roku na rok drastycznie zwiększa się liczba ataków na aplikacje klienckie – przeglądarki, czytniki dokumentów czy wtyczki umożliwiające wyświetlanie treści interaktywnych. Honeyspider Network stara się wykryć takie zagrożenia łącząc wyniki wielu analiz przeprowadzonych przez kolejne moduły. Umożliwia to nie tylko dokładniejsze zbadanie zagrożenia, ale także określenie jego źródła.

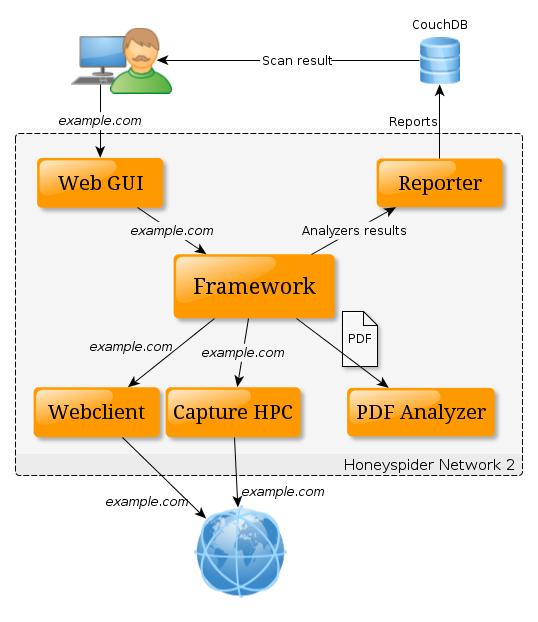

Centralnym elementem systemu jest komponent sterujący całym procesem analizy – Framework – który służy do wymiany danych pomiędzy poszczególnymi komponentami. Honeyspider Network 2 korzysta ze znanych i sprawdzonych, otwartych projektów do przechowywania i przetwarzania danych, takich jak HtmlUnit, RabbitMQ czy CouchDB. Wykrywanie zagrożeń następuje w oparciu o, unikatowy dla systemu, statyczny analizator JavaScript, ale również inne otwarte znane narzędzia do analizy złośliwego oprogramowania, między innymi Thug, Capture-HPC NG czy Cuckoo.

Całość można obsługiwać z poziomu przeglądarki internetowej za pomocą interfejsu, który również wspiera zarządzanie użytkownikami systemu.