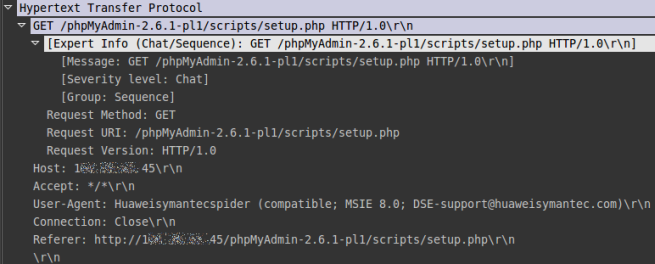

Trzy dni temu pojawiły się w systemie ARAKIS połączenia HTTP nawiązane przez – jeżeli wierzyć polu „User-Agent” – pająka webowego HuaweiSymantec. Poprzez żądania GET próbowano pobrać z naszych honeypotów pliki konfiguracyjne (setup.php) znanego narzędzia do zarządzania bazami danych MySQL – phpMyAdmin. Na pierwszy rzut oka wyglądało to jak połączenia generowane przez typowy skaner luk próbujący na ślepo znaleźć podatne lub źle skonfigurowane narzędzie na sprawdzanym serwerze:

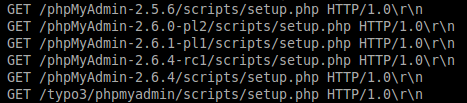

Do każdego z przeskanowanych adresów honeynetowych było nawiązanych po sześć połączeń różniących się ścieżką dostępu do pliku konfiguracyjnego uzależnioną od wersji phpMyAdmin. To upewniło nas, że połączenia były nawiązywane „na ślepo”:

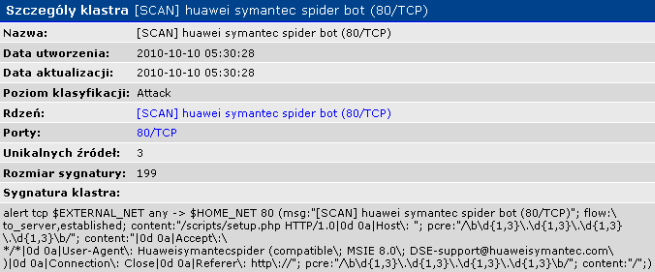

Wolumen ruchu był na tyle duży, że w ARAKIS-ie wygenerował się nowy klaster (zrzut ekranu poniżej).

Nie znaliśmy narzędzia, które w polu „User-Agent” przedstawiało się jako „Huaweisymantecspider (compatible; MSIE 8.0; [email protected])„, dlatego postanowiliśmy przypatrzeć się mu bliżej. Poza samym narzędziem zaciekawiło nas skąd wziął adresy IP skanowanych hostów? Czy zostały wytypowane losowo, czy sukcesywnie sprawdzana była większa podsieć należąca do polskich providerów? Ciekawostką jest to, że firma HuaweiSymantec ma główną siedzibę w Chinach a ich domeną są produkty bezpieczeństwa sieciowego…

Na stronie producenta można przeczytać, że – wbrew naszym początkowym założeniom – crawler HuaweiSymantecSpider nie jest wykorzystywany przez skanery podatności, lecz używa go narzędzie do sprawdzania stron WWW pod kątem zawartości złośliwego kodu (czyżby konkurencja dla tworzonego przez nas systemu klienckich honeypotów HoneySpider Network? 😉 ). W takim razie skąd wzięto adresy URL prowadzące do naszych honeypotów?

W tej kwestii wiele wyjaśniła nam odpowiedź przesłana mailem od firmy HuaweiSymantec, którą zapytaliśmy skąd mogły pojawić się połączenia ich crawlera do nie istniejących stron. Okazało się, że URL-e zasilające ich system są pozyskiwane z pakietów z ruchu, który przechodzi przez ich inne produkty. Czyli ktoś kiedyś wcześniej z wewnątrz sieci, którą chronią ich produkty, próbował przeskanować nasze honeypoty szukając podatnych lub źle skonfigurowanych aplikacji phpMyAdmin. Mógł to być atakujący bezpośredni, lub (co bardziej prawdopodobne) nieświadomy, być może zarażony jakimś złośliwym oprogramowaniem i wcielony do botnetu (tzw. komputer-zombie).

Mamy nadzieję, że powyższy opis pomoże administratorom, którzy zauważą w logach swoich serwerów WWW takiego „User-Agent’a”. Warto dodać, że według opisu na stronie producenta crawler obsługuje mechanizm Robots Exclusion Protocol. Aby całkowicie zabronić temu pająkowi przeszukiwania stron WWW, należy do pliku „robots.txt” dodać wpis:

User-agent: HuaweiSymantecSpider

Disallow: /

Potwierdzają to obserwacje ARAKIS-a, który wykrył próby pobrania tego pliku dla każdego adresu IP. Jednakże to nie uchroni przed skanowaniem wykonanym przez prawdziwego „atakującego” (tego, od którego HuaweiSymantecSpider pozyskał adres URL).