-

Dziwny ruch na porcie 0/TCP

Port 0/TCP jest wg rejestru IANA portem zarezerwowanym. Oznacza to, że żadna usługa nie powinna korzystać z tego portu do komunikacji sieciowej. Gdy w dniu 13 listopada 2011 roku do sond systemu ARAKIS zaczęła napływać wzmożona liczba pakietów TCP kierowanych na port 0, zbudziło to nasze zainteresowanie. Próby połączeń …

Czytaj więcej -

Morto – nowy robak sieciowy

Od dwóch dni serwisy zajmujące się bezpieczeństwem komputerowym donoszą o pojawieniu się nowego robaka sieciowego nazwanego Morto. Atakuje on źle zabezpieczone systemy Microsoft Windows wykorzystując do tego celu protokół RDP (Remote Desktop Protocol) wykorzystywany przez tzw. zdalny pulpit. Morto nie eksploituje żadnej luki w oprogramowaniu, a atak polega na próbie …

Czytaj więcej -

Slammer nie żyje!

Wygląda na to, że w czwartek 10. marca 2011 roku pożegnaliśmy (oby na zawsze!) obecnego w Internecie od 2003 roku uciążliwego robaka SQL Slammer. Ruch sieciowy będący efektem jego działania przestał być widziany przez sondy systemu ARAKIS. Wcześniej nieprzerwanie należał on do ścisłej czołówki zagrożeń rejestrowanych przez system od początku …

Czytaj więcej -

Próby przejęcia kont Yahoo!?

System ARAKIS od piątku 21. stycznia obserwuje w swoich honeypotach wzrost ruchu HTTP na nietypowym porcie 9415/TCP. Są to zarówno żądania GET jak i POST do serwerów w domenie yahoo.com. Na pierwszy rzut oka wygląda to jak typowe i widziane wielokrotnie w systemie ARAKIS ślepe skanowania w poszukiwaniu …

Czytaj więcej -

Nowy rok, nowe ataki

Od początku stycznia grupa serwerów DNS zalewana jest pytaniami ze sfałszowanymi adresami IP nadawcy. Echa tych ataków widziane są w systemie wczesnego wykrywania zagrożeń sieciowych ARAKIS. W ruchu sieciowym pozyskanym do tej pory zidentyfikowaliśmy ok. 20 atakowanych serwerów DNS należących m.in. do Dynamic Network Services (znany jako DynDNS), Verisign …

Czytaj więcej -

Nie tylko SIP: ataki na VoIP z użyciem H.323

W ostatnim wpisie na naszym blogu pisaliśmy o atakach na telefonię IP. Skupiliśmy się na protokole SIP. VoIP jednakże to nie tylko wyżej wspomniany protokół. Innym, starszym niż SIP ale pomimo tego dalej popularnym standardem jest H.323. Niedawno skanowania, które miały na celu poszukiwanie urządzeń potrafiących obsługiwać połączenia w …

Czytaj więcej -

29 listopada 2010 TomaszG. #ARAKIS #Asterisk #eyeBeam #RTP #SDP #SIP #Sipvicious #sundayddr sipsscuser #telefonia #VoIP

Uwaga na ataki na telefonię IP (VoIP)

Telefonia VoIP (Voice over IP) cieszy się coraz większą popularnością dlatego jest coraz powszechniej wykorzystywana. Niestety, wzrostowi popularności ze strony użytkowników towarzyszy wzrost popularności ze strony cyberprzestępców. Źle zabezpieczone centralki mogą być m.in. źródłem poważnych strat finansowych, ponieważ przestępcy mogą wykorzystywać je do wykonywania połączeń telefonicznych w dowolne miejsce …

Czytaj więcej -

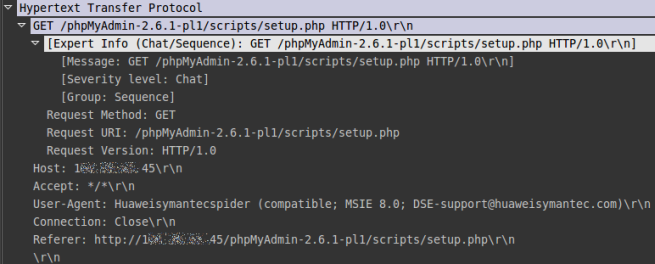

13 października 2010 TomaszG. #ARAKIS #crawler #HoneySpider #HSN #Huawei #HuaweiSymantecSpider #MySQL #phpMyAdmin #robots.txt #skanowanie #Spider #Symantec

HuaweiSymantecSpider – co to za pająk i dlaczego szuka phpMyAdmin?

Trzy dni temu pojawiły się w systemie ARAKIS połączenia HTTP nawiązane przez – jeżeli wierzyć polu „User-Agent” – pająka webowego HuaweiSymantec. Poprzez żądania GET próbowano pobrać z naszych honeypotów pliki konfiguracyjne (setup.php) znanego narzędzia do zarządzania bazami danych MySQL – phpMyAdmin. Na pierwszy rzut oka wyglądało to jak połączenia generowane przez typowy …

Czytaj więcej -

12 marca 2010 TomaszG.

CERT Polska w serwisie Twitter!

Zapraszamy do śledzenia naszych kanałów w serwisie Twitter! Prowadzimy dwa mikroblogi – jeden w języku polskim a drugi angielskim. Będziemy tam publikować między innymi informacje dotyczące naszej działalności oraz ciekawych obserwacji poczynionych przez nasz zespół. Chcemy również przekazywać interesujące bądź ważne informacje publikowane przez innych, a także dzielić się naszymi komentarzami …

Czytaj więcej