-

Krytyczna podatność CVE-2020-1350

Zespół CERT Polska rekomenduje administratorom systemów Windows Server, w każdej jego wersji, niezwłocznie zaaplikować poprawkę naprawiającą krytyczną podatność CVE-2020-1350 (CVSS 10/10). Podatność Podatność w usłudze DNS systemów Windows Server polega na błędnym mechanizmie parsowania odpowiedzi z rekordami DNS. Odpowiednio spreparowany rekord DNS może spowodować nadpisanie pamięci procesu z usługą …

Czytaj więcej -

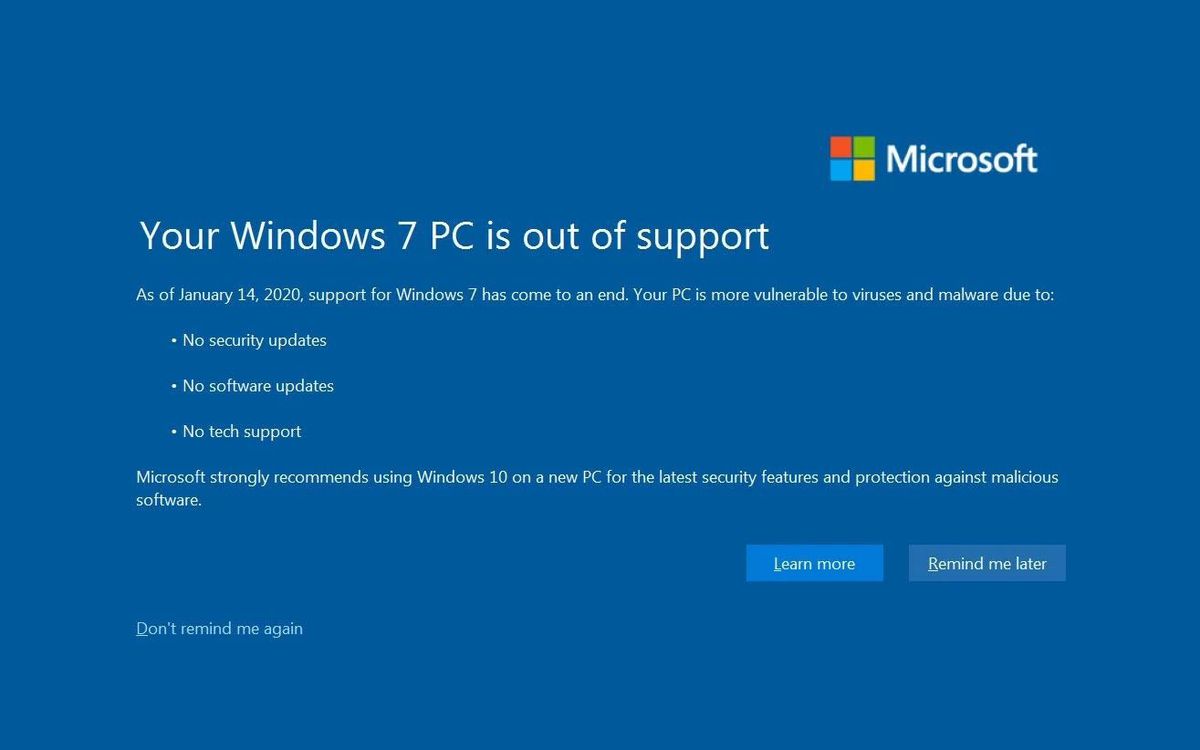

Zakończenie wsparcia dla systemów Windows 7 i Windows Server 2008

Po 10 latach od wydania zakończyło się wsparcie techniczne dla systemu Windows 7 i Windows Server 2008. Oznacza to, że dla tego systemu nie będą już wypuszczane aktualizacje i – co ważne z punktu widzenia bezpieczeństwa – łatki na wykryte podatności. W związku z tym zalecamy aktualizację systemu Windows 7 do wersji …

Czytaj więcej -

Przejęcie domen .pl związanych z atakiem BadWPAD

Pod koniec maja 2019 roku CERT Polska przejął domenę wpad.pl, a także zarejestrował na rzecz NASK zbiór domen regionalnych i funkcjonalnych wpad.*.pl. Przejęcie domen związane było z przeciwdziałaniem atakom BadWPAD, wykorzystujących błędną konfigurację sufiksów DNS na podatnych maszynach. Umożliwiało to potencjalnym atakującym na przekierowanie dowolnych żądań HTTP poprzez …

Czytaj więcej -

Analiza bota Smoke Loader

Smoke Loader (znany także jako Dofoil) jest względnie małym, modularnym botem używanym do instalowania różnych rodzin złośliwego oprogramowania. Mimo że został zaprojektowany głównie z myślą o pobieraniu oprogramowania, to posiada parę funkcji, które czynią go bardziej trojanem niż zwykłym dropperem. Nie jest nowym zagrożeniem, ale nadal jest rozwijany i aktywny …

Czytaj więcej -

Analiza złośliwego oprogramowania Ostap (Backswap dropper)

Od pewnego czasu obserwujemy rosnący stopień złożoności złośliwych skryptów rozsyłanych za pośrednictwem poczty elektronicznej. Zazwyczaj, widząc skrypt w załączniku wiadomości phishingowej, mogliśmy z dużym prawdopodobieństwem założyć, że będzie to prosty dropper, mający na celu wyłącznie pobranie i instalację złośliwego oprogramowania. Coraz częściej zdarza się jednak, że skrypt nie kończy działania …

Czytaj więcej -

TorrentLocker: złośliwa faktura za telefon

Na początku października otrzymaliśmy zgłoszenie o kolejnej kampanii spamowej, wymierzonej w klientów sieci Play i dystrybuującej oprogramowanie ransomware. Rozsyłane maile mają postać fałszywych faktur, z załączonym skryptem JS, który pobiera i uruchamia złośliwe oprogramowanie, znane pod nazwą TorrentLocker (określanym również jako Crypt0L0cker). Opis zagrożenia TorrentLocker jest szeroko rozpowszechniany w licznych …

Czytaj więcej -

CryptXXX \ CrypMIC – intensywnie dystrybuowany ransomware w ramach exploit-kitów

W ostatnim czasie otrzymujemy zgłoszenia związane z infekcją ransomware znanym jako CryptXXX i jego naśladowcą CrypMIC. Kampania Zagrożenie pojawiło się kilka miesięcy temu jako moduł exploit-kita Neutrino. Infekcja następuje po wejściu na stronę na której publikowane są złośliwe reklamy (malvertising). Celem ataku jest głównie nieaktualna wtyczka Adobe Flash Player (wersje …

Czytaj więcej -

(Nowy?) botnet DDoS w wersji na Linuksa i Windowsa

Na początku grudnia zauważyliśmy nowy botnet, którego boty występują w wersji zarówno na systemy z rodziny Linuks jak i Windows. Bot był instalowany, w przypadku systemów Linuks, w wyniku ataku typu brute-force na hasło użytkownika usługi SSH. Następnie atakujący loguje się na serwer, pobiera plik bota i go uruchamia. Bot …

Czytaj więcej -

Bardziej ludzki niż człowiek – techniki wstrzykiwania kodu bota Flame

Flame (znany też jako: Flamer, Skywiper) jest skomplikowaną aplikacją typu koń trojański, odkrytą w 2012 roku. Od tego czasu jest przedmiotem obszernej analizy prowadzonej przez ekspertów od złośliwego oprogramowania. Badacze Flame’a zwracają uwagę przede wszystkim na jego niezwykle skomplikowany kod, modułową konstrukcję i zaawansowane algorytmy, które wykorzystuje. Właśnie stopień …

Czytaj więcej -

Ransomware nadal atakuje. Jak usunąć wirusy, gdy komputer się nie uruchamia?

Niedawno opublikowaliśmy artykuł na temat rozprzestrzeniającego się w Polsce oprogramowania typu „ransomware”, które blokuje nasz komputer żądając za odblokowanie 500 zł albo 100 euro. Jeden z pierwszych artykułów na ten temat ukazał się na blogu abuse.ch: https://www.abuse.ch/?p=3718 (artykuł po angielsku). Umieściliśmy również generator kodów …

Czytaj więcej