-

Rekomendacje w związku ze zwiększonym zagrożeniem w cyberprzestrzeni wywołanym sytuacją na Ukrainie

W związku z obecną sytuacją na Ukrainie oraz ogłoszeniem stopnia alarmowego CHARLIE-CRP, przygotowaliśmy rekomendacje dla obywateli i firm, których wdrożenie uważamy za konieczne.

Czytaj więcej -

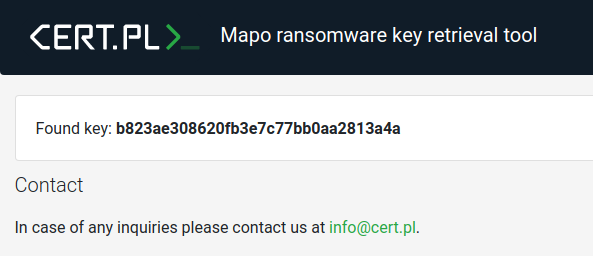

Narzędzie do odzyskania plików zaszyfrowanych Mapo ransomware

W toku analizy incydentu zaszyfrowanych plików w systemach informatycznych gminy Kościerzyna, otrzymaliśmy od poszkodowanych próbkę z plikiem wykonywalnym złośliwego oprogramowania szyfrującego o nazwie Mapo. Po przystąpieniu do szczegółowej analizy technicznej udało nam się zidentyfikować błąd w procesie generowania kluczy szyfrujących. Pozwoliło nam to na ich odzyskanie bez konieczności płacenia okupu …

Czytaj więcej -

Trojan oraz ransomware w kampanii podszywającej się pod InPost

Przez kilka ostatnich dni obserwujemy kampanię e-mailową, w której fałszywi nadawcy podają się za firmę kurierską InPost. Wiadomości informują o przesyłce gotowej do odbioru w jednym z paczkomatów. Adres paczkomatu oraz pin potrzebny do odbioru przesyłki ma być dostępny po pobraniu pliku z linku widocznego w wiadomości. Do tej pory …

Czytaj więcej -

Narzędzie do odzyskiwania klucza szyfrującego ransomware’u Vortex

CERT Polska dysponuje narzędziem umożliwiającym odzyskiwanie klucza szyfrującego ransomware'u Vortex (znanego także jako Flotera albo Polski ransomware). Vortex dystrybuowany był za pośrednictwem licznych, analizowanych przez CERT Polska kampanii spamowych, wykorzystujących między innymi wizerunek: P4 sp.z.o.o, sklepu ZARA, PayU – płatności kartą dla Cinema City, Netii, eBOK-u Multimedii, Paczki …

Czytaj więcej -

Atak Petya & Mischa

Duet Petya & Mischa jest na rynku ransomware od końcówki 2015 roku. Po sukcesie ataku WannaCry, ostatni wariant został wzbogacony o funkcje propagacji wewnątrz sieci za pomocą exploita EternalBlue, PsExec oraz Windows Management Instrumentation Command-line (WMIC). Wczorajsza kampania uderzyła przede wszystkim w sieci ukraińskie (dostawca energii Ukrenergo, system monitoringu promieniowania elektrowni …

Czytaj więcej -

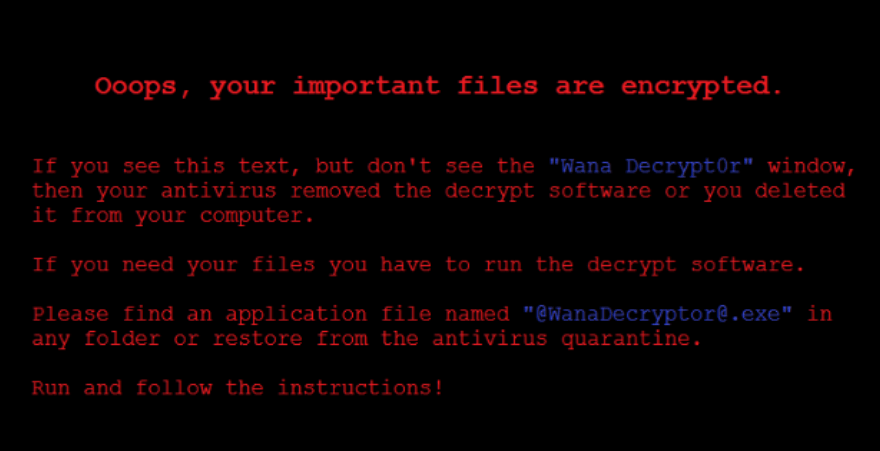

WannaCry Ransomware

WannaCry (inne nazwy WCry, WannaCrypt, WanaCrypt0r) jest bardzo skutecznym w swoim działaniu złośliwym oprogramowaniem typu ransomware, które 12 maja swoim zasięgiem objęło ponad 100 krajów i 200 tysięcy komputerów z systemem operacyjnym Windows. Ofiarami padły takie instytucje jak: brytyjska służba zdrowia, Nissan, Telefonica, FedEx, rosyjskie banki i koleje państwowe, indyjskie …

Czytaj więcej -

Przystąpienie do projektu No More Ransom

Na początku kwietnia tego roku nasz zespół oficjalnie dołączył do projektu No More Ransom walczącego z ransomware’em. Projekt, koordynowany m.in. przez Europol, zrzesza organy ścigania oraz firmy sektora prywatnego z całego świata i umożliwia ofiarom przestępców darmowe odszyfrowanie plików. Naszym głównym wkładem w projekt jest program deszyfrujący pliki …

Czytaj więcej -

Analiza Sage 2.0

Wstęp Sage jest nową rodziną ransomware, wariantem CryLockera. Obecnie jest rozprowadzany przez tych samych aktorów, którzy zazwyczaj rozsyłają Cerbera, Locky’ego oraz Sporę. Głównym wektorem infekcji jest malspam i złośliwe załączniki. Emaile z kampanii są puste, bez żadnego tekstu i zawierają jedynie plik .zip. W załączniku znajduje się złośliwy dokument …

Czytaj więcej -

Evil: prosty ransomware, napisany w języku JavaScript

Evil: prosty ransomware, napisany w języku JavaScript Wstęp Evil jest nową odmianą ransomware, którą pierwszy raz zaobserwowaliśmy ósmego stycznia 2017 roku – wtedy został nam zgłoszony pierwszy incydent z nią związany. Było to wtedy zupełnie nowe zagrożenie i nie było na jego temat żadnych informacji dostępnych publicznie. Nie mieliśmy też żadnych …

Czytaj więcej -

Analiza techniczna rodziny CryptoMix/CryptFile2

Kampania CryptoMix to kolejna rodzina ransomware która próbuje zdobyć pieniądze dla swoich twórcow przez szyfrowanie plików ofiar i wymuszanie na nich okupu za odszyfrowanie ich. Do niedawna była znana bardziej jako CryptFile2, ale z nieznanych nam powodów została rebrandowana i teraz jest rozpoznawalna jako CryptoMix. Została zaobserwowana niedawno jako malware …

Czytaj więcej