Duet Petya & Mischa jest na rynku ransomware od końcówki 2015 roku. Po sukcesie ataku WannaCry, ostatni wariant został wzbogacony o funkcje propagacji wewnątrz sieci za pomocą exploita EternalBlue, PsExec oraz Windows Management Instrumentation Command-line (WMIC).

Wczorajsza kampania uderzyła przede wszystkim w sieci ukraińskie (dostawca energii Ukrenergo, system monitoringu promieniowania elektrowni w Czarnobylu oraz producent samolotów Antonov) oraz rosyjskie.

W przypadku Polski otrzymaliśmy tylko jedno potwierdzone zgłoszenie, lecz innymi kanałami udało się ustalić kilka zainfekowanych firm.

Szybkie informacje na początek

- W przypadku infekcji nie zalecamy płacić okupu – konto [email protected] zostało zablokowane przez dostawcę usługi, co skutkuje niemożnością pozyskania klucza deszyfrującego

- Propagacja następuje również na komputery z aktualnym systemem Windows w środowiskach domenowych

- Utworzenie pliku w lokalizacji C:\Windows\perfc blokuje wektor ataku poprzez WMIC

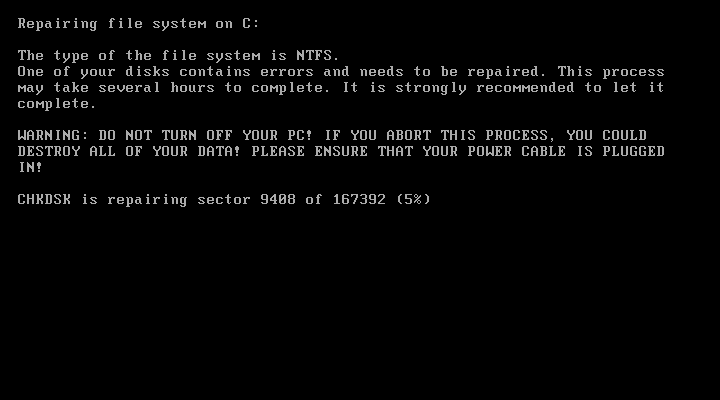

Jeżeli po restarcie komputera pojawi się na ekranie fałszywe narzędzie CHKDSK warto niezwłocznie wyłączyć komputer – w tym momencie są szyfrowane pliki

Tak jak w przypadku ostatniego ataku WannaCry zalecamy jak najszybszą aktualizację poprawką z biuletynu Microsoft MS17-010. W przypadku braku możliwości aktualizacji zachęcamy do wyłączenia obsługi protokołu SMBv1.

Propagacja infekcji

Petya & Mischa, odwrotnie niż WannaCry, kieruje swoje działanie od wewnątrz sieci (w domyśle, zaufanego środowiska). W analizowane przez nas próbki nie zostały wbudowane mechanizmy propagacji poprzez Internet.

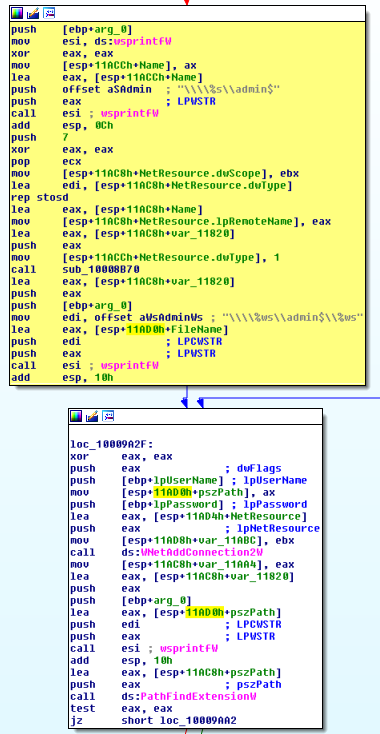

Po uruchomieniu ransomware, zainfekowana stacja robocza skanowała lokalną podsieć (/24) pod kątem administracyjnych udziałów sieciowych ADMIN$ , celem kopii payloadu do innej maszyny i uruchomeniu go za pomocą PsExec.

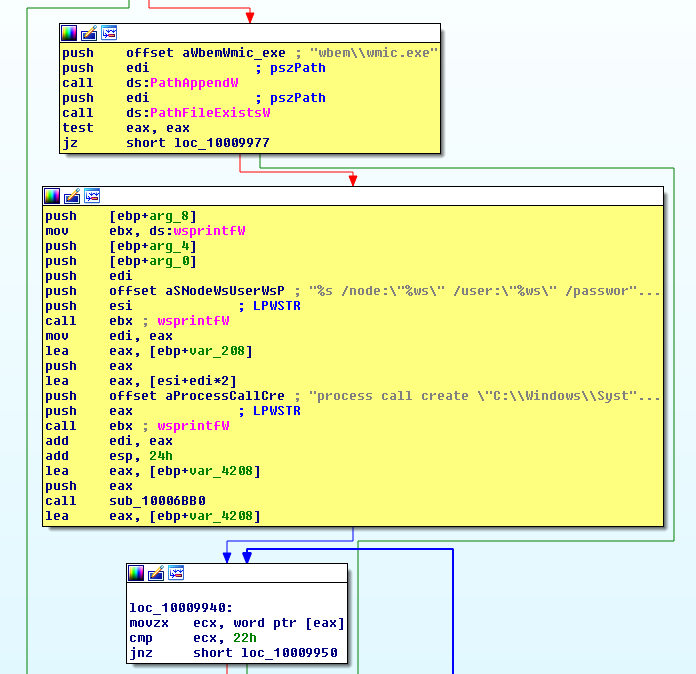

Kolejnym krokiem było wykonanie polecenia WMIC (process call create \”C:\\Windows\\System32\\rundll32.exe \\\”C:\\Windows\\perfc.dat\\\) na komputerach odnalezionych w otoczeniu sieciowym. Poświadczenia do połączenia były pozyskiwane za pomocą narzędzia Mimikatz.

Ostatnim sposobem propagacji było wykorzystanie exploita na podatność EternalBlue.

Sposób działania

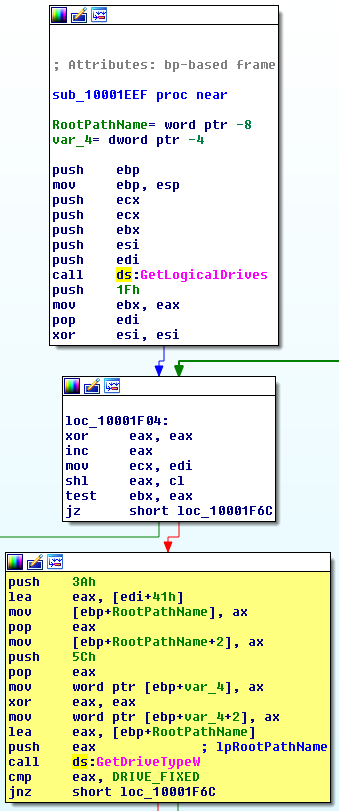

Ransomware targetował tylko lokalne dyski twarde – udziały sieciowe ani dyski wymienne nie były celem ataku.

Celem szyfrowania były pliki z następującymi rozszerzeniami:

.ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail

.mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi

.py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk

.vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

W mechanizmie nadpisywania sektora rozruchowego MBR nie stwierdzono istotnych zmian od zeszłorocznej kampanii. Po infekcji czyszczone są logi systemowe (Setup, System, Security, Application).

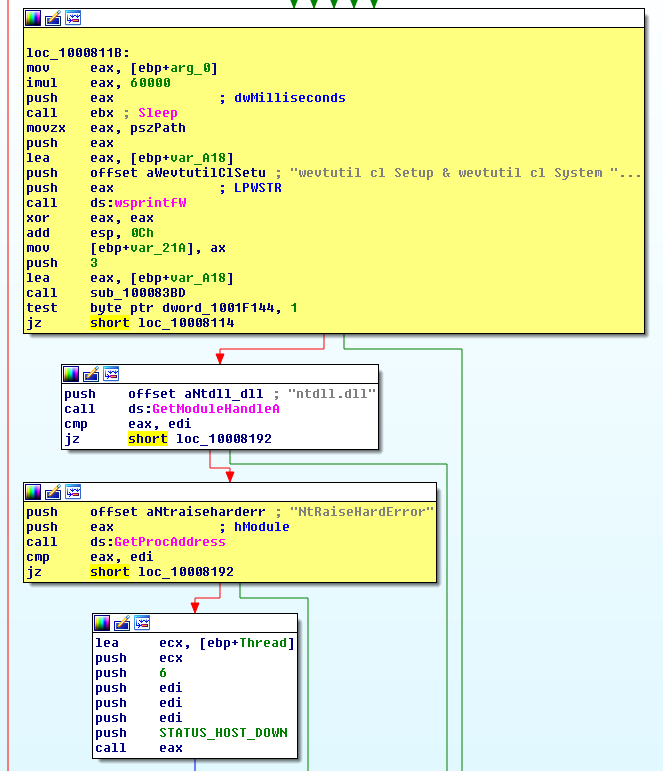

Dodawane jest również w Harmonogramie zadań polecenie do restartu komputera godzinę po infekcji. Petya korzysta również z nieudokumentowanej funkcji WinAPI NtRaiseHardError do wymuszenia ponownego uruchomienia komputera.

Co zrobić po infekcji?

Zalecamy posiadanie aktualnej, pełnej kopii zapasowej najważniejszych danych oraz aktualnego oprogramowania. Nie rekomendujemy płacić okupu przestępcom (w każdym przypadku infekcji ransomware).

Jeżeli zaszyfrowaniu uległy ważne dane – warto przenieść je na drugi dysk twardy, a sam zainfekowany system operacyjny zainstalować od nowa. Pozwoli to w przyszłości odzyskać dane, jeżeli pojawi się alternatywna możliwość ich odszyfrowania niż zapłata okupu.

Skróty kryptograficzne próbek

34f917aaba5684fbe56d3c57d48ef2a1aa7cf06d

9717cfdc2d023812dbc84a941674eb23a2a8ef06

101cc1cb56c407d5b9149f2c3b8523350d23ba84

736752744122a0b5ee4b95ddad634dd225dc0f73

e614365d97498a6c26be9fd337e3709a1aa0a4fe

736752744122a0b5ee4b95ddad634dd225dc0f73

34f917aaba5684fbe56d3c57d48ef2a1aa7cf06d

101cc1cb56c407d5b9149f2c3b8523350d23ba84

9288fb8e96d419586fc8c595dd95353d48e8a060

10043411df8fac0657b0f0f2ae4133c3e797752d

9717cfdc2d023812dbc84a941674eb23a2a8ef06

ff64f6a948495bb4954422aa190cc5de18acbf5e

948f336186fd2bc040d821f1a75340711b002f11

38e2855e11e353cedf9a8a4f2f2747f1c5c07fcf