-

Rozwój technik ataku grupy UNC1151/Ghostwriter

W ostatnim czasie obserwujemy ataki grupy UNC1151/Ghostwriter z wykorzystaniem techniki Browser in the Browser. Grupa ta od ponad roku atakuje skrzynki pocztowe polskich obywateli. Wykorzystywane techniki z biegiem czasu ulegają zmianie, ale motyw przewodni używanych wiadomości, jak i cel pozostaje ten sam.

Czytaj więcej -

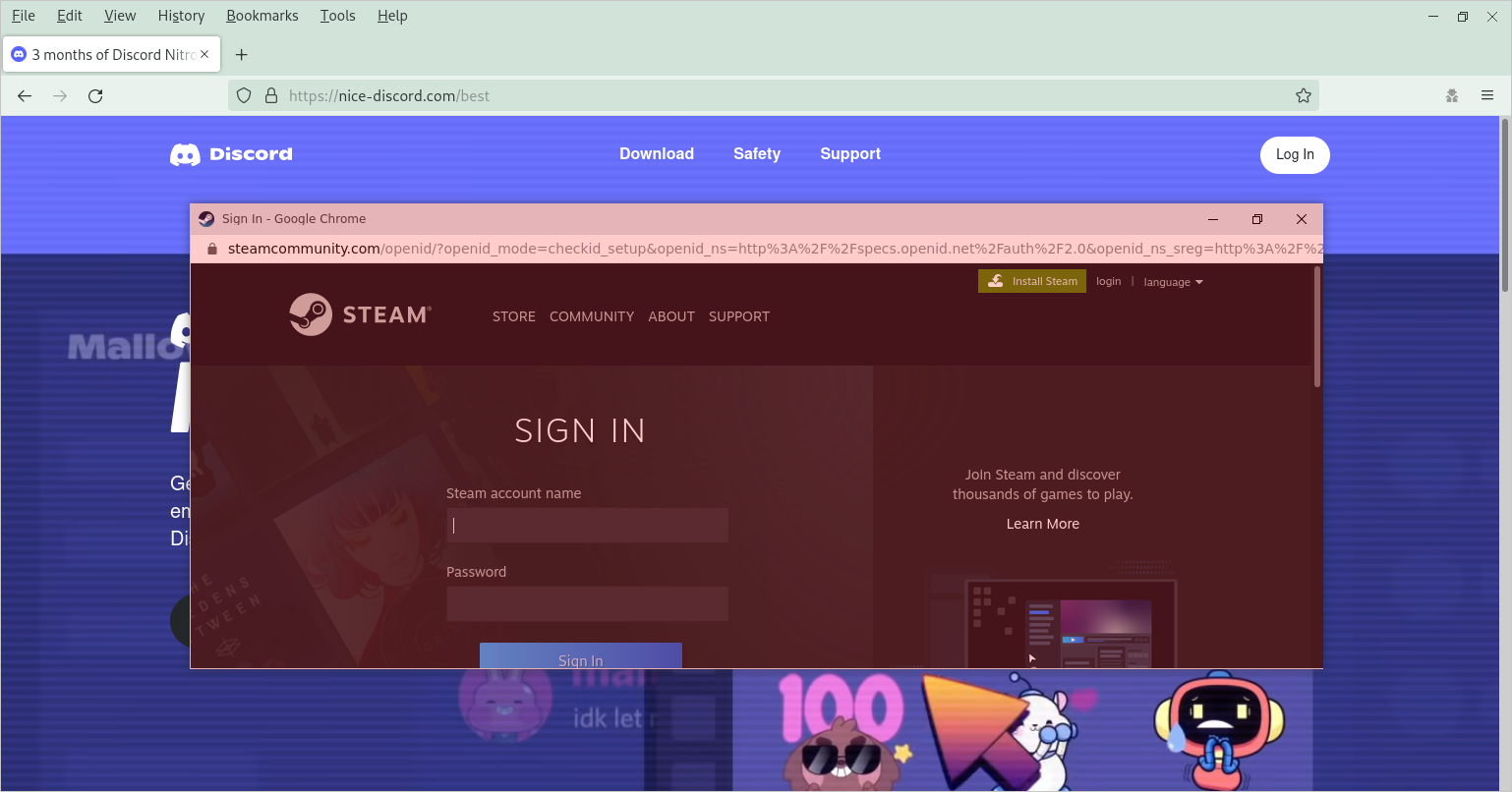

Ataki z wykorzystaniem techniki Browser In The Browser

Większość obserwowanych przez nas stron internetowych, które wykorzystywane są w kampaniach phishingowych, nie różni się od siebie znacząco pod względem sposobu działania. W niektórych przypadkach zostały jednak zastosowane niestandardowe rozwiązania, przez co trudniej jest potencjalnym ofiarom rozpoznać oszustwo. Jednym z takich rozwiązań, którego użycie obserwujemy w ostatnim czasie, jest technika …

Czytaj więcej -

Krytyczna podatność CVE-2021-3156 w Sudo

Zespół CERT Polska rekomenduje administratorom systemów operacyjnych Linux (Ubuntu, Debian, Fedora, Gentoo i inne), aby niezwłocznie zaaplikowali poprawkę naprawiającą krytyczną podatność w paczce „sudo” (CVE-2021-3156). Podatność Narzędzie sudo niepoprawnie przetwarza dane wejściowe pochodzące od użytkownika, co skutkuje występowaniem błędu przepełnienia bufora na stercie (ang. Heap-based Buffer Overflow). W domyślnej konfiguracji …

Czytaj więcej -

Przejęcie domen .pl związanych z atakiem BadWPAD

Pod koniec maja 2019 roku CERT Polska przejął domenę wpad.pl, a także zarejestrował na rzecz NASK zbiór domen regionalnych i funkcjonalnych wpad.*.pl. Przejęcie domen związane było z przeciwdziałaniem atakom BadWPAD, wykorzystujących błędną konfigurację sufiksów DNS na podatnych maszynach. Umożliwiało to potencjalnym atakującym na przekierowanie dowolnych żądań HTTP poprzez …

Czytaj więcej -

Podatności w implementacjach OpenPGP oraz S/MIME: „EFAIL”

Niemieccy badacze bezpieczeństwa 14 maja 2018 roku opublikowali pracę dotyczącą występowania możliwych podatności bezpieczeństwa w niektórych implementacjach protokołów OpenPGP oraz S/MIME używanych m.in. do szyfrowania wiadomości e-mail. W niektórych przypadkach, atakujący posiadający dostęp jedynie do zaszyfrowanej wiadomości są w stanie odzyskać pełną treść odszyfrowanej wiadomości. Dokonać można tego …

Czytaj więcej -

CVE-2017-9805 – Zdalne wykonanie kodu w Apache Struts 2 REST Plugin XStream

Parę dni temu została opublikowana łatka oraz exploit na podatność CVE-2017-9805. Luka ta obecna od ośmiu lat w kodzie pluginu REST, pozwala na zdalne wykonanie kodu na serwerze hostującym aplikację we frameworku Apache Struts 2. Według szacunków firmy analitycznej RedMonk aplikacje bazujące na tym rozwiązaniu posiada co najmniej 65% firm …

Czytaj więcej -

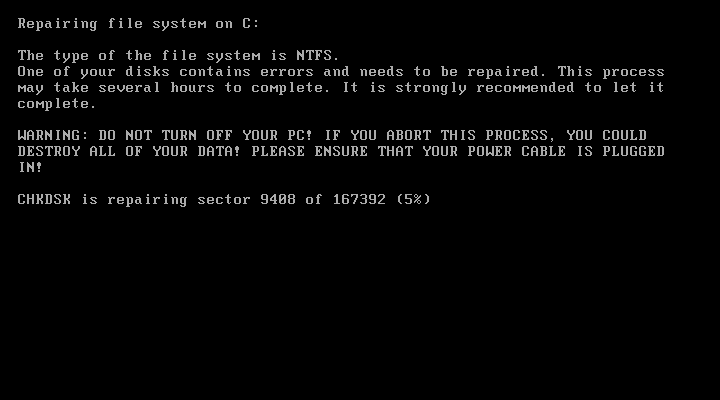

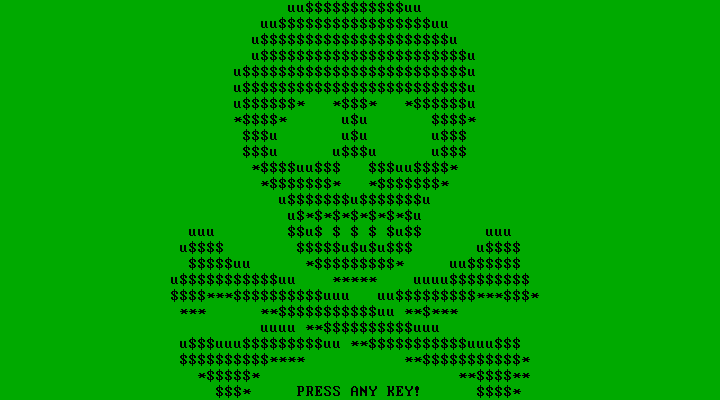

Atak Petya & Mischa

Duet Petya & Mischa jest na rynku ransomware od końcówki 2015 roku. Po sukcesie ataku WannaCry, ostatni wariant został wzbogacony o funkcje propagacji wewnątrz sieci za pomocą exploita EternalBlue, PsExec oraz Windows Management Instrumentation Command-line (WMIC). Wczorajsza kampania uderzyła przede wszystkim w sieci ukraińskie (dostawca energii Ukrenergo, system monitoringu promieniowania elektrowni …

Czytaj więcej -

Kolejna odsłona kampanii „Komornika Sądowego” – ransomware Petya i Mischa

W pierwszym tygodniu sierpnia trafiła do nas wiadomość podszywająca się pod zawiadomienie od komornika sądowego o następującej treści: Nr sprawy EGZ/2035-TR/12C/08/2016 ZAWIADOMIENIE O WSZCZĘCIU EGZEKUCJI Komornik Sądowy przy Sądzie Rejonowym Poznań – Grunwald i Jeżyce w Poznaniu Piotr Tomaszewski zawiadamia o wszczęciu postępowania egzekucyjnego na wniosek wierzyciela …

Czytaj więcej -

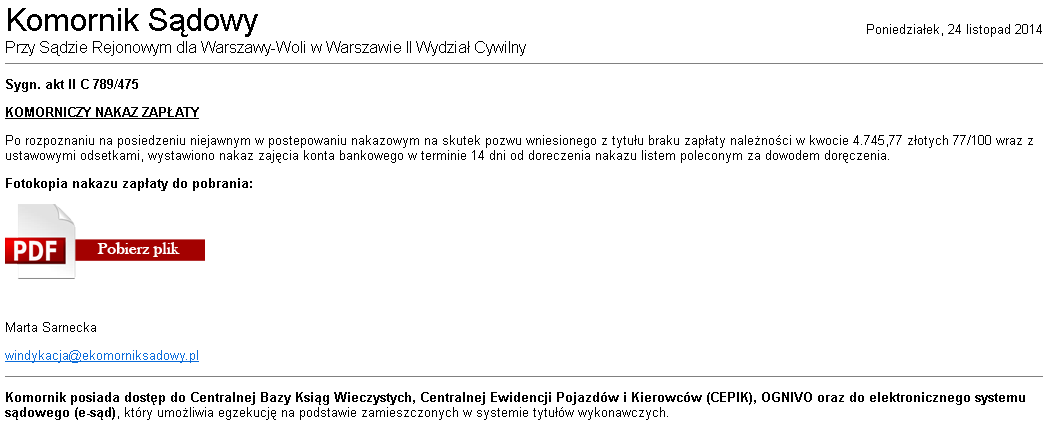

Wesołych świąt życzy Komornik Sądowy!

W ciągu ostatnich dwóch tygodni zespół CERT Polska otrzymał wiele zgłoszeń dotyczących podejrzanych wiadomości e-mail, pochodzących rzekomo od Komornika Sądowego działającego przy Sądzie Rejonowym dla Warszawy-Woli. Treść wiadomości nie zawiera szczegółowych informacji o rzekomej należności, co ma skłonić odbiorcę do kliknięcia w załącznik PDF opisany jako fotokopia nakazu zapłaty. W …

Czytaj więcej -

22 października 2013 Łukasz Siewierski #bank #e-banking #infekcja #malware #Visual Basic #zagrożenie

Uwaga! Malware podmieniający numer konta podczas kopiowania ze schowka Windows

Na początku października otrzymaliśmy informację o nowym rodzaju zagrożenia dla polskich użytkowników bankowości elektronicznej. Uzyskaliśmy próbkę złośliwego oprogramowania, napisanego w Visual Basic 6, którego mechanizm działania był nadzwyczaj prosty jak na zagrożenia tego typu. Jego działanie opierało się na podmienianiu numeru konta na numer konta kontrolowany przez cyberprzestępców. Podmiana ta …

Czytaj więcej