Większość obserwowanych przez nas stron internetowych, które wykorzystywane są w kampaniach phishingowych, nie różni się od siebie znacząco pod względem sposobu działania. W niektórych przypadkach zostały jednak zastosowane niestandardowe rozwiązania, przez co trudniej jest potencjalnym ofiarom rozpoznać oszustwo.

Jednym z takich rozwiązań, którego użycie obserwujemy w ostatnim czasie, jest technika Browser In The Browser (Przeglądarka W Przeglądarce). Polega ona na wyświetleniu w ramach odwiedzanej strony pozornie nowego okna przeglądarki, zawierającego fałszywy panel logowania. Okno to jest jedynie elementem strony, ale często jest ono na tyle dobrze wykonane, że ofiara łatwo może go pomylić z faktycznym nowym oknem aplikacji. Dodatkowo wyświetlany w nim pasek adresu zawiera poprawną domenę strony logowania. Użytkownik, który sprawdzi zawartą w nim domenę przed wpisaniem wrażliwych danych (np. danych do logowania), może sądzić, że znajduje się na właściwej stronie. Jest to jednak oszustwo, ponieważ pozorne okno stanowi w rzeczywistości część strony kontrolowanej przez atakującego.

Technika ta zazwyczaj imituje zachowanie strony podczas logowania za pomocą dostawcy tożsamości. Takie logowanie może przebiegać na jeden z dwóch sposobów. Zazwyczaj strony, na których następuje próba logowania, przekierowują automatycznie do strony logowania dostawcy tożsamości. Po zalogowaniu się, użytkownik jest przekierowywany z powrotem na pierwotną stronę. Zdarza się jednak, że zamiast przekierowania, strona dostawcy tożsamości otwiera się w osobnym okienku przeglądarki. Samo automatyczne otwarcie osobnego okna przeglądarki z panelem logowania nie jest czymś szczególnie zaskakującym. Jednak w tym drugim przypadku może dojść do oszustwa, jeśli okno ze stroną logowania nie jest prawdziwe.

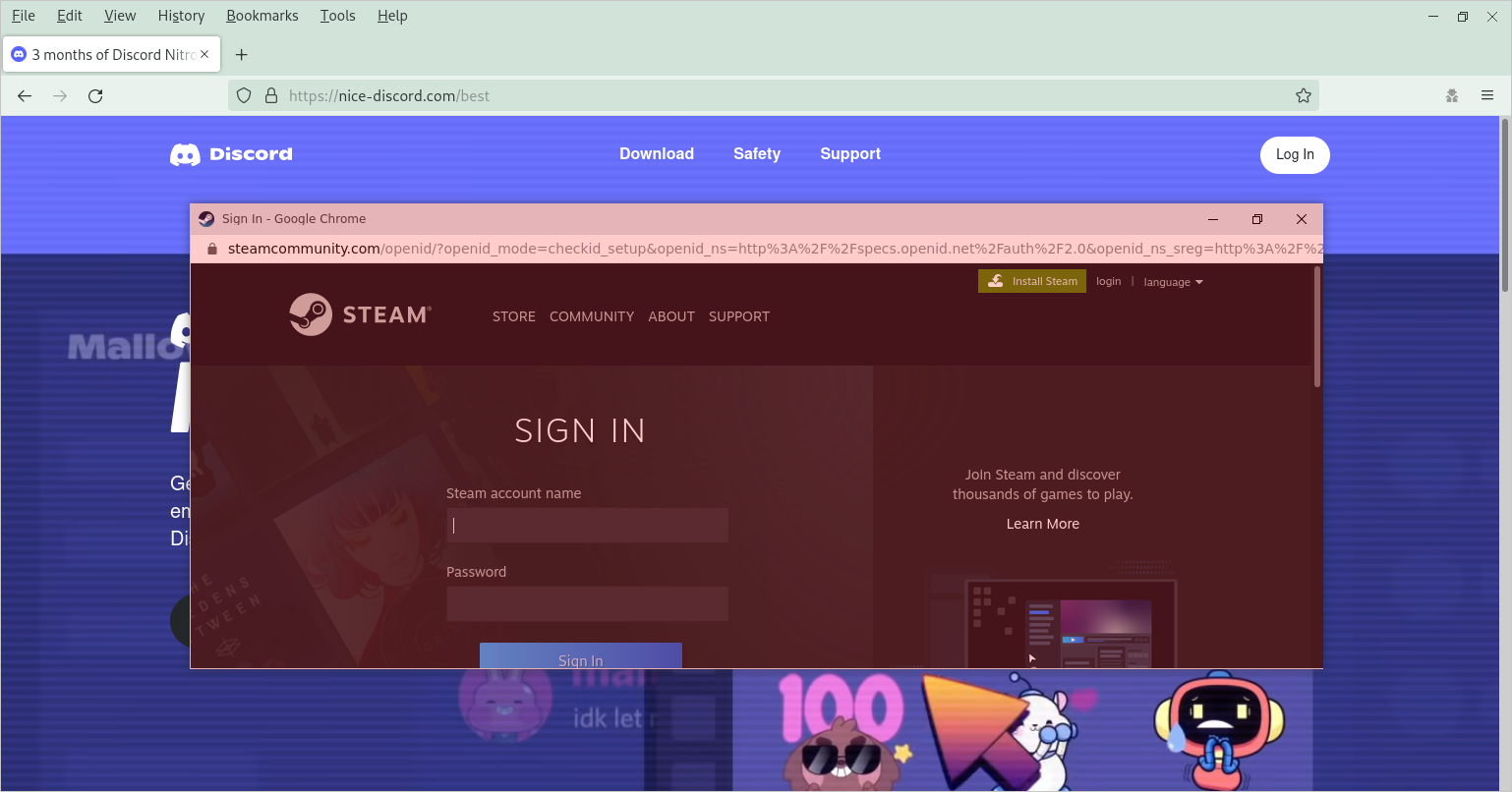

Poniżej przedstawiamy stronę z kampanii phishingowej posługującej się opisaną wyżej techniką. Po kliknięciu na przycisk logowania na fałszywej stronie serwisu Discord, pojawia się pozorne nowe okno imitujące okno przeglądarki, które zawiera fałszywy panel logowania do platformy Steam.

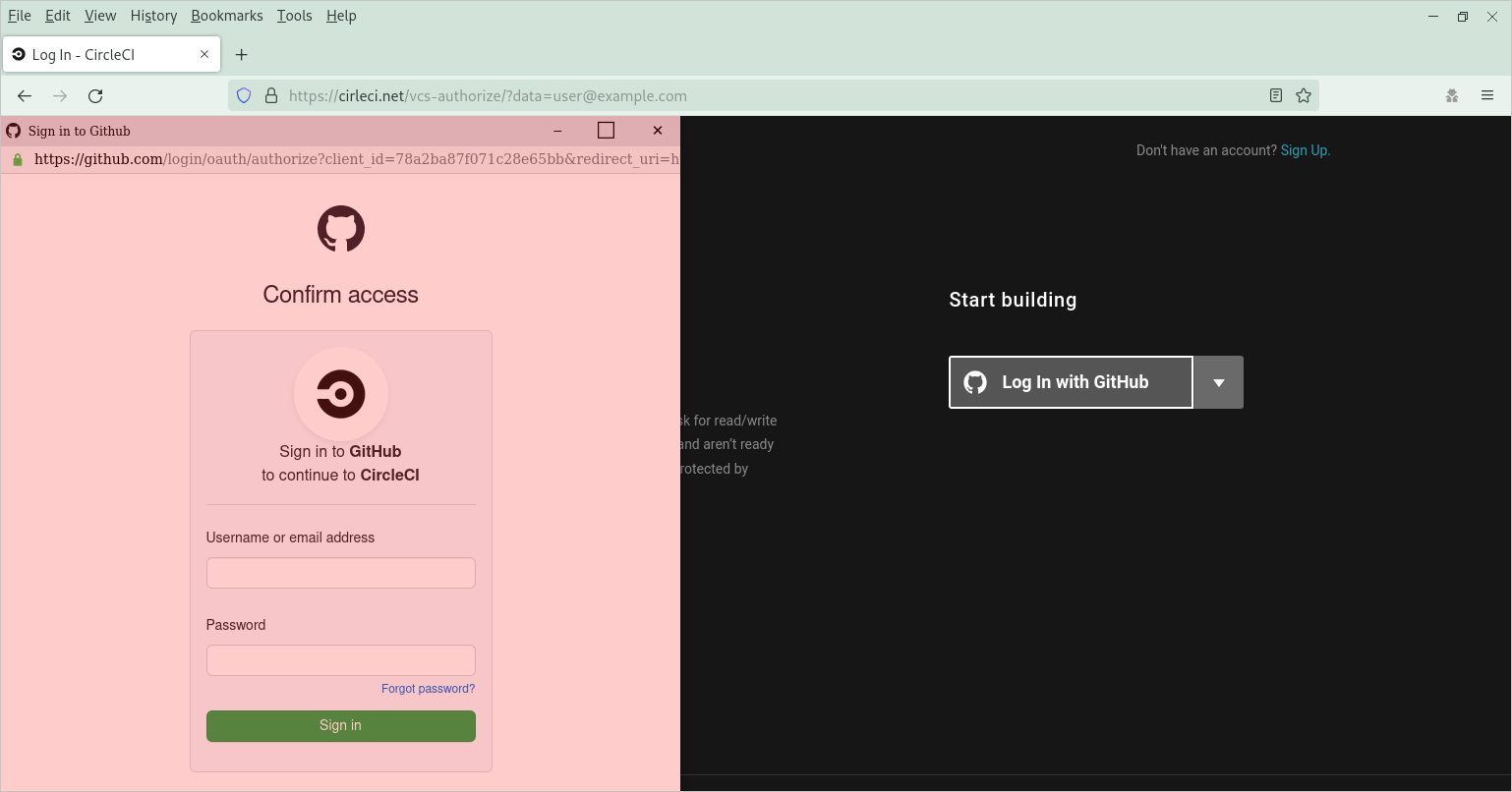

Zaobserwowana została także kampania wykorzystująca fałszywą stronę platformy CircleCI i imitująca panel logowania do serwisu GitHub. Przedstawiamy ją na poniższej ilustracji.

Technikę Browser In The Browser wykorzystała ostatnio także grupa UNC1151/Ghostwriter celem wyłudzenia danych logowania do ukraińskiego serwisu i.ua. Grupa ta jest aktywna również w Polsce. Chociaż nie zaobserwowaliśmy jeszcze użycia tej techniki w naszym kraju, jej wykorzystanie jest bardzo prawdopodobne w przyszłości.

Nasze rekomendacje

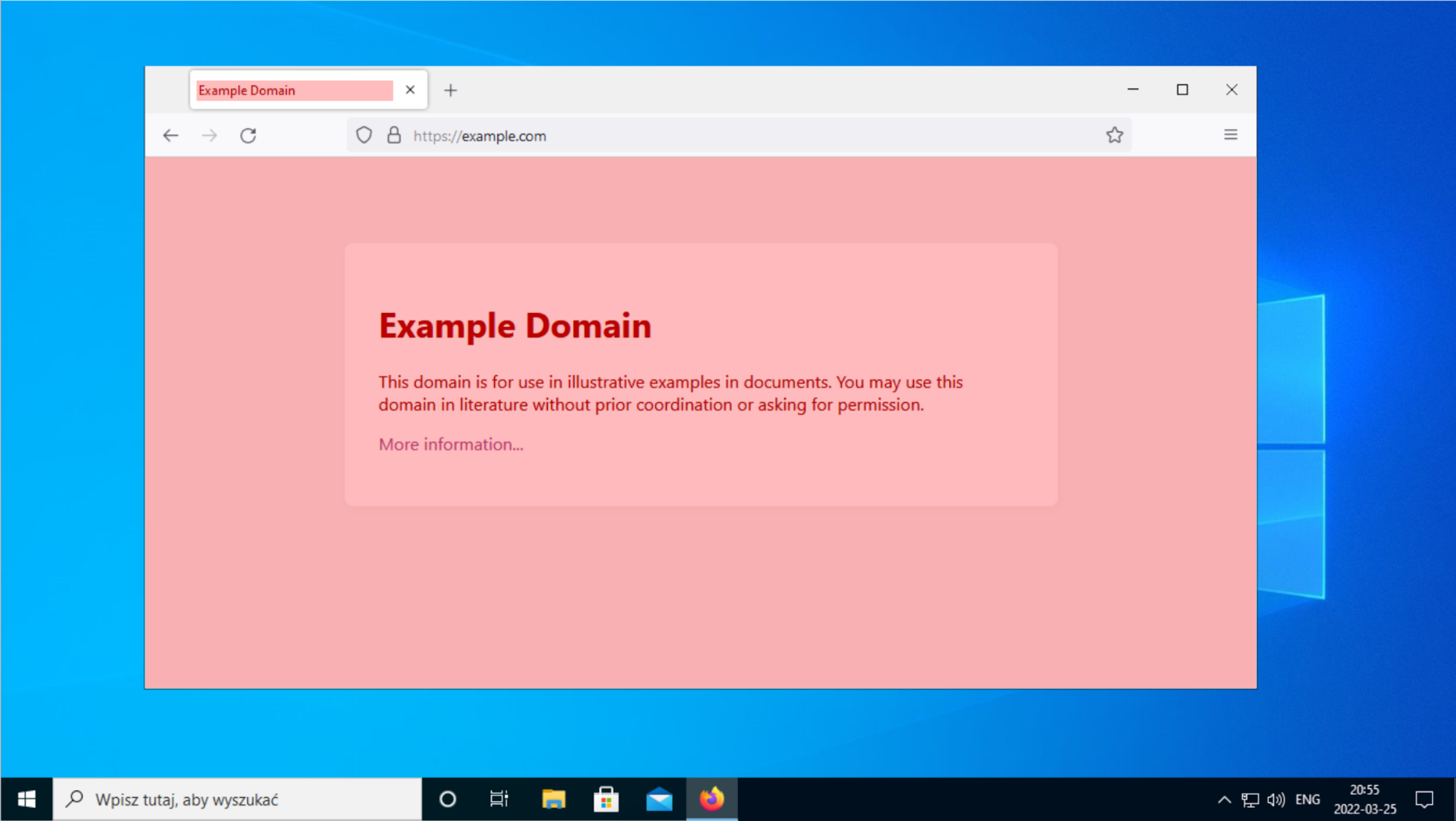

Rekomendujemy, aby tworzyć strony w taki sposób, żeby przekierowywały do strony dostawcy tożsamości, a nie otwierały ją w nowym oknie przeglądarki typu pop-up. Dla użytkownika kluczowe znaczenie ma ustalenie czy wyświetlona treść stanowi nowe okno przeglądarki, czy też jest to element strony. Strony (otwarte w przeglądarce) mogą w swoim polu wyświetlić dowolną treść, w tym także wyglądającą jak okno przeglądarki. Nie mogą jednak wyświetlać zawartości poza obszarem, który kontrolują. Rekomendujemy więc użytkownikom, aby próbowali przesunąć podejrzane okno poza ten fragment widoku, np. w bok lub w górę, w taki sposób, aby zasłoniło górną część okna przeglądarki. W przypadku fałszywego okna nie będzie to możliwe. Na poniższym zrzucie ekranu kolorem różowym oznaczyliśmy te części ekranu, które są kontrolowane przez odwiedzaną stronę.

Rekomendujemy także korzystanie z menedżerów haseł, które oferują możliwość powiązania hasła z daną stroną i automatyczne jego uzupełnianie. Taki menadżer haseł zaproponuje automatyczne wpisanie hasła tylko na prawdziwej stronie. Te wbudowane w przeglądarkę czy telefon są bezpieczne i proste w użyciu. Innym zalecanym rozwiązaniem są klucze sprzętowe działające w standardzie FIDO2.

Zachęcamy do zgłaszania wszelkich podejrzanych stron przez formularz na stronie https://incydent.cert.pl/