-

Trojan oraz ransomware w kampanii podszywającej się pod InPost

Przez kilka ostatnich dni obserwujemy kampanię e-mailową, w której fałszywi nadawcy podają się za firmę kurierską InPost. Wiadomości informują o przesyłce gotowej do odbioru w jednym z paczkomatów. Adres paczkomatu oraz pin potrzebny do odbioru przesyłki ma być dostępny po pobraniu pliku z linku widocznego w wiadomości. Do tej pory …

Czytaj więcej -

Analiza polskiego BankBota

Analiza polskiego BankBota Niedawno zaobserwowaliśmy kampanie z wykorzystaniem złośliwego oprogramowania na systemy Android skierowane do polskich użytkowników. Malware stanowi wariant popularnej rodziny BankBot, różniący się od oryginalnego oprogramowania kilkoma szczegółami. Do infekcji dochodziło przez instalację aplikacji z serwisu Google Play Store. W Google Play Store zostały umieszczone co najmniej 3 …

Czytaj więcej -

Analiza złośliwego oprogramowania Emotet v4

Wstęp Emotet jest modularnym koniem trojańskim, który po raz pierwszy został zaobserwowany w czerwcu 2014 roku przez Trend Micro. Ten rodzaj złośliwego oprogramowania jest ściśle powiązany z innymi rodzajami, takimi jak Geodo, Bugat czy Dridex, które uznawane są za warianty należące do jednej rodziny. Zadebiutował jako zaawansowany banker – u swych …

Czytaj więcej -

Nymaim atakuje ponownie

Wstęp Nymaim nie jest nową rodziną złośliwego oprogramowania – pierwszy raz został napotkany w 2013 roku. Wtedy był wykorzystywany jedynie jako dropper, używany głównie do dystrybucji TorrentLockera. W lutym 2016 ponownie stał się popularny, po tym jak do jego kodu zostały dołączone fragmenty kodu ISFB, który wcześniej wyciekł. Zyskał wtedy przydomek …

Czytaj więcej -

14 października 2015 Łukasz Siewierski #actors #android #e-banking #malware #postal group #ransomware #trojan

Grupa Pocztowa

Podczas konferencji SECURE zaprezentowaliśmy nasze ustalenia dotyczące działalności grupy przestępczej, którą nazwaliśmy „Grupą Pocztową” ze względu na ich modus operandi. Szczegółowe ustalenia dotyczące tej grupy zebraliśmy również w formie raportu dostępnego pod poniższym linkiem. POBIERZ DOKUMENT Grupa ta jest odpowiedzialna m.in. za infekcje komputerów złośliwym oprogramowaniem szyfrującym pliki, używanie …

Czytaj więcej -

GMBot: Androidowa uboższa wersja webinjectów

Ostatnio do laboratorium CERT Polska trafiła próbka nowego złośliwego oprogramowania na systemy Android o nazwie GMBot. Oprogramowanie to stara się ulepszyć obecną technikę trojanów bankowych, która składa się z dwóch części: jednej na systemy Windows i jednej na systemy Android. Zamiast tego używana jest technika o nazwie application overlay (po …

Czytaj więcej -

03 lipca 2015 Łukasz Siewierski #Banatrix #e-banking #malware #ransomware #Slave #To nie Thomas #trojan

Slave, Banatrix i maile od Poczty Polskiej

W marcu 2015 firma S12sec poinformowała o nowym koniu trojańskim atakującym użytkowników polskiej bankowości elektronicznej. Nazwali to zagrożenie “Slave”, wywodząc nazwę z jednej ze ścieżek do dołączonych bibliotek, którą znaleźli w analizowanej próbce. W tym artykule postaramy się przedstawić nasze nowe ustalenia na temat tego złośliwego oprogramowania. Jesteśmy również przekonani …

Czytaj więcej -

Złośliwe oprogramowanie udaje akta “afery podsłuchowej”

Niedawny wyciek dokumentów związanych z aferą podsłuchową stał się pretekstem do łatwiejszych ataków socjotechnicznych na użytkowników polskiego Internetu. W jednym z takich przypadków plik o nazwie AKTA CAŁE 1-20.exe, mający udawać akta związane ze śledztwem, tak naprawdę jest złośliwym oprogramowaniem z dosyć szerokim wachlarzem możliwości. Logowanie wciśniętych klawiszy, rozprzestrzenianie …

Czytaj więcej -

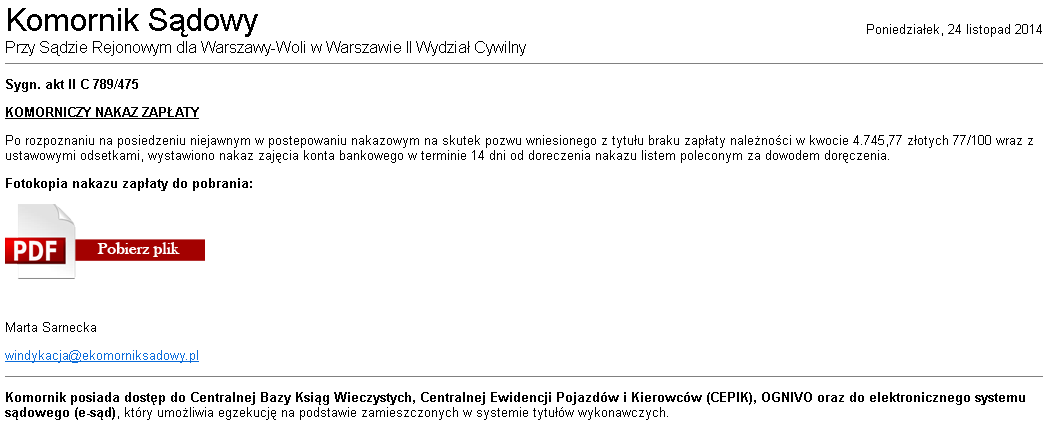

Wesołych świąt życzy Komornik Sądowy!

W ciągu ostatnich dwóch tygodni zespół CERT Polska otrzymał wiele zgłoszeń dotyczących podejrzanych wiadomości e-mail, pochodzących rzekomo od Komornika Sądowego działającego przy Sądzie Rejonowym dla Warszawy-Woli. Treść wiadomości nie zawiera szczegółowych informacji o rzekomej należności, co ma skłonić odbiorcę do kliknięcia w załącznik PDF opisany jako fotokopia nakazu zapłaty. W …

Czytaj więcej -

VBKlip 2.0: bez schowka, za to z efektami specjalnymi

W ostatnich tygodniach otrzymywaliśmy sygnały od użytkowników o nowym rodzaju złośliwego oprogramowania, podobnym w działaniu do opisywanego przez nas wcześniej VBKlip. Tym razem jednak opisy były co najmniej nieprawdopodobne. Użytkownicy pisali do nas, że próbowali skopiować numer rachunku do strony z przelewem, ale numer im się zmieniał. Wtedy pomyśleli, że …

Czytaj więcej