W marcu 2015 firma S12sec poinformowała o nowym koniu trojańskim atakującym użytkowników polskiej bankowości elektronicznej. Nazwali to zagrożenie “Slave”, wywodząc nazwę z jednej ze ścieżek do dołączonych bibliotek, którą znaleźli w analizowanej próbce. W tym artykule postaramy się przedstawić nasze nowe ustalenia na temat tego złośliwego oprogramowania. Jesteśmy również przekonani (częściowo dzięki informacjom zawartym na kernelmode.info), że oprogramowanie to zostało napisane przez tego samego autora (bądź grupę autorów) co wcześniej opisywany przez nas Banatrix czy kampania mailowa, rzekomo od Poczty Polskiej, zawierająca oprogramowanie typu ransomware. Oznacza to, że autorami tego oprogramowania jest najprawdopodobniej osoba lub grupa osób pochodząca z Polski.

W marcu 2015 firma S12sec poinformowała o nowym koniu trojańskim atakującym użytkowników polskiej bankowości elektronicznej. Nazwali to zagrożenie “Slave”, wywodząc nazwę z jednej ze ścieżek do dołączonych bibliotek, którą znaleźli w analizowanej próbce. W tym artykule postaramy się przedstawić nasze nowe ustalenia na temat tego złośliwego oprogramowania. Jesteśmy również przekonani (częściowo dzięki informacjom zawartym na kernelmode.info), że oprogramowanie to zostało napisane przez tego samego autora (bądź grupę autorów) co wcześniej opisywany przez nas Banatrix czy kampania mailowa, rzekomo od Poczty Polskiej, zawierająca oprogramowanie typu ransomware. Oznacza to, że autorami tego oprogramowania jest najprawdopodobniej osoba lub grupa osób pochodząca z Polski.

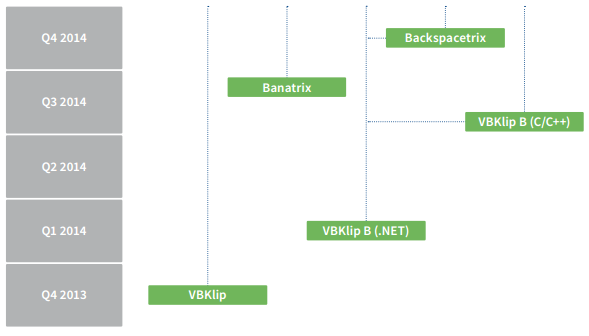

Historia polskiego złośliwego oprogramowania

Pierwszym z typów złośliwego oprogramowania, które najprawdopodobniej pochodziło z Polski był VBKlip – napisane w Visual Basic oprogramowanie, które podmieniało numer konta znajdujący się w schowku. Następnie, ze względu na popularyzację informacji o nowym zagrożeniu, zaczęły powstawać “podróbki” – dużo prostsze wersje pisane w .NET albo C++. Wszystkie prostsze wersje były pisane przez tego samego autora, znanego z wcześniejszych ataków m.in. phishingowych.

Następnie pojawił się Banatrix – zaawansowany koń trojański, który był w stanie wykonać dowolny kod na komputerze użytkownika, ale głównie używany był w celu wykradania haseł z przeglądarki Firefox oraz podmiany numeru konta bankowego podczas wklejania go na stronę bankowości elektronicznej. W swojej infrastrukturze zarządzającej korzystał z sieci Tor oraz kryptowaluty Bitcoin.

Szczegóły techniczne

Slave najczęściej jest rozpowszechniany przez inne złośliwe oprogramowanie o nazwie “Andromeda”, które służy tylko jako metoda do dostarczenia właściwego programu. Andromeda z kolei jest wysyłana w wiadomościach e-mail, które udają fakturę za zaległe należności. Ponieważ Andromeda i Slave są dwoma różnymi rodzajami złośliwego oprogramowania, atakujący stworzył system, który pozwala na pobranie i uruchomienie Slave tylko jeśli komputer zgłosi infekcję Andromedą. Ma to służyć jako utrudnienie analizy – nie wystarczy poznanie adresu URL, aby pobrać malware, ale trzeba także najpierw zgłosić infekcję Andromedą.

Sam Slave działa w podobny sposób do innych koni trojańskich tego typu. Co go wyróżnia to fakt, że atakuje tylko polskie banki oraz zawiera zabezpieczenie, które powoduje, że działa tylko po 1 kwietnia 2015 roku. Obecnie, Slave wstrzykuje się do procesów przeglądarek Internet Explorer, Firefox oraz Chrome. Co ciekawe, nie obsługuje obecnie wstrzykiwania się do procesu przeglądarki Opera. Nagłówki CSP są usuwane z odpowiedzi serwera, tak, aby nie wywołać raportu w systemach banku odnośnie naruszenia narzuconych polityk.

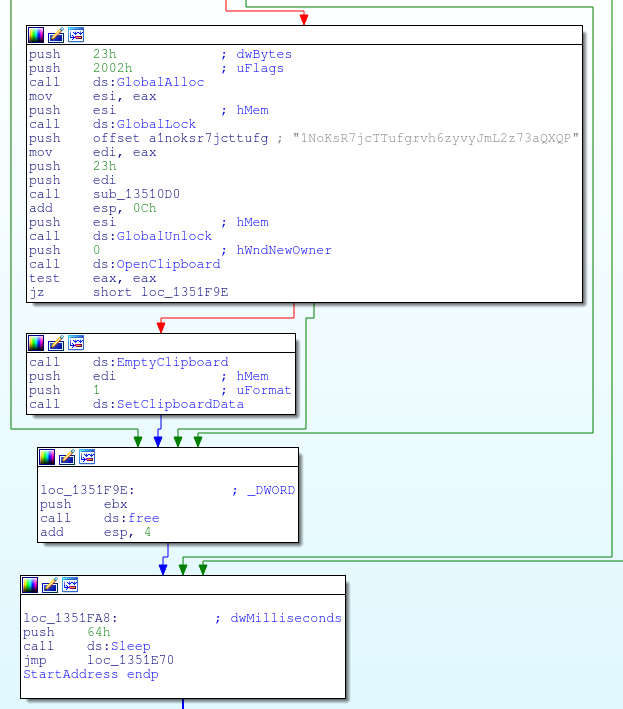

Inną ciekawą funkcją jest podmiana adresu Bitcoin, który znajduje się w schowku. Jest to podobna funkcja do wcześniej wspomnianego Banatrixa jak i innego polskiego zagrożenia, które obserwujemy. Poniżej znajduje się zdekompilowany kod, którego zadaniem jest właśnie ta podmiana.

Do pobrania konfiguracji wykorzystywany jest URI postaci

, gdzie

jest częścią adresu Bitcoin, używaną w niewiadomym celu. Konfiguracja ta to polecenia, które wskazują przy odwiedzaniu jakich adresów URL należy dodać odnośniki do zewnętrznych skryptów. Skrypty te, na podstawie adresu URL, służą do przechwycenia danych logowania i, czasami, przeprowadzenia ataku socjotechnicznego, który ma na celu zdobycie środków zainfekowanego użytkownika.

Mamy również przypuszczenia, że za opisywaną przez nas niedawno kampanią ransomware stoi ta sama grupa przestępców. Świadczy to o tym, że są oni bardzo zmotywowani, aby zdobyć środki finansowe i nie przywiązują się tylko do jednego sposobu ich pozyskania.

Podsumowanie

Polscy autorzy złośliwego oprogramowania wciąż “pracują” i się rozwijają. Różne grupy mają różne umiejętności techniczne i pomysły na kradzież pieniędzy od zainfekowanych użytkowników. Pomimo, iż obecnie istnieje tylko kilka grup, które tworzą własne złośliwe oprogramowanie i daleko nam jeszcze do krajów, w których takie działania przekształcają się w poważny biznes, użytkownicy nie powinni lekceważyć tego typu zagrożeń.

Wszystkim zainteresowanym problemem złośliwego oprogramowania polecamy lekturę biuletynu OUCH, np. numeru “Czym jest złośliwe oprogramowanie?”.

Skróty próbek i współczynnik wykrycia w VT

ffc119b8eaff94b62810b82ab456e1e3f71b86d72e57cb45781878f5199fccbc 20 / 56

35c4b500b4c94f3dae0ce3604759787384ef7de9708add2c8de86dcf7e4b0322 38 / 55

ca7947dea43c200ce0c521b54baf60b973990af421b4cbafaba7eaddadb496f3 23 / 56

751866cb3f85e9c991187ff415010faba84903072cef2bf29bb24596fd1e6eca 35 / 55

P.S. Przypisywanie autorstwa jest trudne

Przypisywanie autorstwa kodu przeważnie jest trudnym zadaniem. Większość autorów nie zostawia swoich podpisów – wbrew temu w co filmy i seriale każą nam wierzyć. Czasami jednak w kodzie znajdują się elementy bardzo charakterystyczne dla danego złośliwego oprogramowania – nazwy obiektów, ścieżki z komputera lokalnego autora etc. Na podstawie tych danych można powiązać dwa różne typy złośliwego oprogramowania. Jest to jednak bardzo słabe powiązanie – próbki często stają się publiczne i inni autorzy mogą używać tych nazw starając się zmylić badaczy. Słynny już jest ciąg znaków znajdujący się w niektórych wersjach bota Citadel:

. Oczywiście Brian Krebs nie jest autorem tego kodu.

Istnieją również inne czynniki, które mogą wskazywać na powiązania. Jednym z bardziej oczywistych jest po prostu informacja od anonimowego źródła o tym, że dwie rodziny złośliwego oprogramowania zostały napisane przez tę samą osobę. Oczywiście takie informacje często nie są weryfikowalne i trzeba do nich podchodzić ostrożnie. W końcu, używanie tej samej infrastruktury – hostingu, tego samego serwera, takich samych nazw użytkowników etc. może wskazywać na działania tej samej grupy.

Wszystkie te czynniki są tylko pewnego rodzaju wskazówkami i dopiero ich kombinacja może świadczyć o powiązaniach. Niestety, nigdy nie ma pewności, że dwie różne kampanie są organizowane przez tę samą grupę. Również nie zawsze można ujawniać informacje o powiązaniach. Z tych wszystkich względów bardzo ciężko jest przekazywać informacje o naszych przypuszczeniach jednocześnie nie ujawniając szczegółów tych przypuszczeń. Tworzy to duże pole do manipulacji i niektórzy mogą je wykorzystać obwiniając grupy bądź państwa o atak. Dlatego do wszystkich takich rewelacji, łącznie z tą opisaną tutaj, należy podchodzić z odrobiną sceptycyzmu.