-

Aktywacja aplikacji IKO – Kampania złośliwego oprogramowania

W ostatnim czasie obserwowaliśmy kolejną kampanię złośliwego oprogramowania wymierzoną w użytkowników urządzeń mobilnych z systemem Android. Szkodliwa aplikacja, podszywa się pod aplikację banku PKO BP – IKO. Po analizie okazało się, że w atakach wykorzystywany jest obserwowany po raz pierwszy w Polsce trojan bankowy Coper.

Czytaj więcej -

Mechanizmy weryfikacji nadawcy wiadomości

W serwisie https://bezpiecznapoczta.cert.pl można zweryfikować poprawność implementacji mechanizmów weryfikacji nadawcy poczty w Państwa domenie. W tym roku mija 50. rocznica przesłania pierwszej wiadomości email. Na początku lat 70., gdy projektowane były stojące za tym mechanizmy, niestety mało kto myślał o bezpieczeństwie informacji, a kluczowymi kwestiami były stabiloność …

Czytaj więcej -

Co tam u ciebie, Emoteciku?

Emotet jest aktualnie jedną z najbardziej medialnych rodzin złośliwego oprogramowania. Dzięki swojej modularnej architekturze może bardzo łatwo adaptować się do nowych warunków bez modyfikacji głównego komponentu. Pierwsze wersje Emoteta zostały zaobserwowane w roku 2014. W tamtych czasach był używany jako trojan bankowy – obecnie jako spammer i dropper innych rodzin złośliwego …

Czytaj więcej -

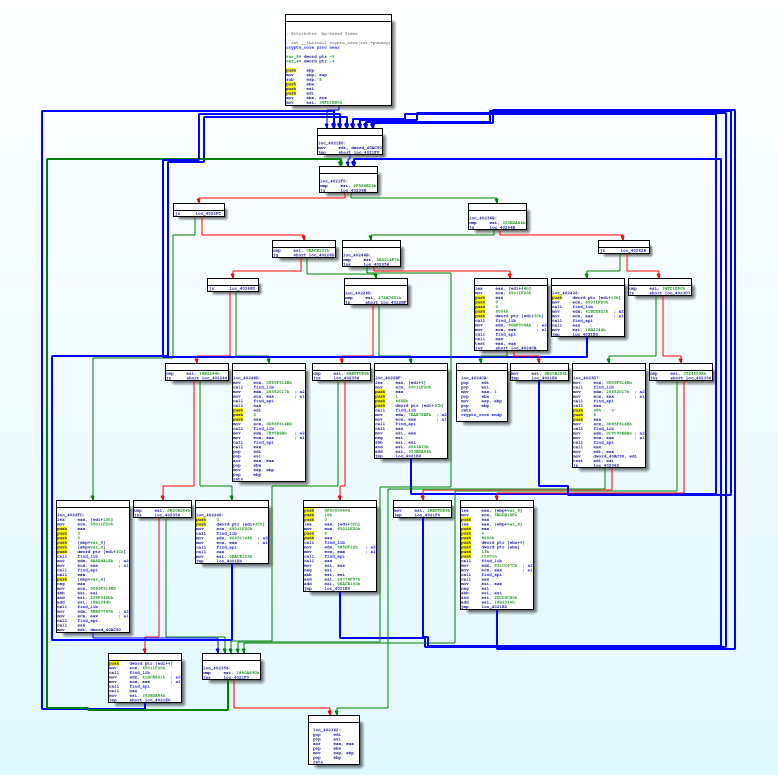

Analiza bota Smoke Loader

Smoke Loader (znany także jako Dofoil) jest względnie małym, modularnym botem używanym do instalowania różnych rodzin złośliwego oprogramowania. Mimo że został zaprojektowany głównie z myślą o pobieraniu oprogramowania, to posiada parę funkcji, które czynią go bardziej trojanem niż zwykłym dropperem. Nie jest nowym zagrożeniem, ale nadal jest rozwijany i aktywny …

Czytaj więcej -

Ramnit – dogłębna analiza

Ramnit rozpoczął swoją działalność w 2010 roku. Rozprzestrzeniał się wtedy głównie infekując pliki wykonywalne i dołączając się do plików HTML. Rok później ukazała się jego groźniejsza wersja – autor wykorzystał kod złośliwego oprogramowania Zeus, który wyciekł w 2011 r. Wykorzystanie elementów kodu Zeusa pozwoliło dodać do Ramnita nowe funkcje, które ostatecznie …

Czytaj więcej