Od początku stycznia grupa serwerów DNS zalewana jest pytaniami ze sfałszowanymi adresami IP nadawcy. Echa tych ataków widziane są w systemie wczesnego wykrywania zagrożeń sieciowych ARAKIS. W ruchu sieciowym pozyskanym do tej pory zidentyfikowaliśmy ok. 20 atakowanych serwerów DNS należących m.in. do Dynamic Network Services (znany jako DynDNS), Verisign, GoDaddy, eNom, Hurricane Electric, TelecityGroup, czy SoftLayer Technologies.

Od początku stycznia grupa serwerów DNS zalewana jest pytaniami ze sfałszowanymi adresami IP nadawcy. Echa tych ataków widziane są w systemie wczesnego wykrywania zagrożeń sieciowych ARAKIS. W ruchu sieciowym pozyskanym do tej pory zidentyfikowaliśmy ok. 20 atakowanych serwerów DNS należących m.in. do Dynamic Network Services (znany jako DynDNS), Verisign, GoDaddy, eNom, Hurricane Electric, TelecityGroup, czy SoftLayer Technologies.

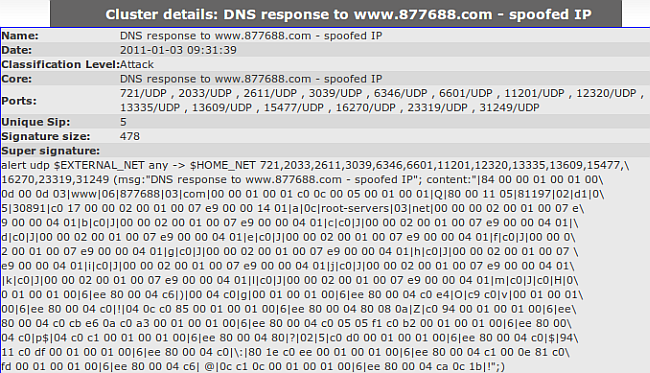

Nie znamy algorytmu wykorzystywanego przez atakujących do generowania adresów źródłowych, ale dotychczas ok. 600 z nich przypadkiem było adresami honeypotów systemu ARAKIS. Dzięki temu w ogóle mogliśmy zaobserwować te incydenty, ponieważ trafiły do nas odpowiedzi z atakowanych serwerów DNS. Skoro otrzymujemy odpowiedzi, to sfałszowane pytania są poprawne pod względem RFC. Charakterystyczne w nich jest to, że pytania są zawsze o tę samą domenę www.877688. com. Atak jest rozproszony zarówno logicznie (fałszywe adresy źródłowe pochodzą z różnych krajów i dostawców), jak i w czasie (jeden „zespoofowany” adres źródłowy wykorzystywany był od początku ataku średnio tylko ok. 6. razy).

Do tej pory widzieliśmy, ok. 4000 połączeń. Ponieważ nie wiemy jaki procent sfałszowanych adresów IP stanowią adresy wykorzystywane przez honeypoty ARAKIS-a, nie możemy oszacować wielkości tego ataku DDoS. Nie wiemy też czemu akurat te serwery są zalewane. Wolumen ataków jednakże był na tyle duży, że w systemie ARAKIS wytworzył się nowy klaster opisujący te zdarzenia.

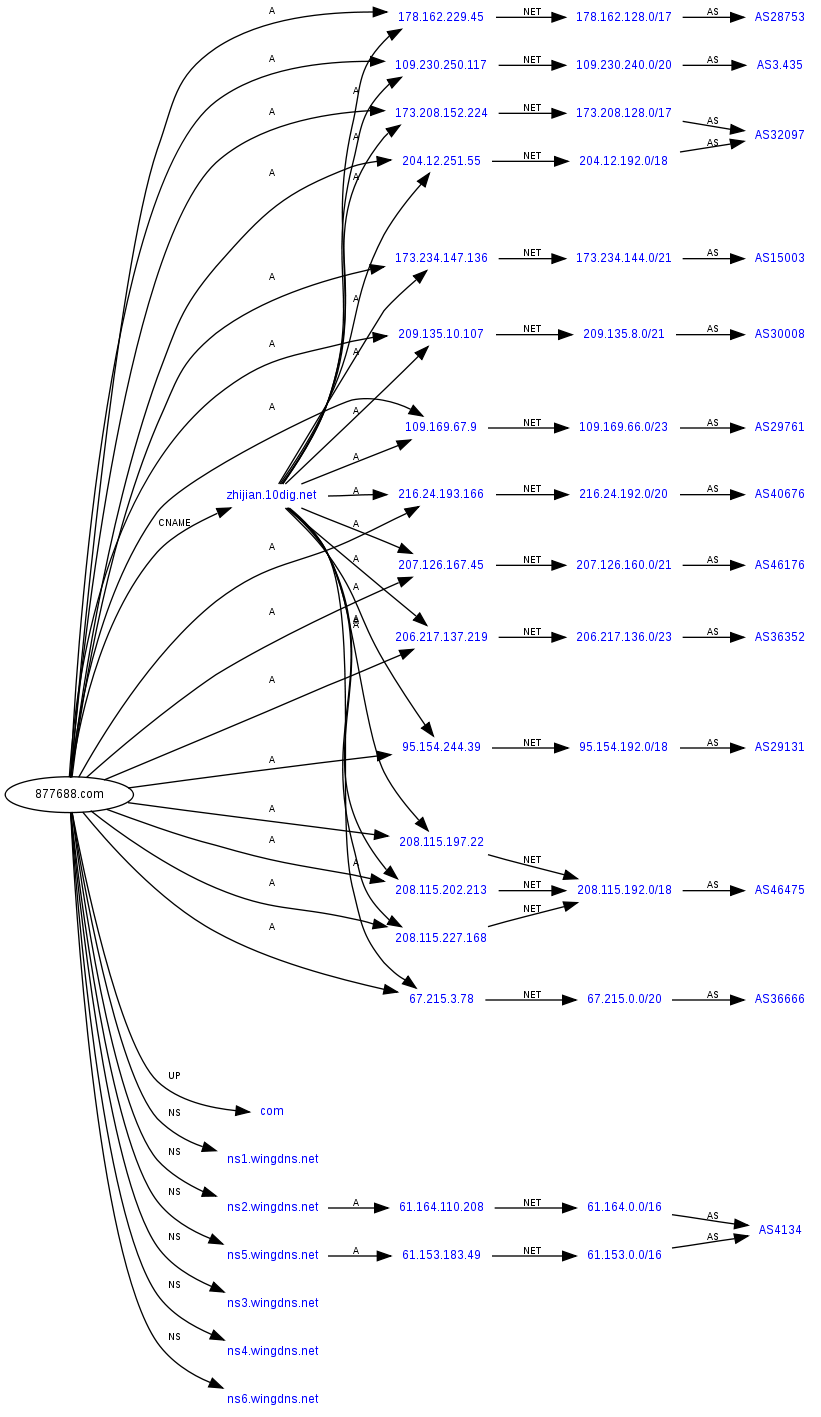

Nie wiadomo dlaczego w zapytaniach wykorzystywana jest domena www.877688 .com, ani co ma wspólnego z atakującymi. Jednakże wygląda na to, że jest to domeana fast-flux – zwracanych adresów jest dużo, należą do różnych sieci (providerzy znajdują się w różnych krajach na całym świecie) i bardzo często się zmieniają (ich TTL to jedynie 60 sekund):

; <<>> DiG 9.6.1-P2 <<>> www.877688.com

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 21915

;; flags: qr rd ra; QUERY: 1, ANSWER: 16, AUTHORITY: 6, ADDITIONAL: 4

;; QUESTION SECTION:

;www.877688.com. IN A

;; ANSWER SECTION:

www.877688.com. 60 IN CNAME zhijian.10dig.net.

zhijian.10dig.net. 60 IN A 204.12.251.55

zhijian.10dig.net. 60 IN A 206.217.137.219

zhijian.10dig.net. 60 IN A 208.115.197.22

zhijian.10dig.net. 60 IN A 207.126.167.45

zhijian.10dig.net. 60 IN A 173.208.152.224

zhijian.10dig.net. 60 IN A 208.115.202.213

zhijian.10dig.net. 60 IN A 208.115.227.168

zhijian.10dig.net. 60 IN A 109.230.250.117

zhijian.10dig.net. 60 IN A 109.169.67.9

zhijian.10dig.net. 60 IN A 67.215.3.78

zhijian.10dig.net. 60 IN A 95.154.244.39

zhijian.10dig.net. 60 IN A 178.162.229.45

zhijian.10dig.net. 60 IN A 209.135.10.107

zhijian.10dig.net. 60 IN A 173.234.147.136

zhijian.10dig.net. 60 IN A 216.24.193.166

;; AUTHORITY SECTION:

zhijian.10dig.net. 86086 IN NS ns6.wingdns.net.

zhijian.10dig.net. 86086 IN NS ns5.wingdns.net.

zhijian.10dig.net. 86086 IN NS ns1.wingdns.net.

zhijian.10dig.net. 86086 IN NS ns3.wingdns.net.

zhijian.10dig.net. 86086 IN NS ns4.wingdns.net.

zhijian.10dig.net. 86086 IN NS ns2.wingdns.net.

;; ADDITIONAL SECTION:

ns5.wingdns.net. 521536 IN A 61.153.183.49

ns3.wingdns.net. 443045 IN A 218.10.16.60

ns2.wingdns.net. 443043 IN A 61.164.110.208

ns4.wingdns.net. 443043 IN A 125.46.13.222

;; Query time: 753 msec

;; SERVER: x.x.x.x#53(x.x.x.x)

;; WHEN: Tue Jan 4 11:13:09 2011

;; MSG SIZE rcvd: 483

Poniżej graf zależności sieciowych tejże domeny (użyliśmy narzędzia online robtex swiss army knife znajdującego się pod adresem www.robtex.com):

Aktualizacja.

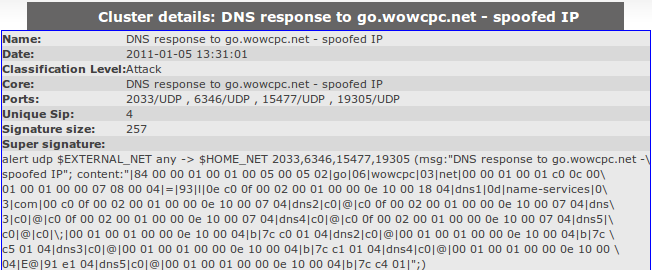

Dnia 5. stycznia pojawiły się odpowiedzi DNS dotyczące kolejnej domeny: go.wowcpc.net. W systemie ARAKIS wytworzył się kolejny klaster: