Firma Armorize poinformowała na swoim blogu o odkryciu infekcji na witrynach zasilanych przez popularny framework osCommerce. Do tej pory ilość infekcji szacuje się na ponad 300.000 (w domenie .pl: 19.000) a liczba ta stale rośnie (w porównaniu do odpowiednio: 90.000 i 400 infekcji w dniu 25.07). Hakerzy na atakowanych witrynach wstrzykują zapisy przekierowujące przeglądarkę na strony z exploitami. Jeśli przeglądarka i system użytkownika jest podatna na któryś z exploitów, dochodzi do infekcji jego komputera. W systemie operacyjnym tworzone są nowe procesy, które pobierają z Internetu resztę złośliwego oprogramowania – boty spamujące. W efekcie komputer użytkownika zamienia się w rozsyłającą spam maszynę-zombie.

Elementy zagrożenia

Pierwszym elementem zagrożenia jest luka w oprogramowaniu osCommerce, która pozwala na wstrzyknięcie elementów języka HTML w treść istniejącej witryny (sklepu internetowego). Elementy te przekierowują użytkownika na strony z tzw. exploit-packami. W większości przypadków jest to ramka IFRAME z parametrem SRC zawierającym link do strony ze złośliwym kodem :

w innych przypadkach dołączany jest skrypt JavaScript :

Złośliwe elementy HTML umieszczane są w tytułach strony, co pozwala podejrzewać, że do ataku została wykorzystana opisana niedawno luka [webapps / 0day] – osCommerce Remote Edit Site Info Vulnerability.

Przeglądarka, która otworzy taką stronę, jeśli posiada włączoną obsługę skryptów JavaScript, wczytuje i przetwarza zawartość wskazanych zasobów. Zawierają one exploity, czyli treść, która nie jest poprawnie przetwarzana przez silnik JavaScript i wywołuje błędy, które mogą doprowadzić do włamania na komputer użytkownika. Exploity wykorzystują luki:

- CVE-2010-0840 – w komponentach silnika Java

- CVE-2010-0188 – w programie Adobe Reader w niektórych wersjach 8.x i 9.x

- CVE-2010-0886 – w Java Deployment Toolkit

- CVE-2006-0003 – w kontrolce ActiveX RDS.Dataspace

- CVE-2010-1885 – w Microsoft Windows Help and Support Center

Jeśli na komputerze użytkownika działa podatne na te luki oprogramowanie, następuje włamanie i uruchamiane są droppery – procesy pobierające dalszą część szkodliwego oprogramowania z Internetu. Pobrane programy są instalowane i uruchamiane. Ich zadaniem jest wysyłać z zainfekowanego komputera użytkownika jak najwięcej wiadomości e-mail w jak najkrótszym czasie. Po zainstalowaniu bot łączy się z serwerem Command & Control i pobiera informacje konfiguracyjne. Ostatecznie komputer użytkownika staje się częścią dużego botnetu prowadzącego kampanię spamującą.

Proces infekcji

Luka w czytniku PDF oraz uruchomienie malware

Monitorowanie połączeń sieciowych – rozsyłanie spamu

Monitorowanie treści wysyłanych wiadomości

Informacje oraz wskazówki dla użytkowników

Przed infekcją …

Aby uchronić się przez złośliwym oprogramowaniem można dezaktywować obsługę języka JavaScript w przeglądarce.

Niestety może to spowodować problemy z przeglądaniem (szczególnie nowych) stron internetowych. Można również skorzystać z dodatku do przeglądarki, który selektywnie będzie blokował skrypty np: NoScript dla firefoxa.

Konieczna jest aktualizacja oprogramowania oraz instalacja aktualizacji systemowych (co powinno być dobrym nawykiem). W szczególności dotyczy to opisanego wcześniej, podatnego oprogramowania – czyli JAVA oraz Adobe Reader.

Po infekcji…

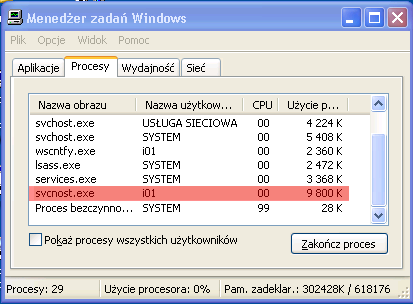

Aby sprawdzić, czy na komputerze nie jest uruchomione złośliwe oprogramowanie można skorzystać z systemowego

managera procesów. Po zainfekowaniu można zauważyć w systemie nowy proces pod nazwą svcnost.exe na liście (UWAGA:nazwa ta jest podobna do systemowego procesu svchost).Można go wyłączyć przy pomocy przycisku [Zakończ proces].

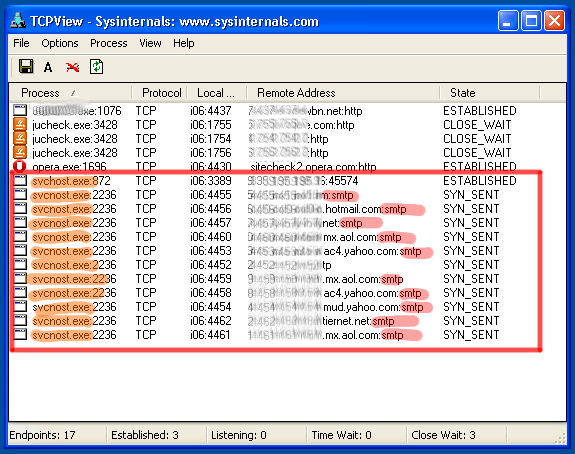

Proces ten (zaznaczony na pomarańczowo) wysyła spam z komputera ofiary – na liście nawiązywanych połączeń pojawia się dużo nowych wpisów – połączeń do serwerów pocztowych (na port SMTP – zaznaczone na czerwono).

Aktywność tą można monitorować za pomocą programu TCPVIEW (link do pobrania).

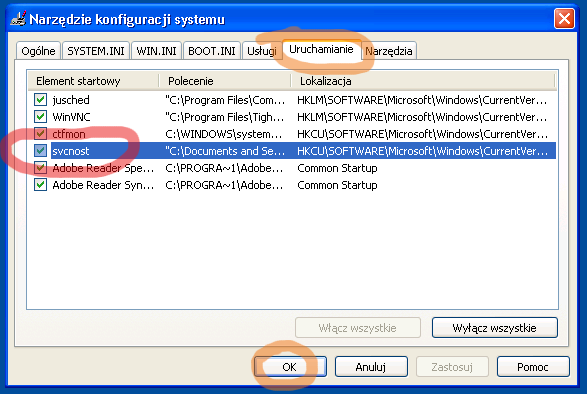

Program ten dopisuje się od listy programów automatycznie uruchamianych podczas startu komputera. Można to sprawdzić za pomocą systemowego narzędzia msconfig (START->uruchom->”msconfig->[uruchom]). Jeżeli na liście znajduje się pozycja svcnost – należy ją „odznaczyć” (zaznaczenie na czerwono) a następnie zamknąć narzędzie przyciskiem [OK].

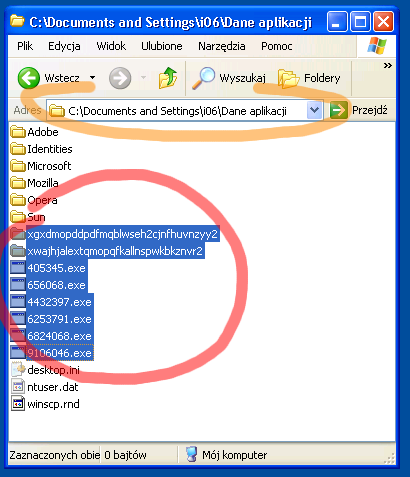

Można również sprawdzić, czy na naszym komputerze występują niechciane pliki w katalogu Dane Aplikacji w katalogu domowym użytkownika :

Właściciele sklepów internetowych

Jeżeli posiadamy sklep internetowy – należy sprawdzić czy w ostatnim czasie nie miał miejsce nieuprawniony dostęp do

panelu administracyjnego czy też wstrzyknięcie wspomnianych elementów HTML. Pod tym linkiem można znaleźć porady dla użytkowników oprogramowania osCommerce

Wykrywalność zagrożenia

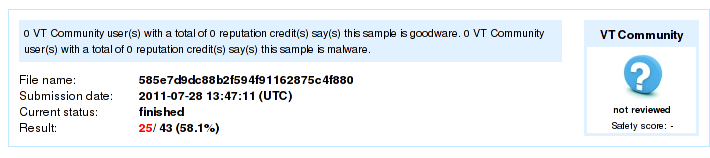

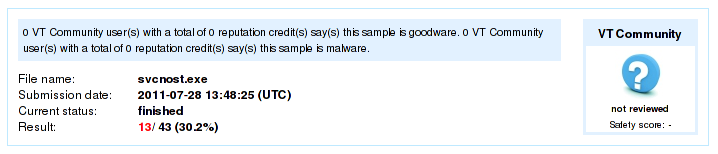

Wykrywalność elementów bota przez oprogramowanie antywirusowe w ciągu ostatnich dni znacznie wzrosła i wynosi:

dropper – 585e7d9dc88b2f594f91162875c4f880 – 58%

moduł operacyjny – bb2f3da33b3077916cf1c5246fb05ea3 – 30%

Poszczególne elementy bota są wciąż analizowane przez CERT Polska.