![]()

Niedawno opublikowaliśmy artykuł na temat rozprzestrzeniającego się w Polsce oprogramowania typu „ransomware”, które blokuje nasz komputer żądając za odblokowanie 500 zł albo 100 euro. Jeden z pierwszych artykułów na ten temat ukazał się na blogu abuse.ch: https://www.abuse.ch/?p=3718 (artykuł po angielsku). Umieściliśmy również generator kodów, który pozwalał usunąć złośliwe oprogramowanie z naszego komputera. Niestety, ostatnio pojawiły się odmiany, które nie pozwalają na użycie naszego generatora, a wręcz nie pozwalają się usunąć nawet po podaniu prawidłowego kodu UKASH. Poniżej zamieszczamy zbiór porad, zarówno dla użytkowników średnio jak i bardziej zaawansowanych, który pozwala na usunięcie malware’u nawet, gdy nasz komputer nie chce się uruchomić.

Bardzo często złośliwe oprogramowanie dodaje się do listy aplikacji startujących razem z systemem operacyjnym. Szczególnie trudno jest wtedy je usunąć, gdyż każde ponowne uruchomienie systemu może skutkować odnowieniem się infekcji. Jedynym skutecznym rozwiązaniem jest więc uruchomienie komputera tak, aby pominąć uruchamianie złośliwego oprogramowania.

W poniższym wpisie przedstawiamy dwie metody. Pierwsza polega na uruchomieniu komputera w trybie awaryjnym oraz wykorzystania darmowego narzędzia do inspekcji systemu. Druga polega na uruchomieniu komputera z płyty z zainstalowanym oprogramowaniem antywirusowym (metodę tę polecił i sprawdził jeden z naszych czytelników).

METODA 1 : SysInternals Autoruns i tryb awaryjny

W pierwszej kolejności należy wcześniej przygotować dysk USB z rozpakowanym programem SysInternals Autoruns (dostępny pod adresem:http://technet.microsoft.com/en-us/sysinternals/bb963902.aspx). Na dysku USB powinny znajdować się cztery pliki:

1 2 3 4 | Autoruns.chm Autoruns.exe Autorunsc.exe Eula.txt |

Tryb awaryjny z wierszem polecenia

| Pierwszą z rzeczy, które powinnyśmy zrobić gdy nasz komputer nie chce się normalnie uruchomić, jest próba uruchomienia go w Trybie awaryjnym z wierszem polecenia (nie w zwykłym trybie awaryjnym – to może nie zadziałać!). Dokonamy tego, gdy po włączeniu komputera, podczas uruchamiania się systemu Windows przytrzymamy klawisz F8. Następnie za pomocą strzałek należy wybrać opcję „Tryb awaryjny z wierszem polecenia” (tak jak przedstawione to jest na zrzucie ekranu po prawej). |

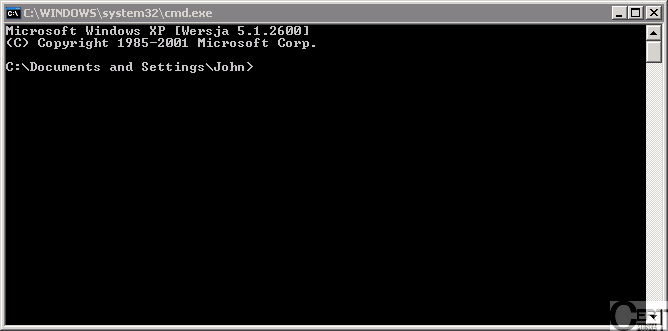

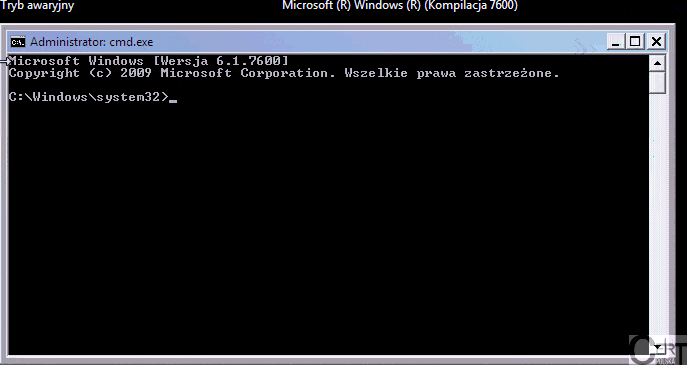

Po uruchomieniu komputera w Trybie awaryjnym z wierszem polecenia ujrzymy następujący ekran (po lewej Windows XP, po prawej Windows 7):

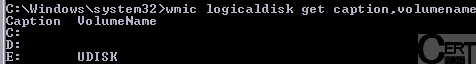

Następnie podłączamy do komputera przygotowany wcześniej dysk USB. Ponieważ nie mamy dostępu do graficznego interfejsu musimy zidentyfikować literę przypisaną do dysku z linii poleceń. W tym celu wpisujemy :

W tym przypadku dysk USB ma przypisaną literę E.

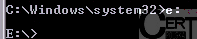

Następnie przechodzimy na USB wpisując literę dysku z dwukropkiem. W naszym przypadku dysk USB ma przypisaną literę E, więc wpisujemy polecenie e: i zatwierdzamy wciskając [ENTER] jak na obrazku:

Następnie uruchamiamy wgrane wcześniej narzędzie wpisując Autoruns.exe i zatwierdzamy wciskając [ENTER]

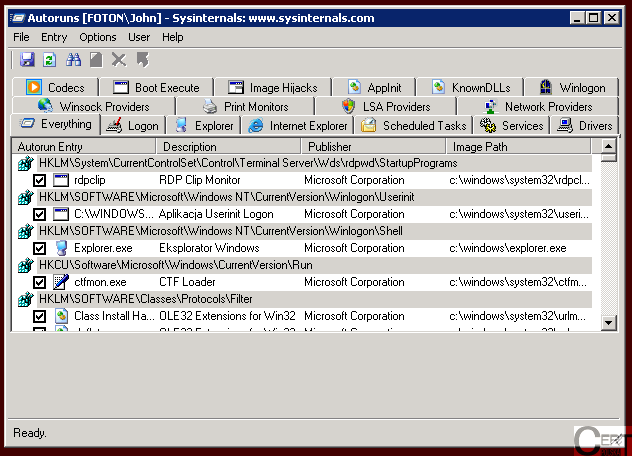

Po uruchomieniu powinno pojawić się nam okno główne programu autoruns, jak na zdjęciu poniżej:

Jak widać program jest bardzo rozbudowany. Listuje on wszystkie znalezione na komputerze wpisy dotyczące automatycznego uruchamiania programów podczas startu systemu. Interesujące dla nas są tak naprawdę dwie zakładki, zawierające miejsca w których najczęściej instaluje się złośliwe oprogramowanie:

Logon oraz Scheduled Tasks.

Identyfikacja oraz dezaktywacja złośliwego oprogramowania

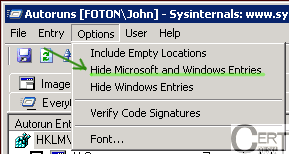

Aby nieco zawęzić listę podejrzanych możemy skorzystać z opcji ukrycia wpisów dotyczących elementów systemu Windows oraz programów firmy Microsoft. Z menu Options wybieramy Hide Microsoft and Windows Entries (jak na obrazku) |

|

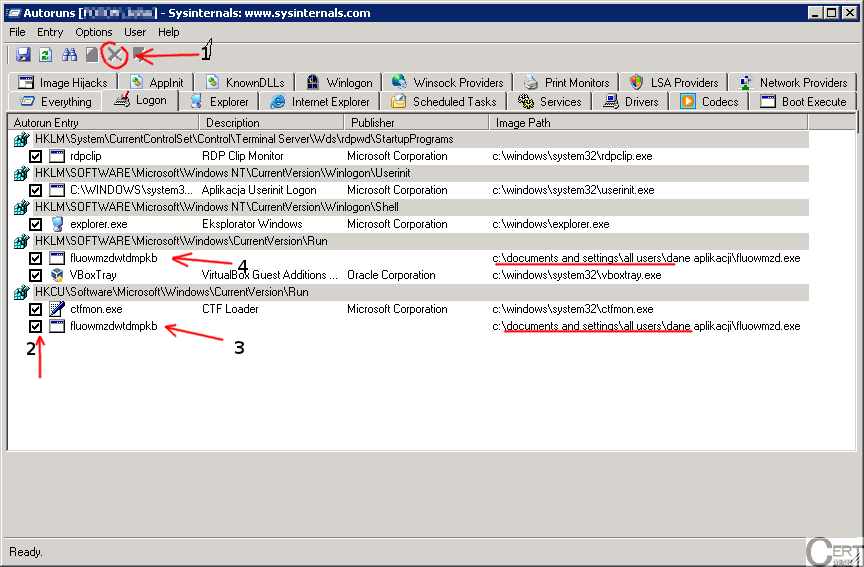

Jedną z cech charakterystycznych dla złośliwego oprogramowania jest lokalizacja pliku (kolumna Image path). Jeżeli wpis ten zaczyna się od C:Documents and settings..., to z dużym prawdopodobieństwem jest to malware. Inną przesłanką jest nazwa wpisu (pierwsza kolumna Autorun entry). Malware często losuje nazwę pliku. Przykładowo, na zdjęciu poniżej pozycje oznaczone numerami [ 3 ] oraz [ 4 ] to wpisy dokonane przez blokujący komputer ransmoware. Po zlokalizowaniu takich wpisów można je dezaktywować odznaczając pole [ 2 ], lub permanentnie usunąć przy użyciu przyciski [ 1 ]. UWAGA:Jeżeli nie jesteśmy w 100% pewni identyfikacji – zawsze lepiej dezaktywować niż usuwać wpis. Efekt jest identyczny – wyłączona pozycja nie uruchomi się podczas kolejnego startu systemu, a w przypadku nieprawidłowej identyfikacji wystarczy jeszcze raz zaznaczyć błędnie wyłączony wpis.

Gdzie szukać wirusa?

Inne miejsca w których można najczęściej znaleźć wpisy dokonane przez malware :

W zakładce Logon :

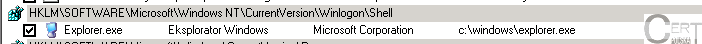

Poprawny wpis w kluczu SHELL:

Oraz po infekcji złośliwym oprogramowaniem :

Poniżej kolejny przykład.

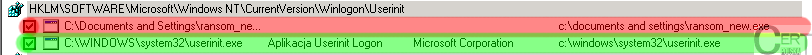

Dwa wpisy w kluczu USERINIT, na zielono prawidłowy, na czerwono dokonany przez malware:

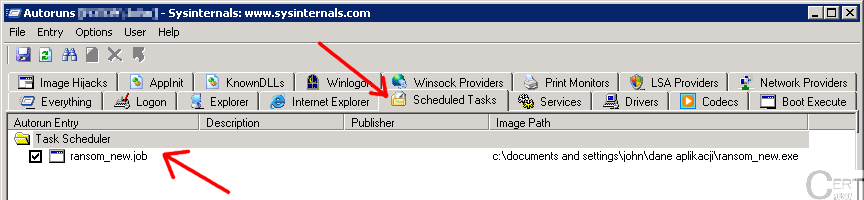

Na koniec przykład w zakładce Scheduled Tasks :

METODA 2: Płyta ratunkowa z antywirusem

Wiele firm produkujących oprogramowanie antywirusowe udostępnia za darmo płyty ratunkowe (z ang. „Rescue CD”), które pozwalają nam uruchomić komputer z alternatywnym systemem operacyjnym. Po takim uruchomieniu możemy przeskanować nasze dyski w poszukiwaniu malware’u. Dodatkowo, na tych płytach, znajdują się również przydatne narzędzia, takie jak np. edytor rejestru. Jeśli nie mamy nagrywarki płyt CD/DVD, to możemy również ściągnąć wersję przeznaczoną na dyski USB. Wśród najpopularniejszych rozwiązań tego typu są:

- AVG Rescue CD

- Avira AntiVir Rescue System

- BitDefender Rescue CD

- Dr Web Live CD

- F-Secure Rescue CD

- Kaspersky Rescue Disk 10

- Delete

- F2

- F1

- F8

- F10

- F11

- F12

Jeden z naszych czytelników zwrócił szczególną uwagę na płytę dostarczaną przez firmę Kaspersky. Ze względu na to, że jest to rozwiązanie, które oferuje graficzny interfejs i jest bardzo przystępne, zdecydowaliśmy się wybrać je do dokładniejszego opisania. Jednak wszystkie wymienione wyżej płyty oferują podobne funkcjonalności, więc tak naprawdę nie ma znaczenia której użyjemy.

Instalacja

Jeśli posiadamy nagrywarkę CD/DVD to wystarczy, że ściągniemy obraz ISO i nagramy go na płytę CD za pomocą jednego z programów do nagrywania płyt. Musimy jednak uważać, żeby wybrać opcję nagrywania płyty z obrazu. Wtedy gotowa płyta będzie w stanie uruchomić system operacyjny.

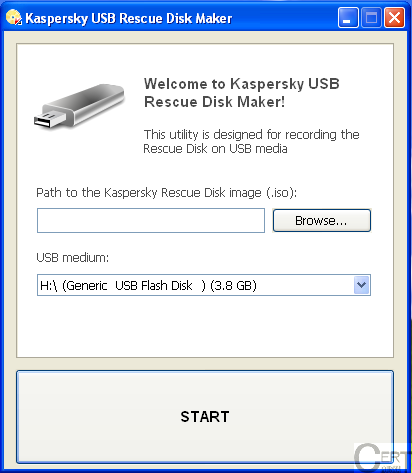

Jeśli nie posiadamy nagrywarki możemy nagrać obraz na dysk USB. W tym celu wystarczy pobrać program do nagrywania obrazu ISO na dysk USB, który dostarcza firma Kaspersky (znajdziemy go pod tym linkiem: rescue2usb.exe). Po uruchomieniu programu ujrzymy okno takie jak przedstawione po lewej. W pierwszym polu musimy wybrać (za pomocą przycisku „Browse…”) wcześniej zapisany obraz ISO. Z listy rozwijalnej wybieramy odpowiednią literę dysku USB. Musimy pamiętać, że wszystkie dane z dysku USB zostaną usunięte. Dlatego zwróćmy szczególną uwagę na to, który dysk USB wybieramy.

Jeśli nie posiadamy nagrywarki możemy nagrać obraz na dysk USB. W tym celu wystarczy pobrać program do nagrywania obrazu ISO na dysk USB, który dostarcza firma Kaspersky (znajdziemy go pod tym linkiem: rescue2usb.exe). Po uruchomieniu programu ujrzymy okno takie jak przedstawione po lewej. W pierwszym polu musimy wybrać (za pomocą przycisku „Browse…”) wcześniej zapisany obraz ISO. Z listy rozwijalnej wybieramy odpowiednią literę dysku USB. Musimy pamiętać, że wszystkie dane z dysku USB zostaną usunięte. Dlatego zwróćmy szczególną uwagę na to, który dysk USB wybieramy.

Następnie naciskamy przycisk „START”, potwierdzamy ostrzeżenie o usunięciu wszystkich danych z dysku. Po kilku chwilach otrzymujemy dysk USB za pomocą którego uruchomimy system operacyjny, który pozwoli nam usunąć malware.

Uruchomienie

Przy uruchamianiu komputera musimy wcisnąć przycisk, który wyświetli nam „Boot Menu” lub ustawienia BIOSu. Przeważnie jest on pokazany na dole ekranu przy uruchamianiu komputera. Najczęściej spotykane klawisze to:

Spotykane też są inne konfiguracje klawiszy. Po szczegółowe informacje najlepiej zajrzeć do instrukcji płyty głównej. Następnie przechodzimy do zakładki „Boot” (jeśli weszliśmy do BIOSu) i wybieramy opcję „CD/DVD” (jeśli stworzyliśmy płytę) lub „Removable Drive” (o ile korzystamy z dysku USB).

Skanowanie

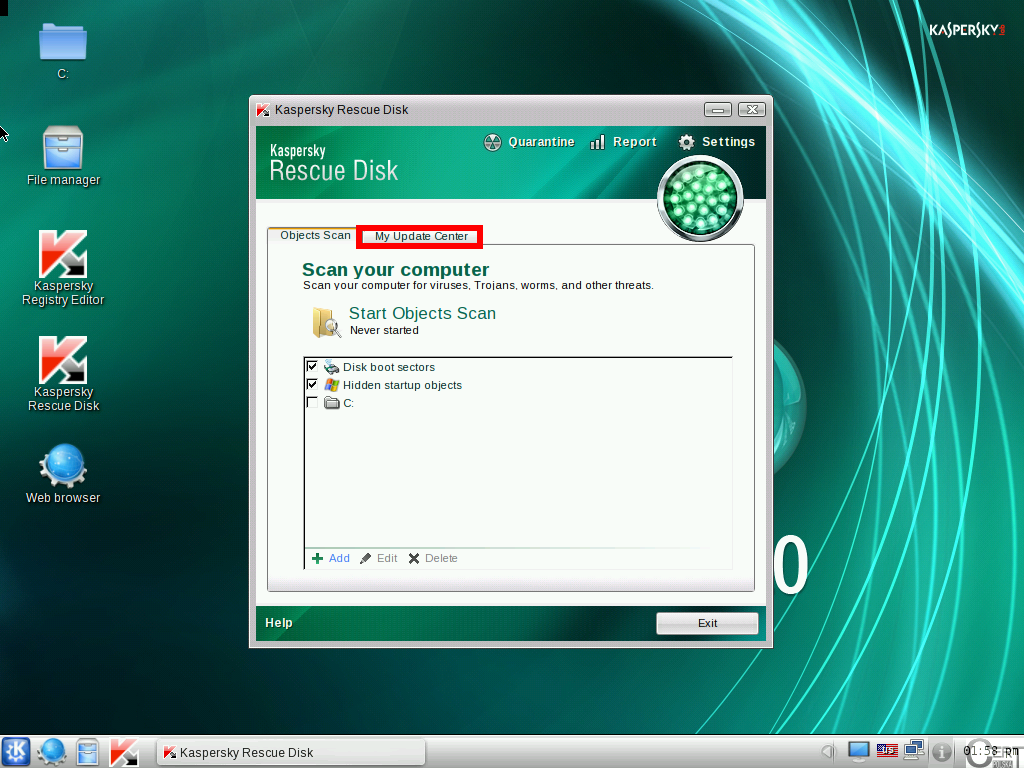

Po uruchomieniu dysku musimy nacisnąć w ciągu 10 sekund dowolny klawisz. Następnie wybieramy język („English”) z listy naciskając Enter. Naciskamy „1” potwierdzając, że akceptujemy licencję. Wybieramy opcję „Kaspersky Rescue Disk. Graphic Mode” z prezentowanego menu i, po krótkiej chwili i przejściu procedury startowej, komputer powinien uruchomić system operacyjny i ujrzymy pulpit oraz okno dialogowe podobne do przedstawionego poniżej. Wybieramy zakładkę „My Update Center”.

Na tej zakładce klikamy przycisk „Start Update” i, po pewnym czasie, gdy postęp dojdzie do 100% otrzymujemy informację, że nasza baza wirusów została zaktualizowana mniej niż minutę temu. Przechodzimy wtedy na zakładkę „Objects Scan” i zaznaczamy tam wszystkie dostępne cele skanowania i klikamy „Start objects scan”.

|

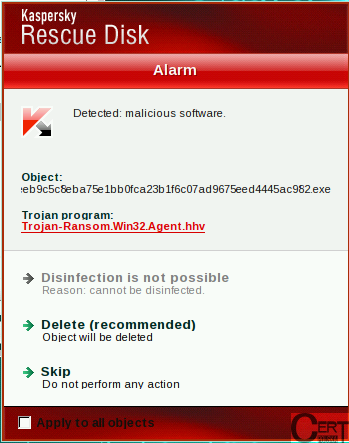

Po czasie, który w dużej mierze jest zależny od pojemności naszych dysków i prędkości komputera powinniśmy otrzymać informację o znalezieniu zagrożenia podobną do tej przedstawionej po lewej. Wybieramy wtedy opcję oznaczoną „recommended” (w tym wypadku jest to „Delete”). Czynimy tak z każdym zagrożeniem, o którym zostaniemy poinformowani. Skanowanie powinno się zakończyć i zobaczymy informację, że ostatnie skanowanie przeprowadzono mniej niż minutę temu. Oznacza to, że nasz komputer powinien być już wolny od złośliwego oprogramowania i możemy go ponownie uruchomić. Klikamy na stylizowaną literę „K” (która powinna wyglądać tak:  ) w lewym dolnym rogu ekranu i wybieramy opcję „Restart”. Potwierdzamy (przez kliknięcie na „Yes”), że chcemy uruchomić ponownie komputer. Musimy jednak pamiętać, żeby bądź to wyciągnąć płytę z napędu, bądź nie naciskać żadnego klawisza aż do momentu kiedy nie ujrzymy startującego systemu Windows. Nasz komputer powinien już działać normalnie i nie powinniśmy być zablokowani przez ransomware. ) w lewym dolnym rogu ekranu i wybieramy opcję „Restart”. Potwierdzamy (przez kliknięcie na „Yes”), że chcemy uruchomić ponownie komputer. Musimy jednak pamiętać, żeby bądź to wyciągnąć płytę z napędu, bądź nie naciskać żadnego klawisza aż do momentu kiedy nie ujrzymy startującego systemu Windows. Nasz komputer powinien już działać normalnie i nie powinniśmy być zablokowani przez ransomware. |

Gdy nic nie działa

Powyższe metody powinny, w większości przypadków, pozwolić usunąć złośliwe oprogramowanie z komputera. Jeśli jednak tak się nie stanie, lub gdy boimy się o swoje dane, radzimy oddać komputer do serwisu, który specjalizuje się w rozwiązywaniu problemów z infekcjami.