Na początku października otrzymaliśmy informację o nowym rodzaju zagrożenia dla polskich użytkowników bankowości elektronicznej. Uzyskaliśmy próbkę złośliwego oprogramowania, napisanego w Visual Basic 6, którego mechanizm działania był nadzwyczaj prosty jak na zagrożenia tego typu. Jego działanie opierało się na podmienianiu numeru konta na numer konta kontrolowany przez cyberprzestępców. Podmiana ta następowała jeśli jakikolwiek numer konta został skopiowany do schowka systemu Windows.

Szczegóły techniczne

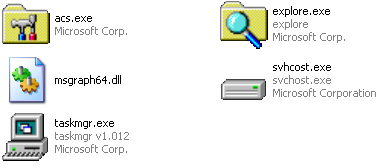

Komputer został zainfekowany za pomocą wiadomości e-mail, do której załączone było archiwum zip, w którym znajdował się plik .scr (wygaszacz systemu Windows). Użytkownik rozpakował archiwum myśląc, że w środku znajdują się pliki przeznaczone dla niego. Jest to typowy atak phishingowy. Plik wygaszacza ekranu miał ikonę oraz nazwę, która sprawiała, że użytkownik mógł uznać go za plik PDF. Następnie malware tworzy pliki, które są podobne do znanych plików systemu Windows (przedstawione na zrzucie ekranu po lewej).

W celu zapewnienia uruchomienia przy starcie systemu, dodaje się on do klucza rejestru: HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun. Dodatkowo, ukrywa swoją obecność przejmując wywołanie niektórych funkcji WinAPI. Dzięki temu, mimo obecności wpisu w rejestrze ciężko jest odnaleźć plik na dysku, gdyż nie jest widoczny nawet po włączeniu opcji pokazywania plików ukrytych i systemowych.

Schemat działania

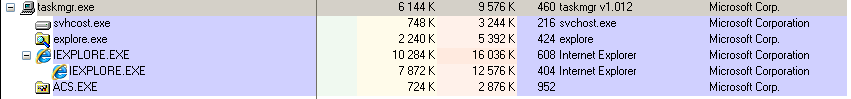

Malware, po stworzeniu wcześniej wymienionych plików, uruchamia wszystkie te komponenty. Każdy z nich jest stworzony w innym celu. Powyżej znajduje się schemat procesów uruchamianych przez to złośliwe oprogramowanie. Elementem, który komunikuje się z serwerem C&C jest taskmgr.exe. Komunikacja odbywa się na dwa sposoby – za pomocą protokołu SMTP (!!!), wysyłając e-mail korzystając z danych logowania zawartych w kodzie oprogramowania. E-mail zawiera dane dotyczące komputera (system operacyjny, nazwa użytkownika etc.). Dzięki temu cyberprzestępcy są w stanie śledzić infekcję. Oprócz tego wysyłane jest żądanie HTTP do strony, która generuje statystyki odwiedzin.

Za każdym razem kiedy użytkownik skopiuje 26 cyfrowy numer do schowka (albo jako jedna liczba, albo w formacie xx xxxx xxxx xxxx xxxx xxxx xxxx) jest on podmieniany na inny, zapisany w oprogramowaniu numer, zachowując format, który został użyty przez użytkownika. Dzieje się to również wtedy, kiedy numer rachunku jest umieszczony w tekście skopiowanym do środka. Przykład obrazujący to zachowanie można zobaczyć na filmie poniżej.

Oznacza to, że za każdym razem kiedy kopiujemy jakikolwiek numer rachunku do schowka, może się to zdarzyć na przykład przy kopiowaniu numeru rachunku:

- z faktury, którą chcemy zapłacić,

- ze strony internetowej aukcji, gdy chcemy zapłacić za nią przelewem,

- z wiadomości e-mail zawierającej numer rachunku, na który mamy dokonać wpłaty,

- z komunikatora internetowego, gdy koleżanka bądź kolega wysyła nam swój numer konto do dokonania przelewu.

Podsumowanie

Pomimo swojej prostoty jest to bardzo efektywny sposób oszukania użytkowników. Dlatego tak istotne jest sprawdzenie numeru rachunku na stronie, na której potwierdzamy wykonanie przelewu. CERT Polska był w stanie ustalić, iż zostało zainfekowanych ponad 3000 użytkowników. Malware był zdecydowanie skierowany do polskich użytkowników – numer konta bankowego, używanego do kradzieży środków, był w jednym z polskich banków. Poniżej znajdują się skróty MD5 wszystkich analizowanych próbek.

0af108f988b4d7ba00a041c4b5147d37 explore.exe

09ea238ec02f1c61b0af4d9596a0e90e svhcost.exe

c8efcb9657e1b16ba8a926558479e152 taskmgr.exe

303182dd4b3d32bc523153793e5d771f AcroRd.exe