W poniższym artykule publikujemy kolejny rozdział z naszego nadchodzącego raportu rocznego. Opisujemy w nim trojany atakujące urządzenia mobilne, które zaobserwowaliśmy w Polsce w 2021 r.

Wzrost zagrożeń dla urządzeń mobilnych

Rynek urządzeń mobilnych z roku na rok powiększa się i ten trend w 2021 r. również został zachowany. Według raportu Digital 2021 między styczniem 2020 r. a styczniem 2021 roku liczba użytkowników urządzeń mobilnych na świecie zwiększyła się o 93 miliony, co oznacza wzrost o 1,8 proc. Z raportu wynika, że rynek urządzeń mobilnych został zdominowany przez dwa systemy operacyjne – Android, który w grudniu 2020 r. wykorzystywany był przez 72,5 proc. urządzeń, oraz iOS, używany w 26,9 proc. smartfonów.

Według badania zleconego przez UKE, w roku 2021 96,9 proc. ankietowanych korzystało z telefonu komórkowego, z czego 80,4 proc. ze smartfona. Warto też odnotować, że blisko 74 proc. użytkowników spotkało się z usługą automatycznych SMS-ów. Zdecydowanie najwięcej respondentów (ponad 90 proc.) otrzymywało automatyczne powiadomienia dotyczące alertów RCB, zaś nieco ponad 50 proc. otrzymywało wiadomości systemowe od operatora (o aktywacji usługi czy płatności). Na trzecim miejscu (49,3 proc.) respondenci wskazali powiadomienia kurierskie i pocztowe.

Popularność smartfonów i automatycznych SMS-ów dostrzegli również przestępcy. Coraz częściej przygotowują kampanie phishingowe nakierowane na ich użytkowników oraz złośliwe oprogramowanie na platformy mobilne.

Rok 2021 cechował się znacznym wzrostem liczby zgłoszeń związanych z tym zagrożeniem. W tym okresie do zespołu zespołu CERT Polska trafiło ponad 17,5 tys. zgłoszeń dotyczących szkodliwych aplikacji na systemy operacyjne Android.

Przegląd zaobserwowanych nowych trojanów

Flubot

Po raz pierwszy Flubot, inaczej Cabassous, został zaobserwowany pod koniec 2020 r. w Finlandii i Hiszpanii , gdzie prowadzone były kampanie phishingowe wykorzystujące logotypy firm FedEx, DHL oraz Correos. Kampanie Flubota były przeprowadzane w kilkudziesięciu krajach, w tym w Polsce. CERT Orange Polska podczas analizy próbki Flubota w wersji 4.9 (przypis 75) wyszczególnił 28 krajów do których były wysyłane złośliwe SMSy.

Podstawową funkcją Flubota jest wstrzykiwanie podstawionych stron logowania do konkretnych aplikacji. Wpisane do takiego panelu login i hasło są wysyłane do serwera C&C.

Nazwa Flubot wywodzi się od sposobu propagowania tego złośliwego oprogramowania (od ang. flu oznaczającego grypę) i wynika ona z jego funkcji. Flubot wykorzystuje zainfekowany telefon do dalszego rozsyłania wiadomości phishingowych. Oznacza to, że wraz z każdą infekcją rośnie liczba botów wysyłających wiadomości phishingowe na losowe numery telefonów.

Warto zwrócić uwagę na fakt, że baza numerów telefonów, do których były wysyłane wiadomości, jest zasilana między innymi poprzez listę kontaktów z zainfekowanych telefonów.

Wraz z kolejnymi kampaniami realizowanymi w wielu krajach, funkcje Flubota rozwijały się. Między innymi utrudniano przechwytywanie komunikacji między botem a serwerem C&C, wprowadzając mechanizmy tunelowania ruchu DNS over HTTPS.

BlackRock

W drugim kwartale 2020 r. pojawiło się nowe szkodliwe oprogramowanie BlackRock, które w dużym stopniu opierało się na zapożyczeniu kodu oraz funkcji z rodziny Xerxes oraz LokiBot. Poza wspomnianym niżej incydentem, zespół CERT Polska w 2020 r. nie zaobserwował żadnej kampanii związanej z tą konkretną rodziną. W 2021 r. kampania była aktywna przez bardzo krótki okres.

Wśród możliwości BlackRocka można wyróżnić:

- logowanie wpisywanych danych,

- listowanie, przekazywanie oraz wysyłanie SMS-ów,

- blokowanie ekranu,

- zbieranie informacji na temat urządzenia oraz powiadomień,

- ukrywanie ikony aplikacji,

- umożliwienie usunięcia aplikacji,

- wstrzykiwanie fałszywych paneli logowania do konkretnych aplikacji.

ERMAC

We wrześniu 2021 r. CERT Polska zaobserwował nowy wariant opisywanego w 2020 r. trojana Cerberus – ERMAC. W porównaniu z poprzednimi wariantami, zmieniony został wykorzystywany do tej pory algorytm szyfrowania. Zaimplementowana została też funkcja raportowania listy kont dodanych w systemie. Podobnie jak w przypadku pierwszej wersji Cerberusa, kilka miesięcy wcześniej także pojawiła się oferta jego sprzedaży. ERMAC był prawdopodobnie wykorzystywany przez tego samego aktora, który stał za kampanią BlackRock.

Kampanie zaobserwowane w 2021 roku

Wzorem lat ubiegłych, w 2021 r. szkodliwe oprogramowanie na urządzenia mobilne było najczęściej dystrybuowane za pomocą fałszywych wiadomości SMS oraz e-maili, które posiadały odnośniki do odpowiednio spreparowanych stron internetowych. Chociaż witryny te prezentowały różne zawartości, wszystkie miały jeden cel: zachęcenie potencjalnej ofiary do pobrania szkodliwego pliku ze wskazanego zasobu. Poniżej, w kolejności chronologicznej, przedstawiony został przegląd najciekawszych kampanii, zaobserwowanych przez CERT Polska w 2021 r.

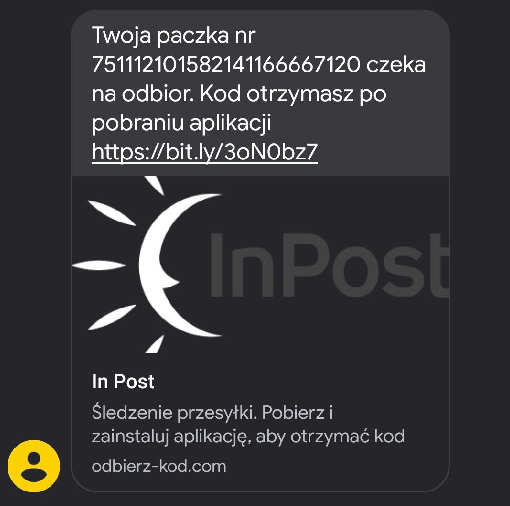

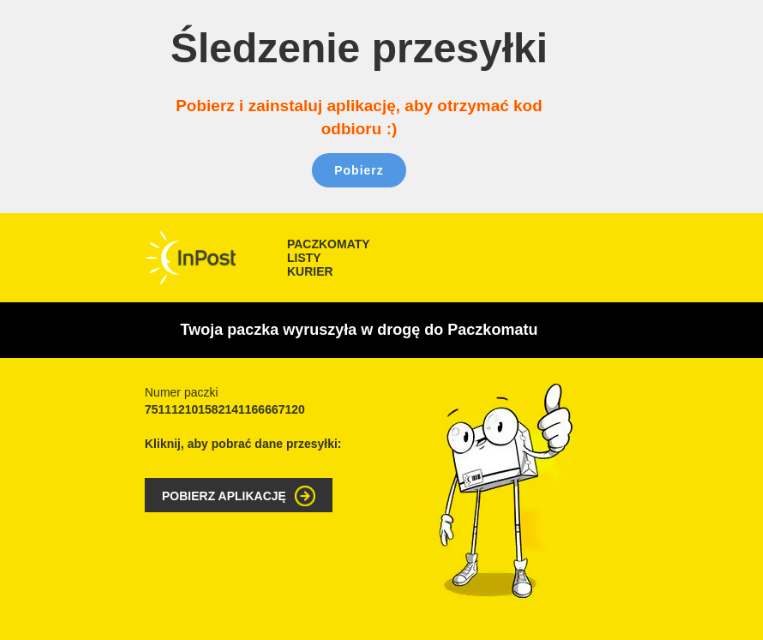

Odbiór paczki Inpost

W pierwszej połowie stycznia zespół CERT Polska zaobserwował kontynuację schematu dystrybucji szkodliwego oprogramowania z rodziny Alien, z wykorzystaniem logotypów firmy InPost. Sposób dystrybucji nie zmienił się w 2021 r., dalej na losowe numery wysyłane były SMS-y, które zawierały w swojej treści link do strony przypominającej portal wcześniej wspomnianego podmiotu. Wiadomości były tak skonstruowane, aby zachęcić użytkownika do pobrania aplikacji ze wskazanego zasobu. W tym celu przestępcy powoływali się na konieczność podjęcia działań względem wspomnianej sytuacji. Uznaje się, że w drugiej połowie stycznia, kampania została zakończona. Nasz zespół nie zaobserwował w 2021 r. kolejnych zgłoszeń związanych z Alienem.

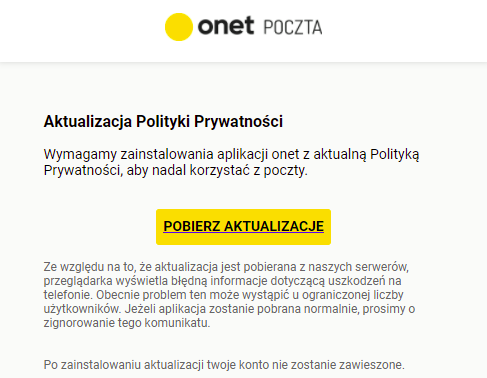

Aktualizacja regulaminu oraz Polityka antyspamowa

W pierwszej połowie 2021 r. CERT Polska zaobserwował kontynuację kampanii dystrybucji szkodliwego oprogramowania z rodziny Hydra, w których wykorzystano logotypy dostawców usługi poczty elektronicznej, takich jak WP, o2, Onet czy Interia. Losowi adresaci na swoje skrzynki pocztowe otrzymywali wiadomości od rzekomego administratora skrzynki. Zależnie od wariantu oszustwa, w treści e-maila znajdowały się informacje o konieczności zatwierdzenia zaktualizowanego regulaminu lub fałszywe powiadomienie o blokadzie konta, spowodowanej rzekomym spamem wychodzącym ze skrzynki. Cel oszustów, niezależnie od schematu, pozostawał ten sam – zachęcenie ofiary do pobrania i zainstalowania szkodliwej aplikacji. Ostatni raz ten schemat został użyty w maju 2021 r.

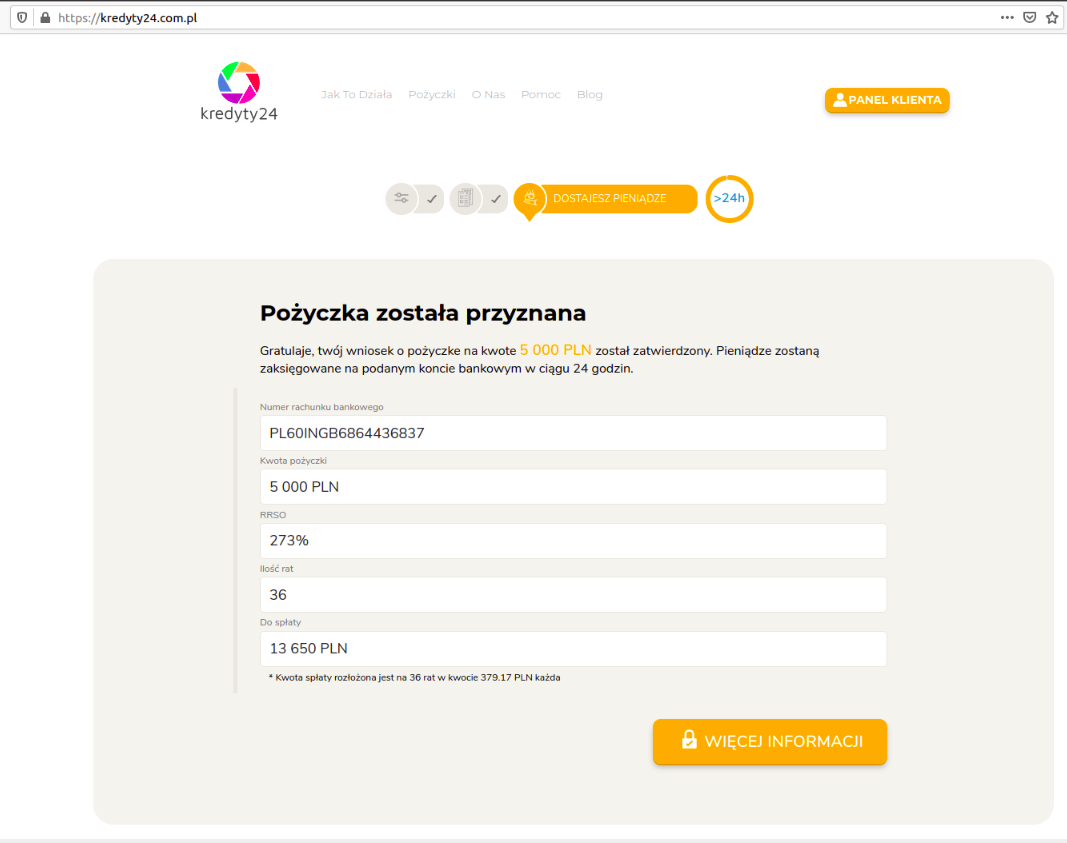

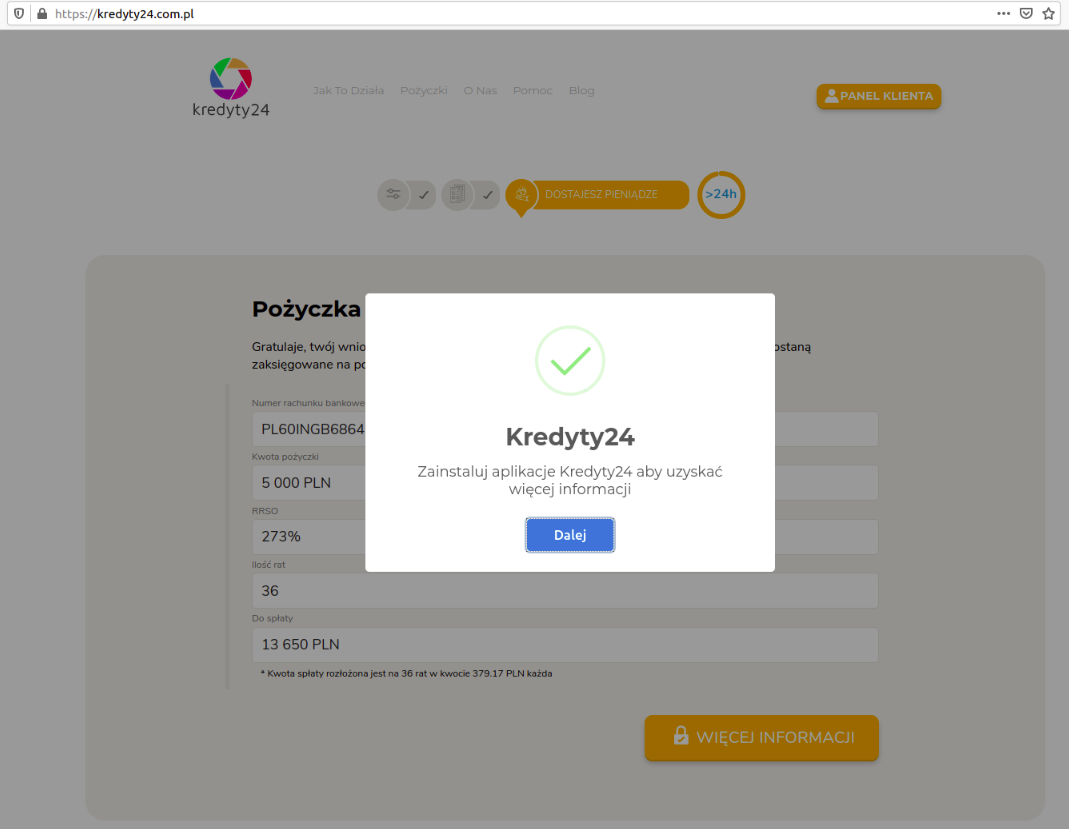

Udzielenie pożyczki

W lutym 2021 r. zespół CERT Polska zaobserwował rozwinięcie kampanii dystrybuujących szkodliwe aplikacje z rodziny Hydra. W tym przypadku stworzono oraz wykorzystano logotyp nieistniejącego podmiotu finansowego. Oszuści wysyłali wiadomości mailowe, w których informowali o pozytywnym rozpatrzeniu wniosku kredytowego, rzekomo złożonego przez adresata. W treści znajdował się link do portalu, umożliwiającego przekierowanie pożyczonych pieniędzy na konto bankowe. Po wejściu na stronę ukazywał się widok ponownie informujący odwiedzającego o przyznanej pożyczce. Po kliknięciu w dowolny przycisk na stronie pojawiała się informacja o konieczności pobrania aplikacji.

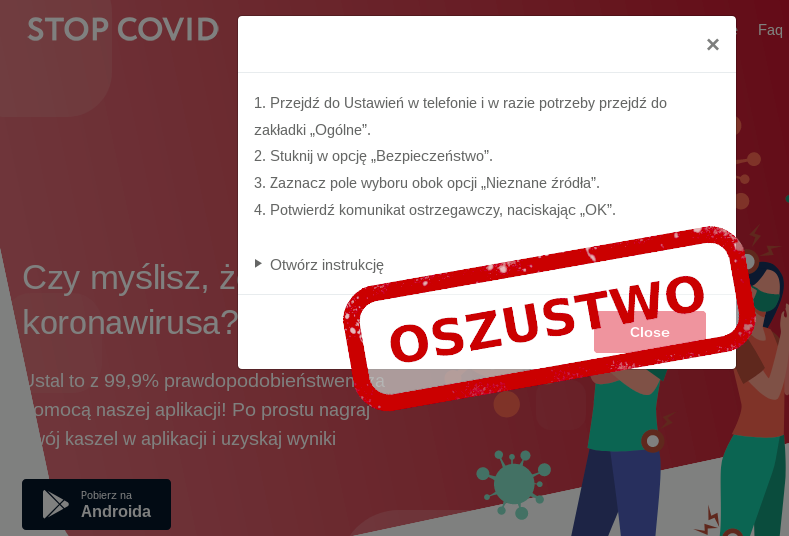

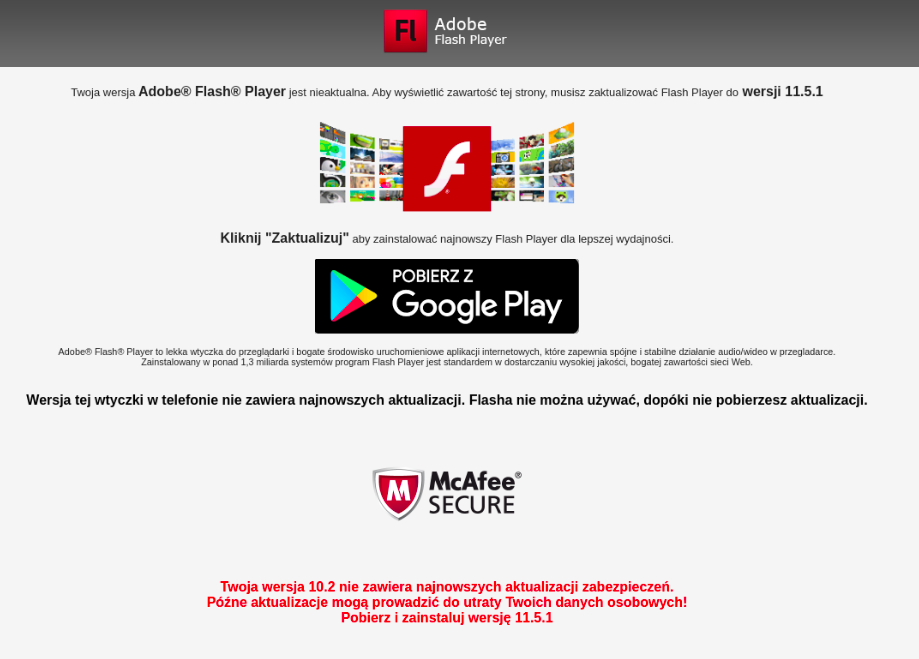

STOP COVID

W styczniu 2021 r. miała miejsce pierwsza i jedyna masowa kampania dystrybucji szkodliwego oprogramowania z rodziny BlackRock. Wykorzystywała ona w tym czasie popularny temat aplikacji informujących o kontakcie z osobą chorą na COVID-19. Oszuści wysłali na losowe numery telefonów wiadomości SMS, w których nakłaniano do instalacji oprogramowania. Po wejściu na załączony link pojawiał się portal, który zachęcał do pobrania aplikacji ze wskazanego zasobu. Pobranie aplikacji było poprzedzone instrukcją instalacji, która faktycznie informowała, jak obejść systemowe zabezpieczenia ograniczające instalację aplikacji pochodzących z nieznanego źródła.

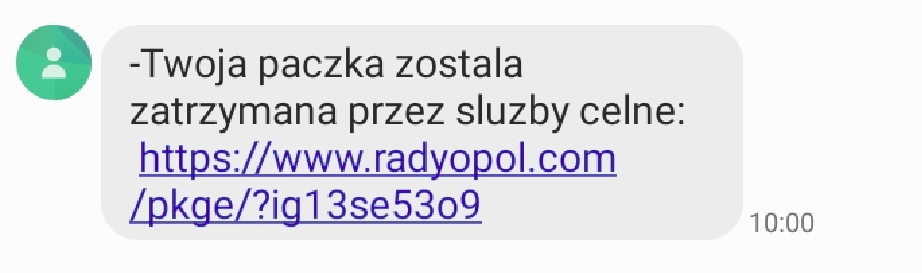

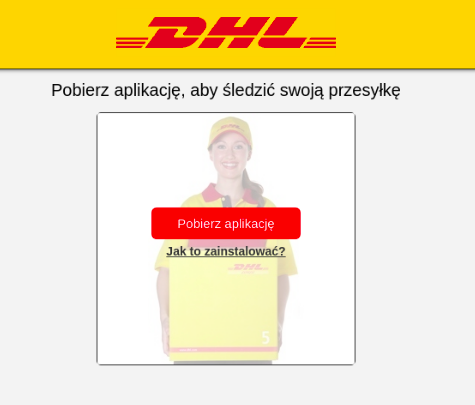

Dostarczane paczki

W połowie kwietnia 2021 r. pojawiła się pierwsza z trzech faz nowej kampanii, która skalą dystrybucji zdominowała pozostałe schematy. Użytkownicy telefonów komórkowych masowo otrzymywali wiadomości informujące o rzekomym zatrzymaniu paczki przez służby celne lub innych problemach z jej dostarczeniem. Powiadomienia zawierały również link do strony używającej logotypu firmy kurierskiej DHL i zachęcającej do instalacji aplikacji do zarządzania oraz śledzenia rzekomej przesyłki. W rzeczywistości był to trojan bankowy z rodziny Flubot.

Należy podkreślić skalę tego oszustwa. W tym schemacie wykorzystano domeny, które najprawdopodobniej zostały wcześniej przejęte. Świadczy o tym fakt wykorzystania ogromnej liczby unikalnych nazw (ponad 400), które w żaden sposób nie pokrywały się z wykorzystywaną tematyką kurierską. Co więcej, w przypadku pierwszej fali, która trwała od 15 do 27 kwietnia 2021 r., nasz zespół przyjął ponad 3 500 zgłoszeń powiązanych z Flubotem. Stanowiło to około 50% wszystkich zgłoszeń obsłużonych w tym przedziale czasowym.

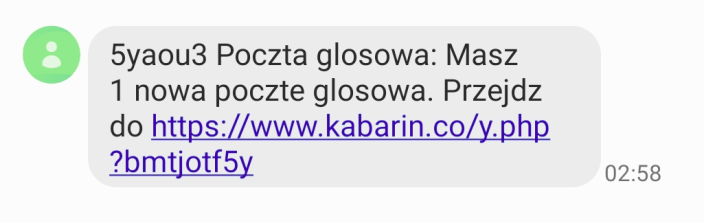

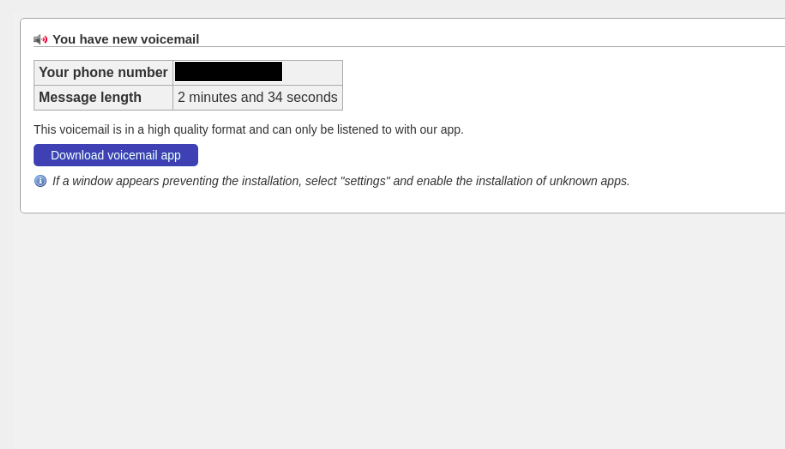

Poczta głosowa

Po prawie 4 miesiącach braku aktywności operatorów Flubota, 12 sierpnia pojawiła się nowa kampania tego szkodliwego oprogramowania. Tym razem oszuści wykorzystywali znaki firmowe operatorów telekomunikacyjnych i informowali o rzekomej wiadomości na poczcie głosowej odbiorcy. Podobnie jak w poprzednim przypadku, w treści wiadomości znajdował się link, który przekierowywał na stronę umożliwiającą pobranie aplikacji. Cechą charakterystyczną strony był minimalistyczny wygląd, prezentujący proste dane na temat rzekomej wiadomości głosowej.

Kluczowym wyróżnikiem tej kampanii była podobna formuła konstruowania kolejnych schematów wiadomości. Wraz z rozwojem kampanii, pojawiały się kolejne mechanizmy, które miały ograniczyć możliwości wykrywania potencjalnego spamu przez filtry antyspamowe systemu operacyjnego Android. W tym celu dodano losowe ciągi znaków na początku wiadomości.

W ciągu 16 dni aktywności tej konkretnej fali (w okresie 12–28 sierpnia 2021 r.), nasz zespół obsłużył ponad 2 tysiące zgłoszeń.

mObywatel

W połowie sierpnia 2021 r. pojawiła się kampania związana z ERMAC, nową rodziną trojana bankowego wywodzącego się od Cerberusa. Tym razem przestępcy wykorzystali wizerunek aplikacji mObywatel. Do losowych odbiorców trafiały wiadomości SMS od nadawcy “M0BYWATEL”, które informowały o rzekomym wyznaczeniu terminu kolejnej dawki szczepienia lub o wygranej w “loterii narodowej”. W SMS-ie również znajdował się link do aplikacji, dzięki której adresat wiadomości miałby uzyskać więcej informacji. Wejście na stronę prowadziło do spreparowanego widoku aplikacji Google Play, który miał umożliwić pobranie aplikacji mObywatel.

Oszuści coraz chętniej wykorzystują wizerunek sklepu Google Play w celu uwiarygodnienia źródła pobieranej aplikacji. Użytkownik może nie zauważyć, że znajduje się na stronie, która jedynie przypomina sklep Google Play. Dlatego tak ważne jest, aby wszystkie aplikacje pobierać z poziomu aplikacji danego sklepu (a nie przez stronę internetową), a także zwracać uwagę na wyświetlane komunikaty podczas instalacji.

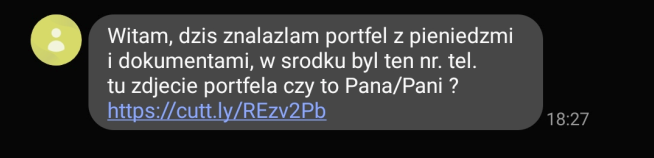

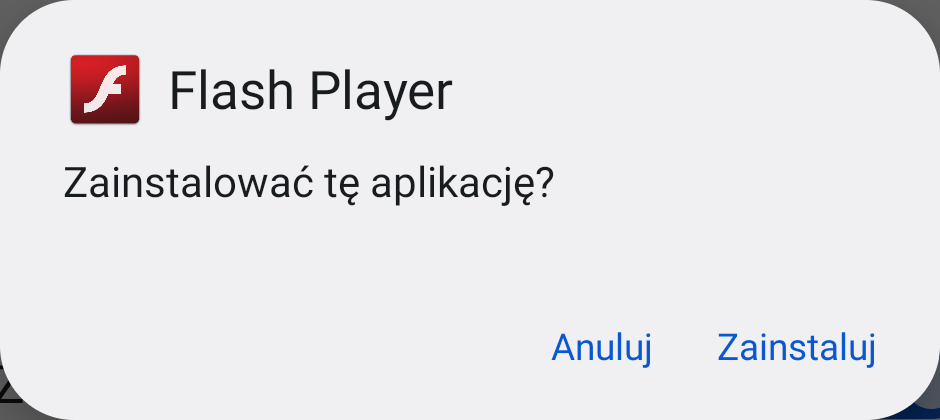

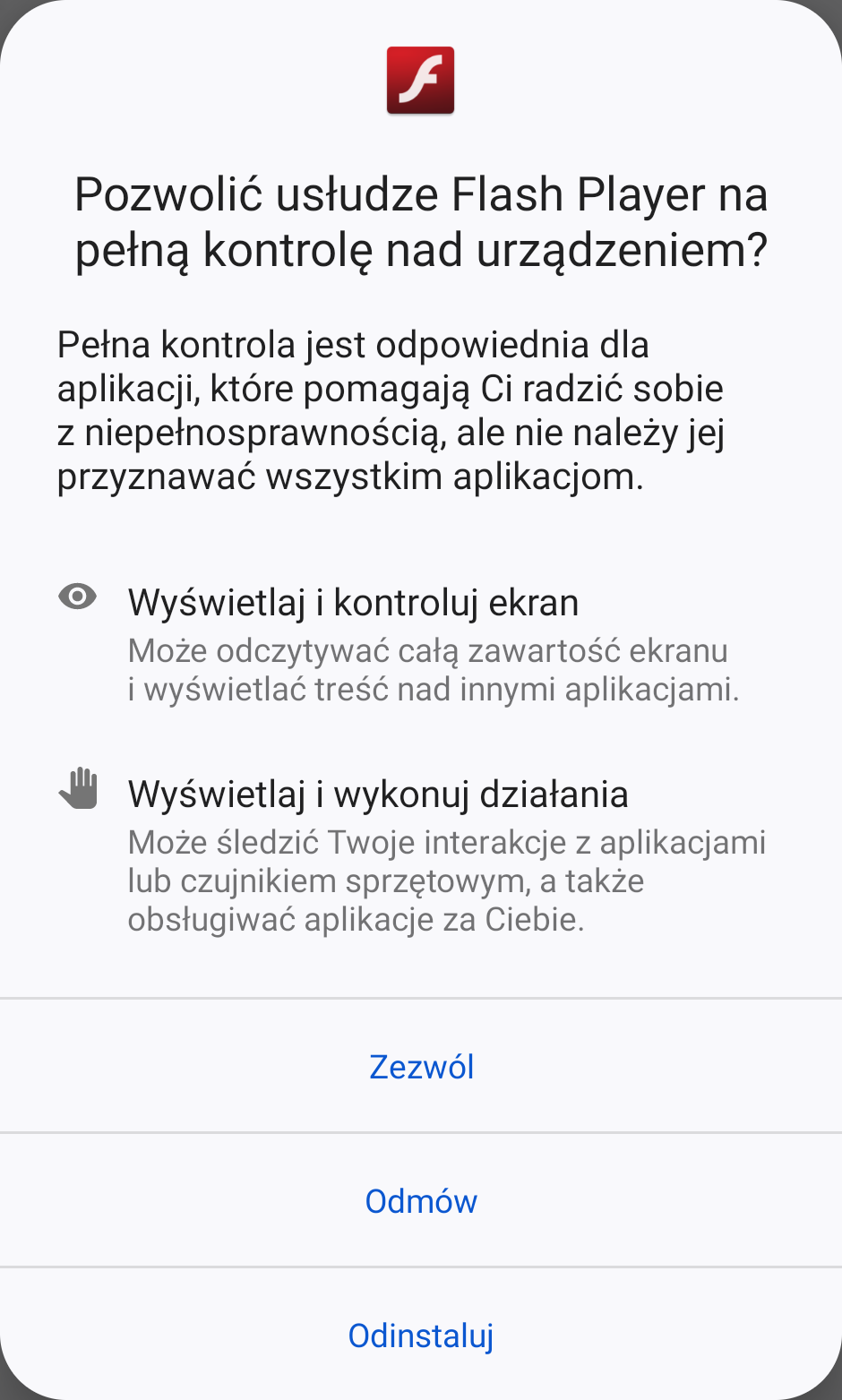

Aktualizacja Adobe Flash, otrzymane zdjęcia

Kampania z wykorzystaniem wizerunku mObywatela nie była jedynym schematem rozpowszechnianym przez aktora związanego z ERMAC. W tym samym okresie, na losowe numery telefonów, przychodziły SMS-y informujące o rzekomym odnalezieniu portfela z dokumentami adresata. W treści znajdował się link do strony, która wykorzystywała logo firmy Adobe oraz zachęcała do pobrania wymaganej aktualizacji do Adobe Flash Playera. Podobnie jak w przypadku mObywatela, wskazany zasób udostępniał plik APK, będący tak naprawdę szkodliwym oprogramowaniem z rodziny ERMAC.

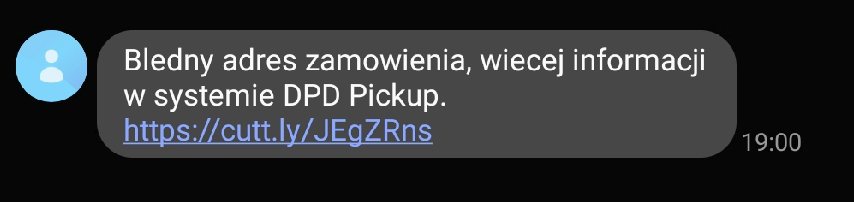

Błędny adres zamówienia DPD Pickup

Ostatnią kampanią przeprowadzoną przez aktora odpowiedzialnego za ERMAC była kolejna masowa wysyłka wiadomości SMS. Tym razem informowano o rzekomym błędzie w adresie zamówienia, który miał być przekazany do firmy kurierskiej DPD. Treść wiadomości sugerowała, że adresat może uzyskać więcej informacji korzystając z systemu DPD Pickup, do którego link został załączony w treści wiadomości. Podobnie jak w poprzednich kampaniach tego aktora, strona, wykorzystując wizerunek konkretnego podmiotu, zachęcała do pobrania i zainstalowania szkodliwej aplikacji.

Dostarczane paczki, poczta głosowa oraz aktualizacja Adobe Flash

Od drugiej połowy listopada 2021 do końca roku, CERT Polska odnotowywał rosnącą liczbę zgłoszeń związanych z masową kampanią dystrybucji szkodliwego oprogramowania z rodziny Flubot. W trakcie trwania tej kampanii nasz zespół obsłużył ponad 11.5 tysiąca powiązanych z nią zgłoszeń. W trakcie tej fali wykorzystywane były naprzemiennie dwa schematy użyte w poprzednich falach.

Jak uniknąć infekcji?

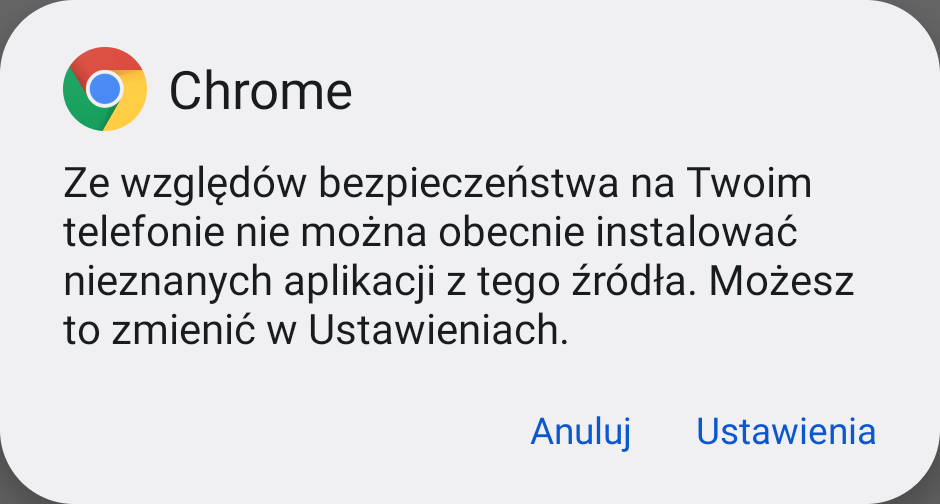

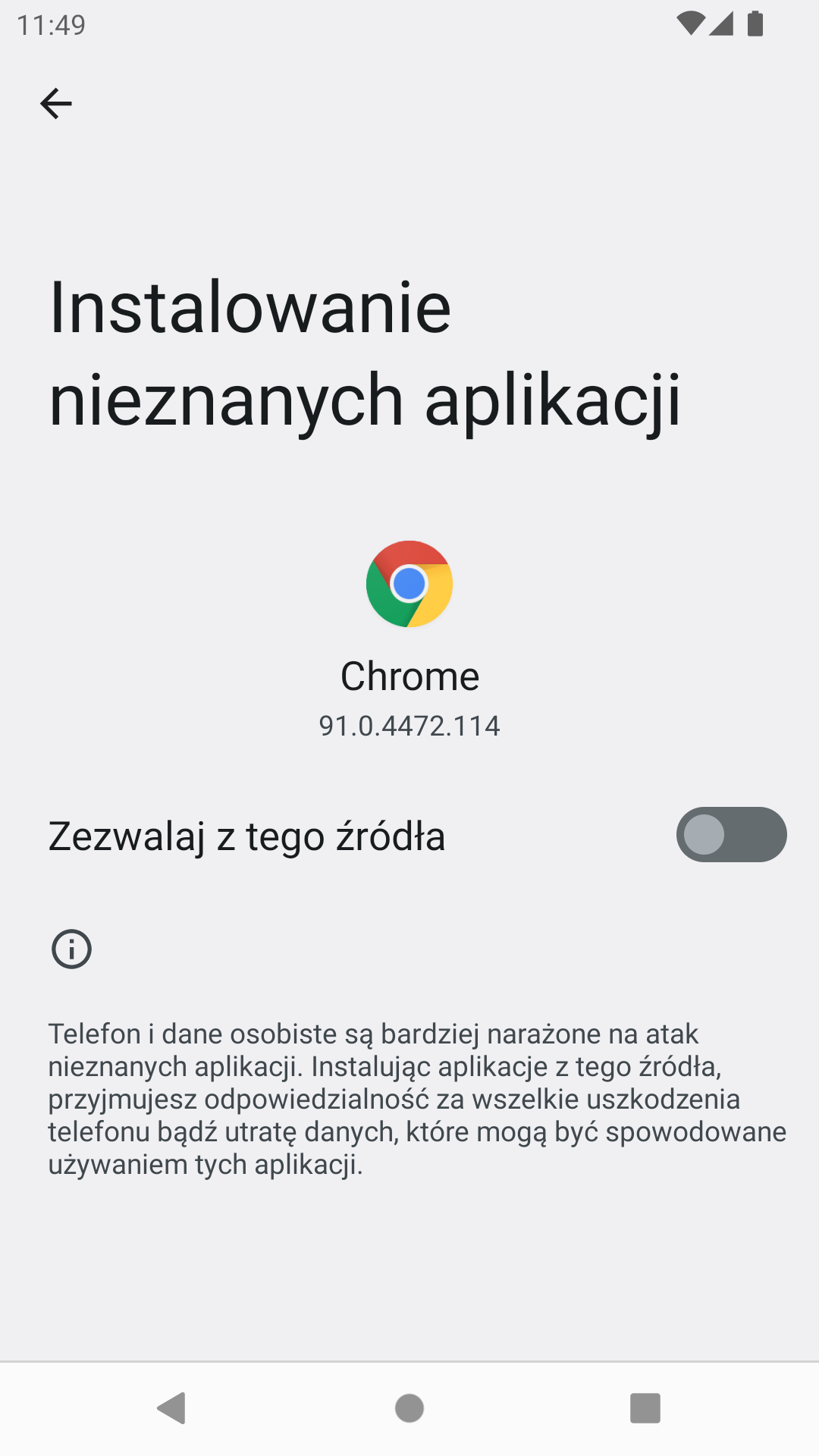

Przede wszystkim należy unikać instalowania aplikacji pochodzących z nieznanych źródeł. W przypadku jakichkolwiek wątpliwości najlepiej jest zweryfikować czy otrzymana wiadomość zachęcająca do instalacji aplikacji jest prawdziwa.Jednocześnie warto pamiętać, że samo kliknięcie w link przesłany w wiadomości SMS czy w e-mailu i wejście na niebezpieczną stronę, nie spowoduje samoczynnej instalacji złośliwej aplikacji. Przed instalacją aplikacji z innych źródeł niż sklep z aplikacjami preinstalowany na urządzeniu, pojawia się komunikat systemowy z pytaniem czy chcemy zezwolić na instalowanie aplikacji z tego źródła.

Nawet po wyrażeniu zgody na instalację aplikacji z danego źródła, przed instalacją każdej aplikacji pojawia się komunikat z pytaniem czy chcemy zezwolić na instalację danej aplikacji.

Należy też zachować szczególną ostrożność przy nadawaniu uprawnień aplikacjom. Niektóre szczególne uprawnienia dają aplikacjom praktycznie nieograniczoną kontrolę nad urządzeniem.

Jeśli aplikacja zostanie zainstalowana, jej usunięcie może okazać się bardzo trudne — opisane rodziny potrafią się dobrze przed tym chronić. Jeżeli jednak zorientujemy się, że nasze urządzenie zostało zainfekowane, zawsze warto zwrócić się o pomoc do specjalisty, np. zgłaszając incydent za pośrednictwem formularza kontaktowego na stronie CERT Polska.

Zachęcamy do śledzenia naszych profili społecznościowych, gdzie na bieżąco umieszczamy ostrzeżenia przed podobnymi kampaniami oraz rekomendacje działań w związku z zagrożeniem. Mając na uwadze trzecią falę Flubota, opublikowaliśmy także krótki poradnik jakie działania należy podjąć w przypadku odebrania podejrzanej wiadomości.