| Szczególnie narażeni użytkownicy | Dzieci i młodzież |

| Wektor ataku | Wiadomości na portalach społecznościowych i komunikatorach |

| Możliwe skutki | Obciążenie rachunku ofiary SMS-ami premium, szantaż |

| Atakowane platformy | Android |

Schemat działania

1. Znalezienie ofiary i nawiązanie kontaktu

Aktualnie oszuści znajdują ofiary korzystając głównie z otwartych grup gromadzących dzieci i młodzież w serwisach społecznościowych, czy też komunikatorach takich jak np. Discord. Na podstawie znalezionych tam informacji budują profil ofiary sprawdzając zainteresowania lub listę znajomych. Zdobytą wiedzę wykorzystują podczas nawiązywania kontaktu, stosując przy tym różne techniki: podają się za dalszego znajomego potrzebującego pomocy lub oferują otrzymanie płatnych przedmiotów w grach w zamian za przysługę.

2. Nakłonienie do instalacji aplikacji

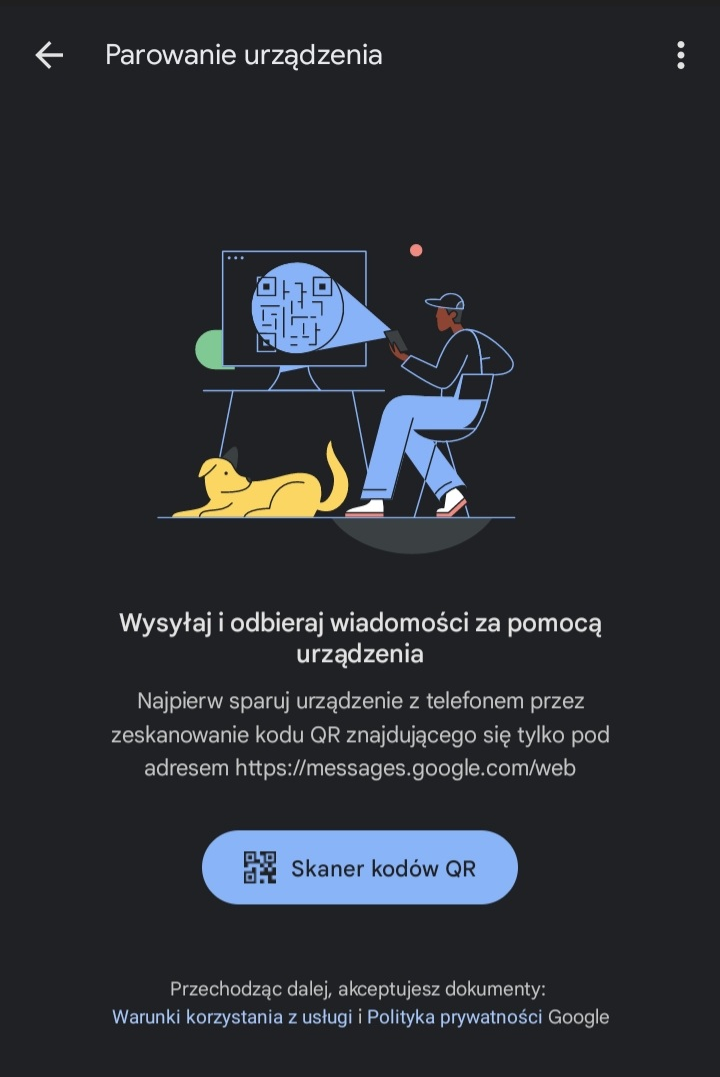

Po nawiązaniu kontaktu oszust nakłania ofiarę do instalacji i skonfigurowania aplikacji Wiadomości stworzonej przez Google i służącej m.in. do komunikowania się za pośrednictwem wiadomości SMS. W przypadku niektórych smartfonów może być ona zainstalowana domyślnie przez producenta. Sama aplikacja nie jest szkodliwa, jednak dotychczasowe obserwacje wskazują na to, że obecnie tylko ona jest wykorzystywana w ramach tego scenariusza oszustwa.

3. Przesłanie kodu QR

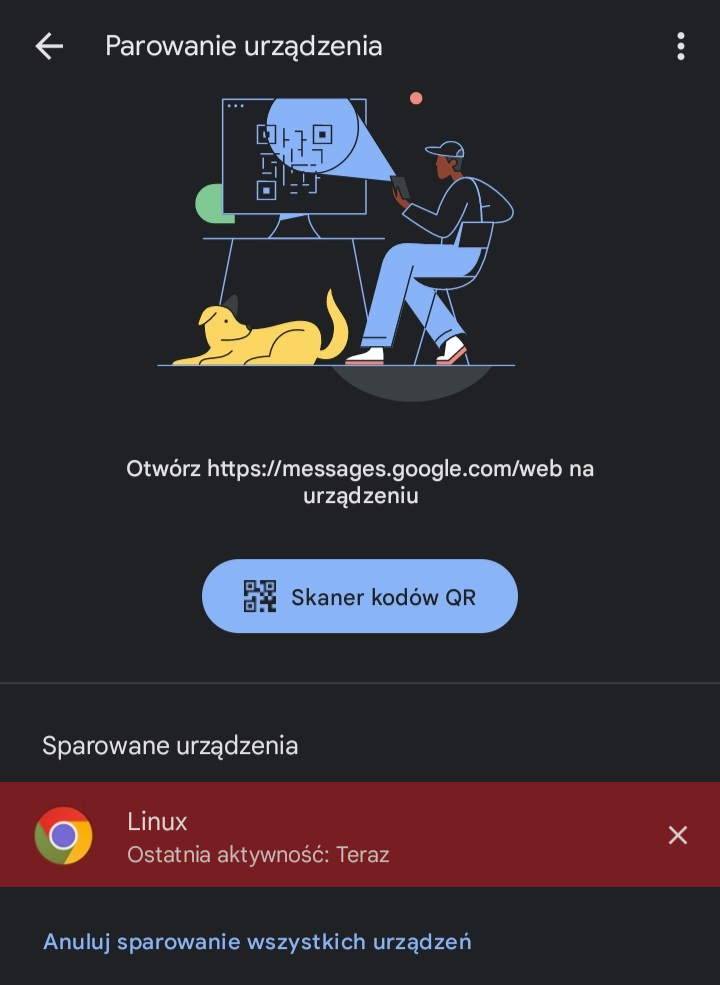

Kiedy aplikacja jest już zainstalowana na telefonie, przestępca wysyła ofierze kod QR, który ta ma w niej zeskanować. Służy on do parowania urządzenia z aplikacją: całość procesu opisana jest tutaj.

Należy podkreślić, że do sparowania urządzenia nie jest potrzebne podanie żadnych danych uwierzytelniających, nawet jeżeli korzystamy na powiązanym koncie z uwierzytelniania dwuskładnikowego. W trakcie procesu parowania brakuje również jakichkolwiek informacji opisujących jego skutki lub ostrzegających przed zagrożeniami.

Skutki oszustwa

Po zeskanowaniu kodu przez ofiarę oszust uzyskuje dostęp do:

- zapisanych i przychodzących wiadomości,

- wysyłki wiadomości,

- listy kontaktów.

Informacje te można wykorzystać na wiele sposobów. Na ten moment zaobserwowaliśmy dwa główne działania podejmowane przez oszustów:

- obciążenie rachunku poprzez wysyłkę wiadomości typu SMS Premium,

- szantaż wykorzystujący informacje zawarte w wiadomościach i listę kontaktów.

Należy jednak zwrócić uwagę, że uzyskane dostępy mogą posłużyć np. do przejęcia drugiego składnika uwierzytelniania (jeżeli ofiara wykorzystuje do tego wiadomości SMS) lub prób oszustwa skierowanych w kontakty ofiary z wykorzystaniem jej urządzenia.

Jak się chronić?

Ważnym elementem ochrony jest budowanie świadomości na temat istnienia tego rodzaju oszustw, mając na uwadze szczególnie dzieci i młodzież.

Radykalnym rozwiązaniem może być rezygnacja z korzystania z aplikacji Wiadomości stworzonej przez Google na rzecz alternatyw. Należy przy tym zwrócić uwagę, czy nie udostępniają one funkcji podobnej do parowania urządzenia, która również mogłaby zostać wykorzystana. Na smartfonach z systemem operacyjnym Android istnieje również możliwość wprowadzenia kontroli rodzicielskiej, ograniczającej dostęp do aplikacji i możliwości ich instalowania. Należy przy tym pamiętać, aby zapewnić alternatywną aplikację do obsługi wiadomości SMS.

Przed obciążeniem rachunku (choć nie przed dostępem do kontaktów i wiadomości) może ochronić nas również zablokowanie u operatora usług typu SMS premium. Jednak często można je odblokować wysyłając SMS, co będzie mógł zrobić również oszust.

Co zrobić w przypadku, gdy padło się ofiarą?

W tym przypadku zalecamy podjąć następujące kroki:

- jak najszybciej odłączyć sparowane urządzenie zgodnie z instrukcją dostępną pod adresem https://support.google.com/messages/answer/7611075?hl=pl w sekcji "Rozparowywanie urządzenia z Wiadomościami w przeglądarce".

- zweryfikować wysłane wiadomości zarówno w aplikacji, jak i u operatora (sprawca ma możliwość usuwania wysłanych wiadomości SMS: nie będą one wtedy widoczne w aplikacji, a jedynie na billingach dostępnych u operatora)

- zgłosić ten fakt w najbliższym komisariacie Policji.