| Szczególnie narażeni użytkownicy | Osoby zainteresowane zainstalowaniem konkretnego produktu |

| Wektor ataku | Wynik wyszukiwania w Google |

| Możliwe skutki | Zainfekowanie szkodliwym oprogramowaniem |

| Atakowane platformy | Windows |

Schemat działania

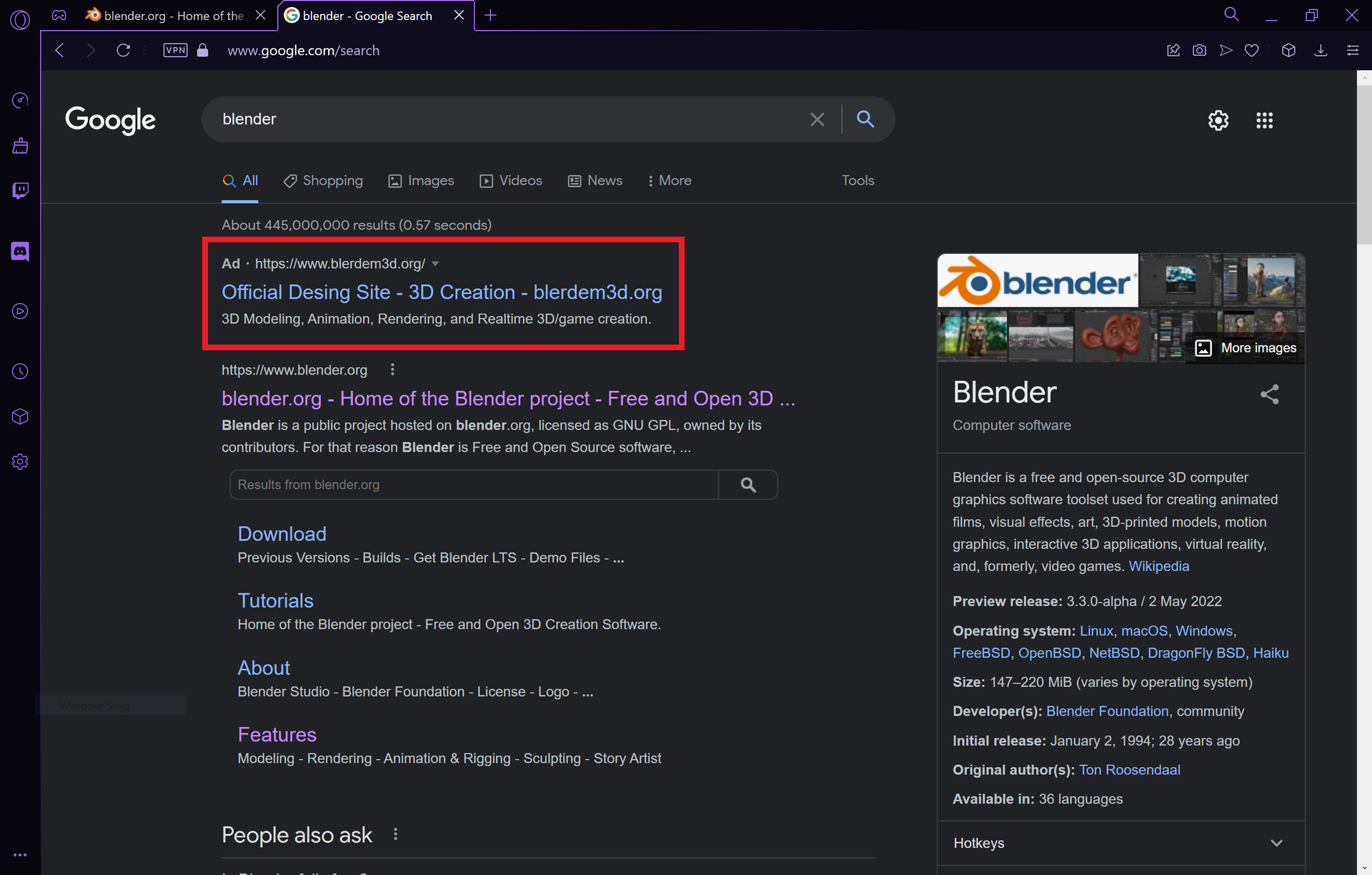

1.Promowanie fałszywych stron w Google Adsense

Zespół CERT Polska zaobserwował wariant oszustwa, w którym przestępcy wykorzystują Google Ads do pozycjonowania na pierwszych miejscach w wyszukiwarce stron rozpowszechniających szkodliwe oprogramowanie.

Przestępcy tworzą strony internetowe z nazwami domen łudząco podobnymi do nazw producentów oprogramowania. Strony te pojawiają się na pierwszych miejscach wyników wyszukiwania w Google, przez co nie wzbudzają podejrzeń.

Źródło: https://www.reddit.com/r/blender/comments/vvrxko/warning_fake_blender_website_paying_for_priority/

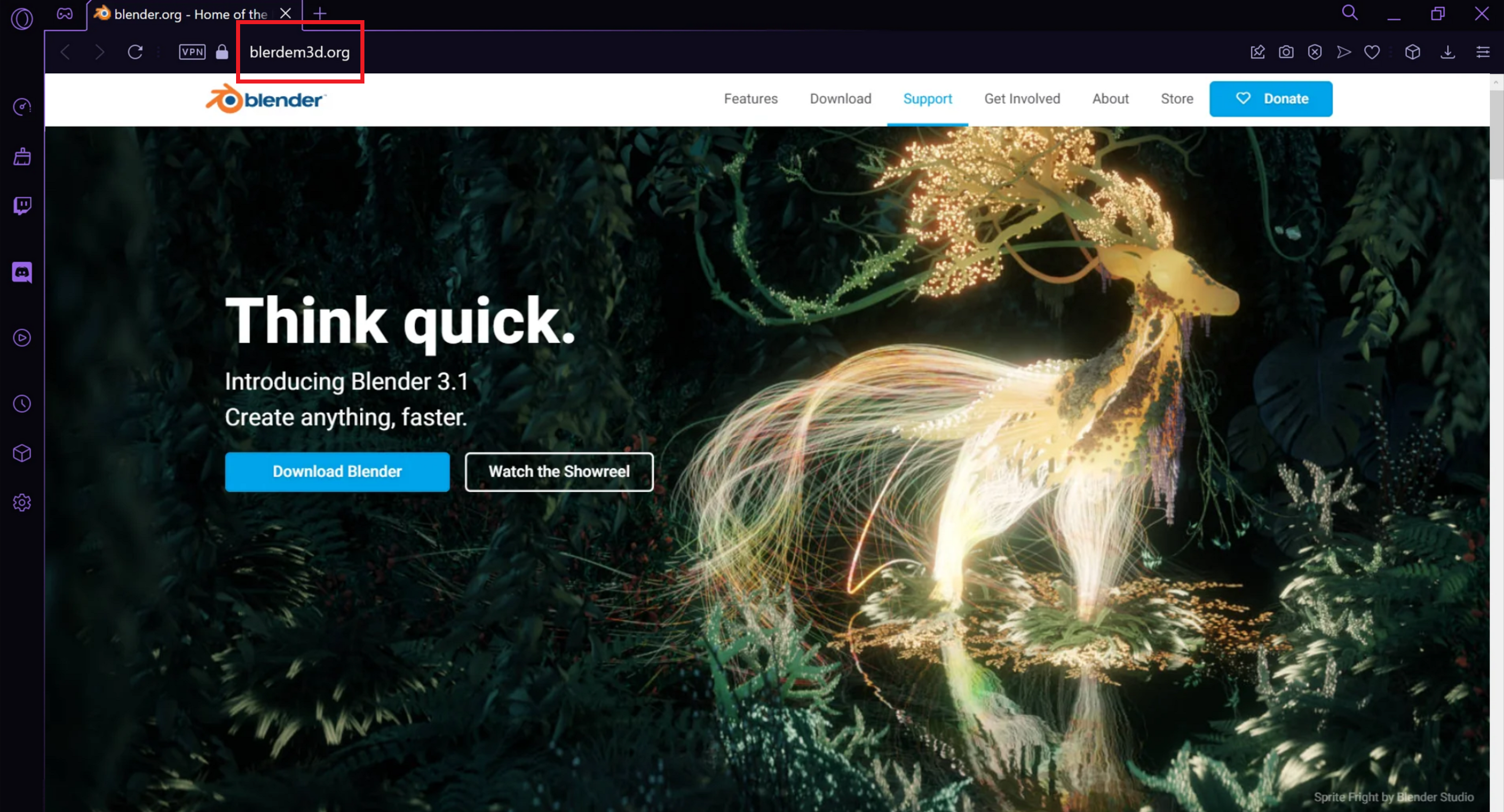

Źródło: https://www.reddit.com/r/blender/comments/vvrxko/warning_fake_blender_website_paying_for_priority/

2.Dystrybucja szkodliwego oprogramowania z fałszywej strony

Po kliknięciu w reklamę następuje przekierowanie na fałszywą stronę podszywającą się pod producenta wybranego oprogramowania.

Celem takich ataków jest nakłonienie użytkowników do pobrania złośliwych programów lub niechcianych aplikacji. Często na stronie głównej fałszywej strony znajduje się odnośnik do pobrania pliku ze szkodliwym oprogramowaniem w formacie .exe lub .zip.

Microsoft w zeszłym miesiącu ujawnił kampanię, która wykorzystywała reklamy do dystrybucji BatLoadera, złośliwego instalatora wykorzystywanego między innymi do infekowania komputerów ransomwarem Royal.

Inny popularny wariant działań oszustów dotyczy szkodliwego oprogramowania z rodziny IcedID, które wykorzystywane jest do dostarczania kolejnych niepożądanych programów bądź skryptów, takich jak np. Cobalt Strike. Umożliwia to cyberprzestępcom uzyskanie pełnego dostępu do systemu ofiary.

Skutki oszustwa

Uruchomienie pobranego pliku prowadzi najczęściej do zainfekowania systemu szkodliwym oprogramowaniem, które wykrada dane z urządzenia i przesyła je do przestępców. W ten sposób atakujący uzyskują m.in. dostęp do danych uwierzytelniających do serwisów, z których korzysta ofiara.

Jak się chronić?

Istotnym środkiem prewencyjnym jest weryfikacja czy pozycja domeny internetowej w wyszukiwarce jest wynikiem popularności czy reklamy. Jednak nie zawsze może to być proste do rozpoznania, dlatego dodatkowo:

- Zalecamy weryfikację czy używana sieć jest chroniona przez naszą Listę Ostrzeżeń. Można tego dokonać pod adresem: https://lista.cert.pl/.

- Nie zalecamy przechodzenia na strony z reklam, w wynikach wyszukiwania, jeśli nie jesteśmy pewni ich prawdziwego adresu.

- Warto porównać kilka pierwszych wyników wyszukiwania, zwłaszcza wyniki w ramach reklam w wyszukiwarce z klasycznymi wynikami bazującymi między innymi na częstotliwości wejść innych użytkowników Internetu.

- Przed uruchomieniem pliku instalacyjnego lub wypakowaniu skompresowanego pliku warto zwrócić uwagę czy system bądź antywirus nie ostrzega użytkownika przed nieznanym lub niebezpiecznym plikiem. W przypadku wystąpienia ostrzeżenia zalecamy natychmiast przerwać podejmowane dziania i zgłosić do nas podejrzany plik.

- W razie jakichkolwiek wątpliwości co do strony lub pliku zalecamy kontakt z naszym zespołem w celu weryfikacji domeny i zasobów na niej zawartych.

Co zrobić w przypadku zainfekowania urządzenia złośliwym oprogramowaniem?

W pierwszej kolejności należy odłączyć urządzenie od sieci (zarówno przewodowej jak i bezprzewodowej).

Sugerujemy wykonanie kopii zapasowej danych, następnie przeinstalowanie systemu operacyjnego i przywrócenie najważniejszych danych ze wspomnianej kopii zapasowej.

Alternatywnie zainfekowane urządzenie można przeskanować za pomocą programu antywirusego. W systemie Windows można wykorzystać do tego wbudowany program Windows Defender. Jednak warto pamiętać, że nie daje to gwarancji pełnego usunięcia szkodliwego oprogramowania.

W razie pytań lub wątpliwości zachęcamy do kontaktu z naszym zespołem. Podejrzane strony oraz oprogramowanie można nam zgłosić za pomocą formularza na stronie: https://incydent.cert.pl lub za pośrednictwem wiadomości e-mail na adres: [email protected].