| Szczególnie narażeni użytkownicy | Użytkownicy komputerów z systemem Windows |

| Wektor ataku | Wiadomości email |

| Możliwe skutki | Zainfekowanie komputera szkodliwym oprogramowaniem typu infostealer |

| Atakowane platformy | Windows |

W ostatnim czasie zespół CERT Polska zaobserwował wzmożoną dystrybucję malspamu na skrzynki pocztowe polskich użytkowników. Celem ataku jest zainfekowanie komputera szkodliwym oprogramowaniem typu infostealer.

Schemat działania na przykładzie kampanii wykorzystującej wizerunek Głównego Urzędu Statystycznego

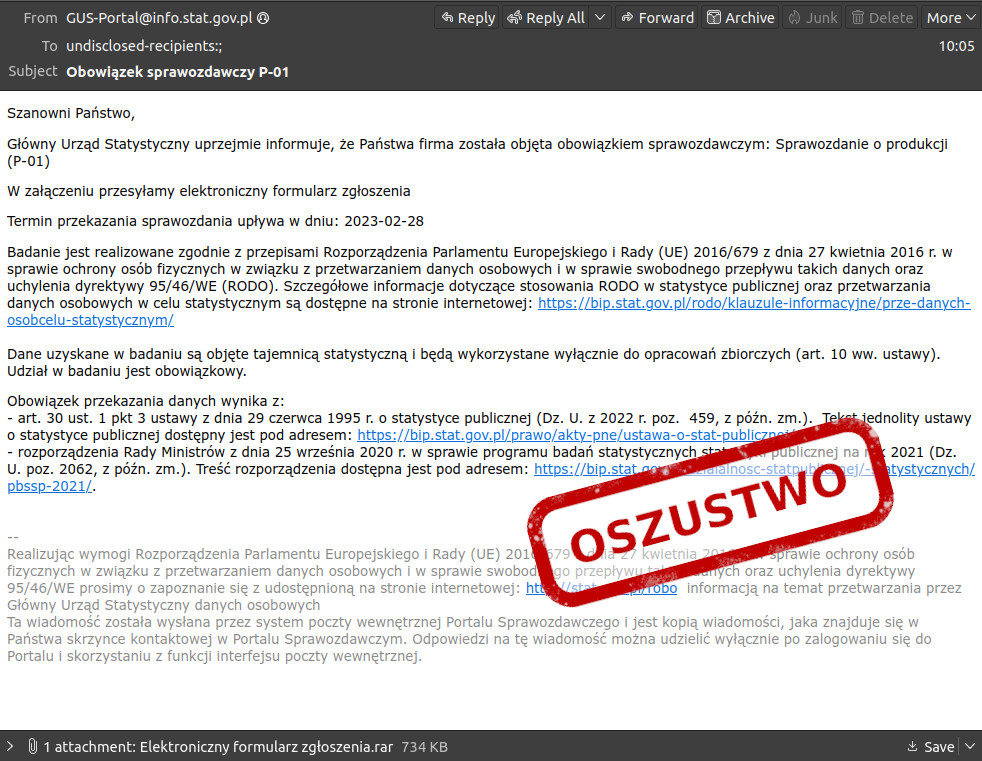

1.Otrzymanie wiadomości e-mail

Potencjalna ofiara otrzymuje na swój adres e-mail wiadomość, rzekomo od Głównego Urzędu Statystycznego, o objęciu jej obowiązkiem sprawozdawczym, zgodnie z którym musi wypełnić elektroniczny formularz zgłoszenia, zamieszczony w załączniku wiadomości. W celu uwiarygodnienia wiadomości nadawca powołuje się na szereg przepisów prawnych i zamieszcza linki prowadzące do rzeczywistej strony Biuletynu Informacji Publicznej.

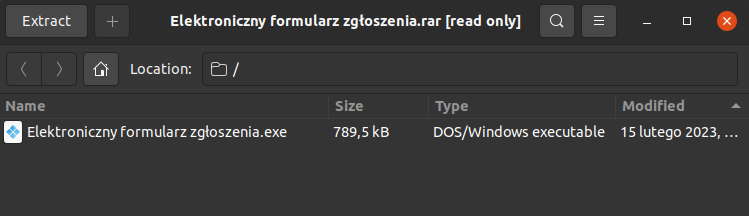

2.Pobranie złośliwego załącznika

W rzeczywistości załącznikiem jest archiwum, które zawiera plik wykonywalny Elektroniczny formularz zgłoszenia.exe, będący szkodliwym oprogramowaniem z rodziny GuLoader/CloudEyE. Jego zadaniem jest jedynie zweryfikowanie, czy program nie został uruchomiony w środowisku wirtualnym, a następnie pobranie właściwego pliku ze złośliwym oprogramowaniem z zewnętrznej strony i uruchomienie go.

3.Eksfiltracja danych

Szkodliwe oprogramowanie, które jest pobierane w ostatniej fazie infekcji, pochodzi z rodziny Agent Tesla/OriginLogger. Charakteryzuje się ona wykradaniem danych wrażliwych z komputera ofiary m.in. zapisanych haseł i ciasteczek z przeglądarki, informacji o systemie, a także haseł z najpopularniejszych aplikacji. W kolejnym etapie dane te są eksfiltrowane za pomocą jedenej z wielu dostępnych metod takich jak wysyłanie maili (SMTP), serwer FTP albo nawet korzystając z możliwości API takich platform jak Telegram czy Discord.

Ważne informacje

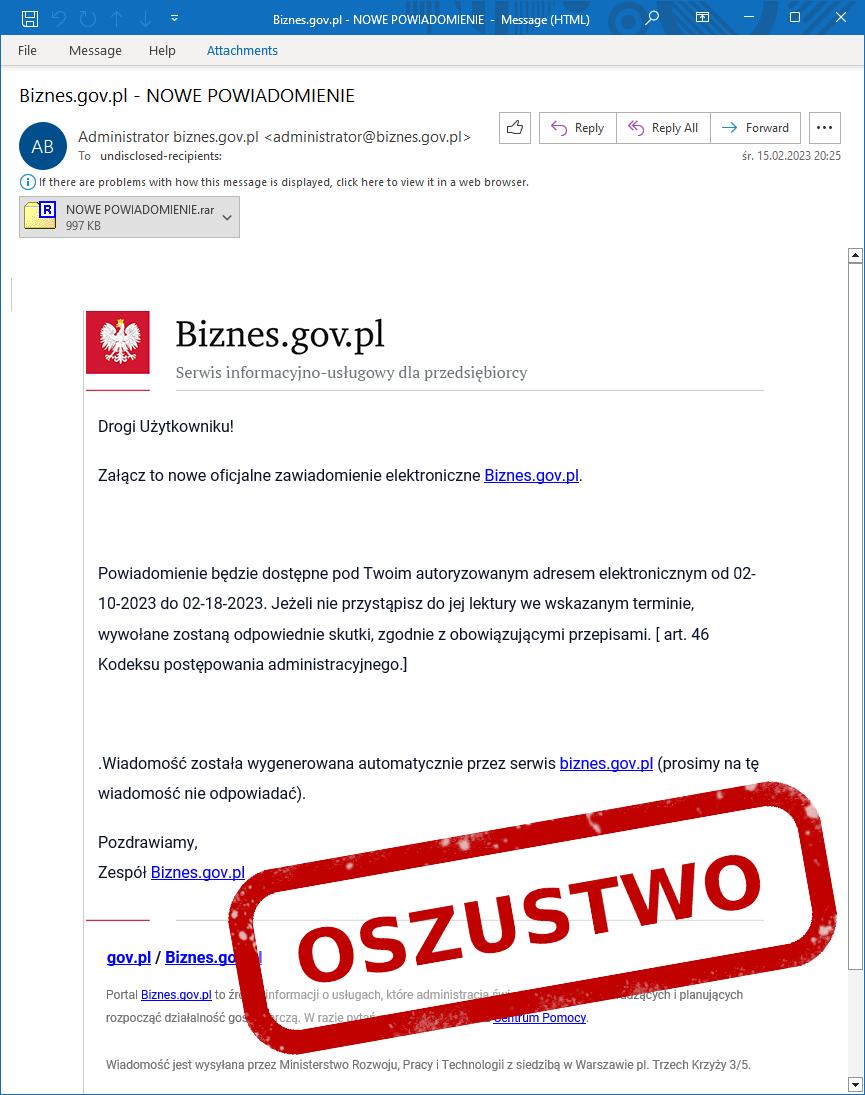

W celu uwiarygodnienia oszustwa przestępcy wielokrotnie wykorzystują przejęte konta pocztowe, domeny podobne do prawdziwych instytucji, ale również podszywają się pod nadawcę w skutek braku poprawnej konfiguracji mechanizmów SPF i DMARC, o których można przeczytać w naszym artykule.

Oszuści bardzo często w celu zmylenia potencjalnej ofiary i systemów bezpieczeństwa stosują różne rozszerzenia archiwum zamieszczanych w wiadomości email np. .zip, .7z, .cab, .iso oraz .img!

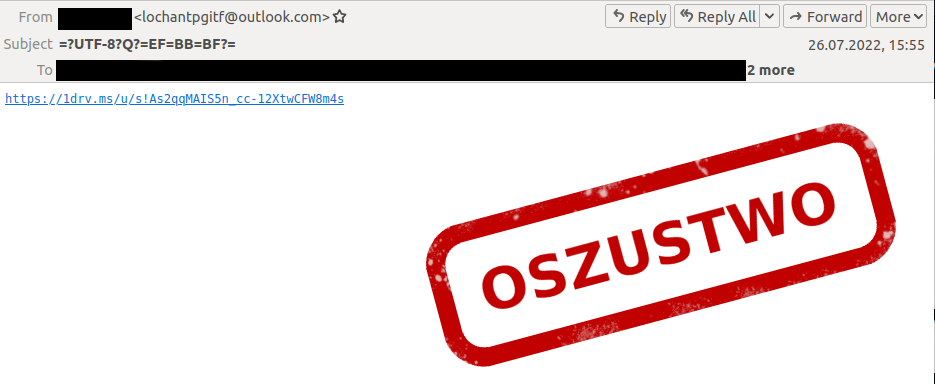

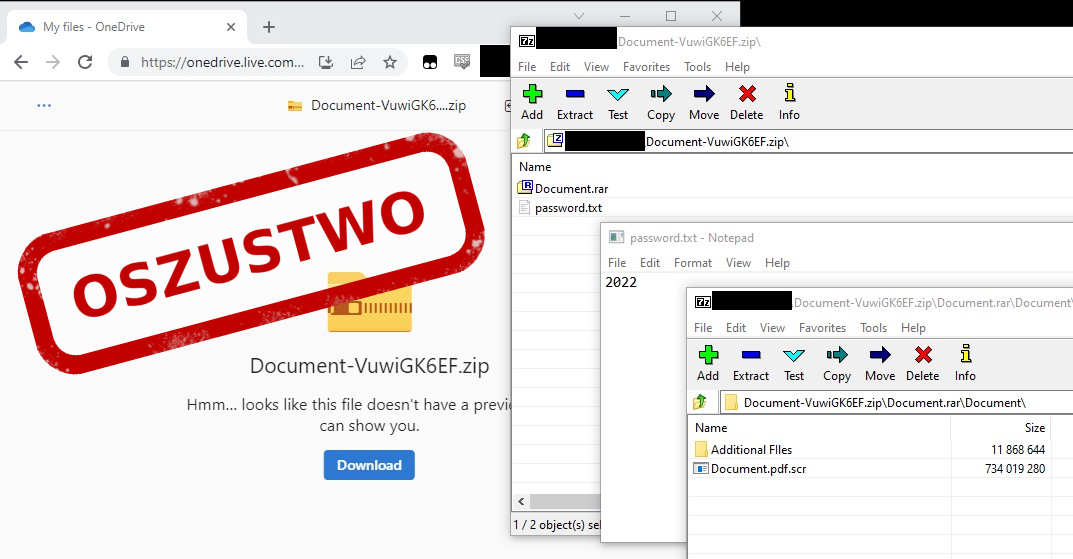

Nie zawsze też szkodliwe oprogramowanie znajduje się bezpośrednio w załączniku do wiadomości e-mail. W jednym z zaobserwowanych w ubiegłym roku wariantów na skrzynki pocztowe trafiały wiadomości, które w treści zawierały wyłącznie link do platformy OneDrive, która służyła do pobrania spakowanego archiwum.

W pliku tym natomiast znajdowało się kolejne archiwum oraz plik z hasłem do jego odszyfrowania. Dopiero po rozpakowaniu drugiego archiwum, pośród plików znajdował się właściwy złośliwy plik wykonywalny Document.PDF.SCR. Jego uruchomienie powodowało zainstalowanie szkodliwego oprogramowania z rodziny Redline Stealer, którego główną funkcjonalnością jest wysoce skuteczna kradzież danych uwierzytelniających zapisanych na komputerze.

Skutki oszustwa

Celem infekcji komputerów z systemem operacyjnym Windows szkodliwym oprogramowaniem typu infostealer jest m.in. kradzież danych uwierzytelniających do bankowości elektronicznej oraz innych serwisów, które były zapisane w przeglądarkach, ale także plików cookies. Niektóre rodziny szkodliwego oprogramowania charakteryzują się również przechwytywaniem klawiszy naciskach przez użytkownika. Po uzyskaniu takich danych przestępcy dokonują kradzieży pieniędzy z konta bankowego lub uzyskują dostępy do kont społecznościowych czy też pocztowych, które mogą posłużyć do dalszej dystrybucji szkodliwego oprogramowania.

Co zrobić w przypadku zainfekowania komputera szkodliwym oprogramowaniem?

W pierwszej kolejności należy odłączyć urządzenie od sieci (zarówno przewodowej jak i bezprzewodowej).

Wykorzystując inne niezainfekowane urządzenie, należy zmienić wszystkie hasła, które były zapisane w przeglądarce i innych aplikacjach, a także tych, które były podawane już po infekcji szkodliwym oprogramowaniem. Zachęcamy przy tym do zapoznania się z artykułem poświęconym zasadom stosowania bezpiecznych haseł, dostępny jest on pod adresem https://cert.pl/posts/2022/01/kompleksowo-o-haslach/

Sugerujemy wykonanie kopii zapasowej danych, następnie przeinstalowanie systemu operacyjnego i przywrócenie najważniejszych danych ze wspomnianej kopii zapasowej.

Alternatywnie zainfekowane urządzenie można przeskanować za pomocą programu antywirusego. W systemie Windows można wykorzystać do tego wbudowany program Windows Defender. Jednak warto pamiętać, że nie daje to gwarancji pełnego usunięcia szkodliwego oprogramowania.

W razie pytań lub wątpliwości zachęcamy do kontaktu z naszym zespołem. Podejrzane strony oraz oprogramowanie można nam zgłosić za pomocą formularza na stronie: https://incydent.cert.pl/ lub za pośrednictwem wiadomości e-mail na adres: [email protected].