W raporcie z pracy zespołu CERT Polska prezentujemy i omawiamy statystyczny obraz zagrożeń dotyczących polskich sieci w 2010 roku. Opisujemy także najciekawsze naszym zdaniem zjawiska i wydarzenia, które pojawiły się lub mocno zaktywizowały w tym okresie. Po raz pierwszy znaczną część raportu zajmują analizy dokonane na podstawie nie tylko incydentów obsłużonych przez nas ręcznie w systemie zgłoszeń, ale przede wszystkim ponad 12 milionów informacji, które otrzymujemy z różnego rodzaju systemów, zarówno własnych jak i zewnętrznych. Jest to naszym zdaniem wyjątkowo miarodajny obraz, zarówno ze względu na ogrom wykorzystanych informacji i wielość źródeł, jak i fakt, że dotyczą one praktycznie całej polskiej przestrzeni adresowej.Wśród kategorii zdarzeń, w które ujęliśmy nasze analizy znajdują się m.in:

- „tradycyjny” phishing,

- strony związane ze złośliwym oprogramowaniem,

- spam,

- skanowania,

- boty.

- Polska korzystnie wypada na tle innych państw jeśli chodzi o liczbę zagrożeń mających źródło w danym kraju. We wszystkich statystykach Polska jest poza pierwszą dziesiątką, za krajami porównywalnej wielkości i w podobnym stopniu zinformatyzowanymi.

- Pod względem źródeł spamu, Polska po raz pierwszy spadła poza pierwszą dziesiątkę – głównie dzięki działaniom prewencyjnym wprowadzonym przez Telekomunikację Polską. Przyjęcie podobnych rozwiązań przez innych operatorów bez wątpienia pomogłoby jeszcze bardziej zredukować ten problem.

- Zdecydowana większość zagrożeń związanych z usługą WWW – phishing i strony ze złośliwym oprogramowaniem ma swoje źródło w serwisach oferujących hosting oraz kolokację.

- Co najmniej 9% polskich serwisów, na których znajdował się phishing należało do sklepów internetowych. Dostępność gotowych, łatwych w implementacji produktów wpływa na brak świadomości zagrożeń wynikających z ich stosowania.

- W statystykach zagrożeń, zarówno pod względem skanowań jak i spamu, coraz wyraźniej pojawiają się sieci mobilne.

- Ogromna większość ataków opartych o skanowanie uderza w port 445/TCP, co można w znacznej mierze przypisać aktywności robaka Conficker. Można przypuszczać, że polski użytkownik był w 2010 roku najczęściej infekowany właśnie przez tego robaka.

- Poważnym zagrożeniem stają się ataki na usługi Voice-over-IP. Zjawisko to można obserwować zarówno na poziomie skanowań jak i konkretnych przypadków skutecznych ataków, wiążących się często z poważnymi stratami finansowymi.

- Liczba spamu, zarówno na świecie jak i w Polsce, od dłuższego czasu nie wzrasta. W drugiej połowie 2010r. widoczny był wyraźny trend spadkowy.

- Wśród polskich banków internetowych, które budziły największe zainteresowanie atakujących z użyciem oprogramowania Zeus dominowały ipko.pl oraz bsk.com.pl.

- Polskie serwisy przechowujące pliki (wrzuta.pl, przeklej.pl) zaczęły być wykorzystywane do dystrybucji złośliwego oprogramowania.

- Ataki DDoS, pomimo sporadycznych wystąpień (zgłoszeń), są bardzo groźne i brzemienne w skutkach. Odnotowaliśmy pierwszy przypadek połączony z próbą szantażu i uzyskania korzyści finansowych.

- W 2010r. mieliśmy do czynienia z pierwszym poważnym zagrożeniem dla sieci instalacji przemysłowych – robakiem Stuxnet.

- Wciąż jednym z najpowszechniejszych sposobów infekcji użytkownika pozostaje technika drive-by download. Polega ona na umieszczeniu w kodzie strony złośliwego skryptu, który wykorzystując lukę w oprogramowaniu kieruje odwiedzającego, bez jego wiedzy, do serwera infekującego złośliwym oprogramowaniem.

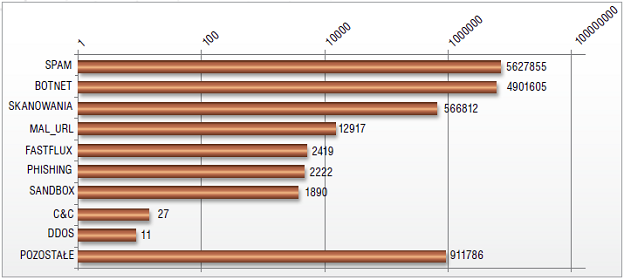

Na poniższym wykresie (w skali logarytmicznej) widoczne są liczby zdarzeń we wszystkich kategoriach:

Tradycyjnie dane z obsługi incydentów z ubiegłego roku odnieśliśmy do lat poprzednich, wskazując ewentualne trendy.

Na szczegółowe omówienie „zasłużyły sobie” między innymi trojan Zeus, Stuxnet oraz ataki na telefonię głosową (VoIP), których znaczne nasilenie nastąpiło właśnie w 2010 r.

Raport zawiera także część poświęconą ubiegłorocznym wynikom pracy systemu ARAKIS, wraz z zaobserwowanymi w jego honeypotach zjawiskami takimi jak ataki na serwis Facebook czy serwery ProFTPd.

Poniżej znajdują się najważniejsze według nas wnioski, które wyciągnęliśmy podczas tworzenia raportu:

Raport można pobrać spod adresu: http://www.cert.pl/PDF/Raport_CP_2010.pdf