W ciągu ostatnich dwóch tygodni zespół CERT Polska otrzymał wiele zgłoszeń dotyczących podejrzanych wiadomości e-mail, pochodzących rzekomo od Komornika Sądowego działającego przy Sądzie Rejonowym dla Warszawy-Woli. Treść wiadomości nie zawiera szczegółowych informacji o rzekomej należności, co ma skłonić odbiorcę do kliknięcia w załącznik PDF opisany jako fotokopia nakazu zapłaty.

W przekazanych nam wiadomościach, próba wejścia do załączonego dokumentu powoduje ściągnięcie pliku wykonywalnego spreparowanego tak, aby użytkownik wziął go za dokument PDF. Nazwa pobranego pliku ma dwie końcówki — .pdf.exe. Standardowe ustawienia Eksploratora Windows powodują ukrywanie ostatniej końcówki nazwy pliku (tu: .exe), przez co użytkownik ma wrażenie, że pobrany plik jest plikiem PDF.

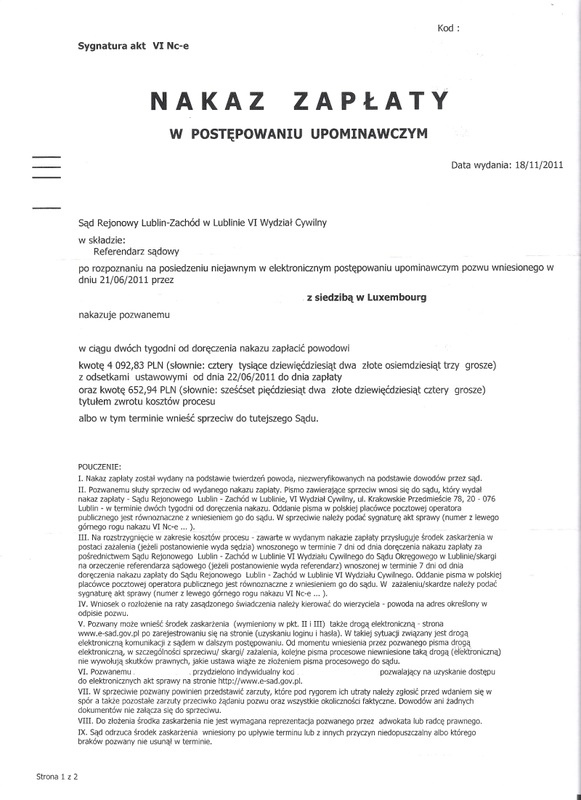

Otworzenie pobranego dokumentu powoduje wypakowanie pliku JPG z rzekomym wezwaniem do zapłaty, oraz wypakowuje i instaluje program szpiegowski, po czym wyświetla obraz „dokumentu” używając systemowej przeglądarki obrazów Windows uruchomionej za pomocą odpowiedniego wywołania komendy rundll.

Złośliwe oprogramowanie

Program szpiegowski wykorzystywany w tej kampanii to prosty komercyjny spyware Ardamax Keylogger. Umożliwia on podsłuch klawiatury i monitorowanie komunikatorów: AIM, Windows Live Messenger, ICQ, Skype, Yahoo Messenger, Google Talk, Miranda i QiP; okresowe robienie zdjęć wbudowaną kamerą komputera, robienie zrzutów ekranu i przechwytywanie zawartości schowka systemowego. Program eksfiltruje przechwycone informacje za pomocą wysyłania wiadomości e-mail, za pomocą protokołu FTP, albo przez zapisywanie ich na wskazanych w konfiguracji udziałach sieciowych. Po jego zainstalowaniu nie można w żaden sposób zmienić ustawień, nie ma też centrum dowodzenia (C&C) ani żadnej łączności ze swoim mocodawcą.

Nie jest jasne w jakim celu ta kampania jest prowadzona. W tej chwili prowadzimy działania zapobiegające wykradaniu informacji z zarażonych komputerów, między innymi przejęliśmy czternaście domen wykorzystywanych do zbierania informacji wysyłanych przez szpiegowski program. Domeny te zostały skierowane na nasz serwer sinkhole. Jesli komputer zarażony jest Ardamaxem pochodzącym z tej kampanii, będzie łączył się na obsługiwany przez CERT Polska adres 148.81.111.108. Dwie dalsze domeny zostały wyłączone. Na poniższym wykresie można zobaczyć liczby adresów IP zarażonych komputerów łączących się dziennie do sinkhole:

Poniżej załączamy formalny opis zakażenia (Indicators of Compromise) w formacie Mandiant IOC:

- IoC: ekomornik.zip

- MD5 / VirusTotal Score: