WannaCry (inne nazwy WCry, WannaCrypt, WanaCrypt0r) jest bardzo skutecznym w swoim działaniu złośliwym oprogramowaniem typu ransomware, które 12 maja swoim zasięgiem objęło ponad 100 krajów i 200 tysięcy komputerów z systemem operacyjnym Windows.

Ofiarami padły takie instytucje jak: brytyjska służba zdrowia, Nissan, Telefonica, FedEx, rosyjskie banki i koleje państwowe, indyjskie linie lotnicze Shaheen Airlines oraz włoskie uniwersytety. Kampania WannaCry mimo ogromnego zasięgu nie odniosła sukcesu komercyjnego – zdecydowało się zapłacić około 200 osób, a całkowita suma wpłat wynosi około 50 tysięcy dolarów.

Zalecamy jak najszybszą aktualizację maszyn działających pod kontrolą systemów operacyjnych starszych niż Windows 10 poprawką z biuletynu Microsoft MS17-010. W przypadku braku możliwości aktualizacji zachęcamy do wyłączenia obsługi protokołu SMBv1.

Exploit EternalBlue

Złośliwe oprogramowanie propaguje się za pomocą exploita o nazwie kodowej EternalBlue opracowanego przez amerykańską agencję bezpieczeństwa (NSA). Exploit został udostępniony publicznie za sprawą grupy Shadow Brokers, która wcześniej również udostępniła narzędzia komórki Tailored Access Operations działającej w NSA.

EternalBlue wykorzystuje lukę w obsłudze protokołu Microsoft Server Message Block 1.0 (SMBv1) pozwalającą na zdalne wykonanie dostarczonego kodu na komputerze ofiary. W ten sposób instalowana jest tylna furtka Double Pulsar, również z pakietu NSA. 14 marca 2017 Microsoft udostępnił zestaw poprawek łatających podatności wykorzystywane w udostępnionym wycieku.

Przestępcy stojący za WannaCry skorzystali z faktu, że dla wielu osób instalacja poprawek jest uciążliwa lub w ich odczuciu nic nie zyskują na ich instalacji, czyniąc z niezaaktualizowanych systemów, ofiary oraz propagatory dalszych infekcji. Taki sposób rozprzestrzeniania się złośliwego oprogramowania nie jest nowy – wykorzystywany był już w 1988 roku przez pierwszego internetowego robaka o nazwie Morris Worm.

Należy pamiętać o poważnym trakowaniu błędów skutkujących zdalnym wykonaniem kodu (oraz poprawek na nie) – nie tylko wtedy, kiedy exploity na podatności są udostępnione publicznie.

Sposób działania

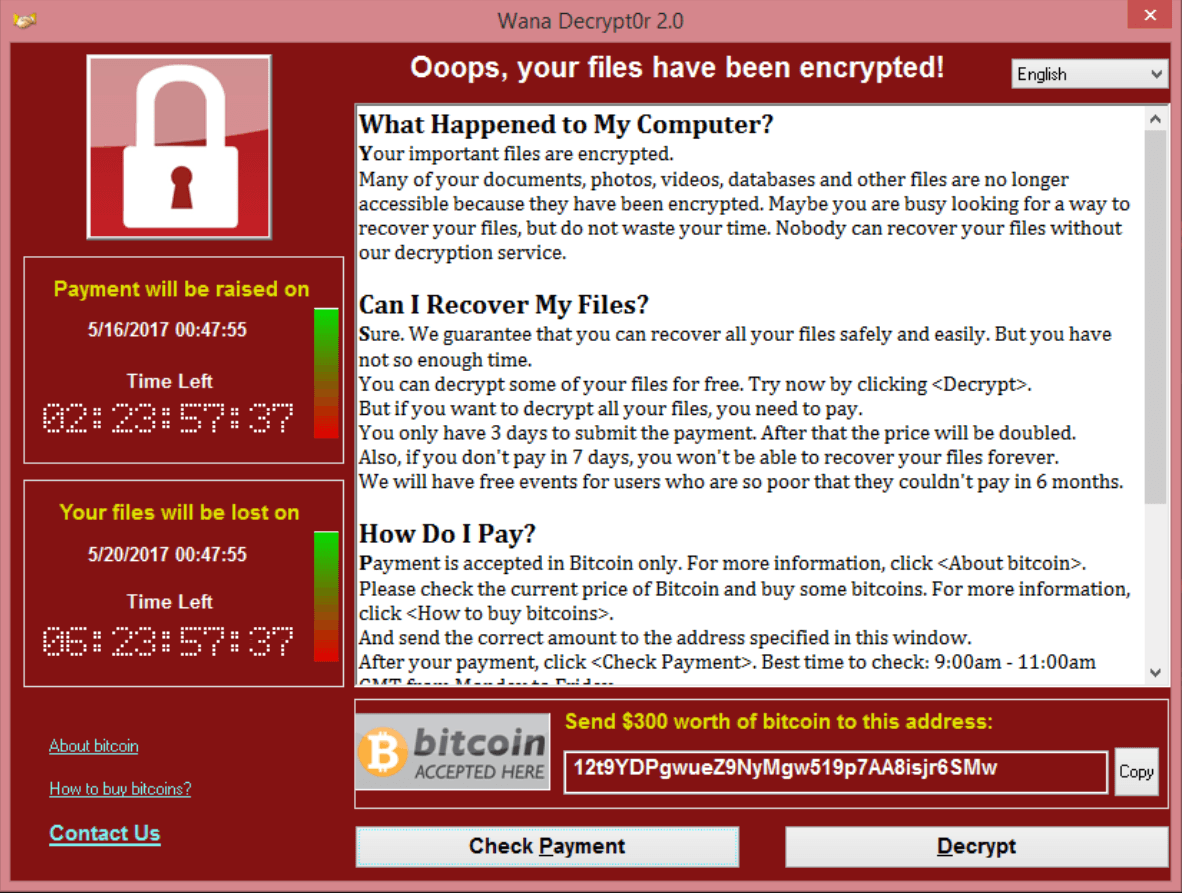

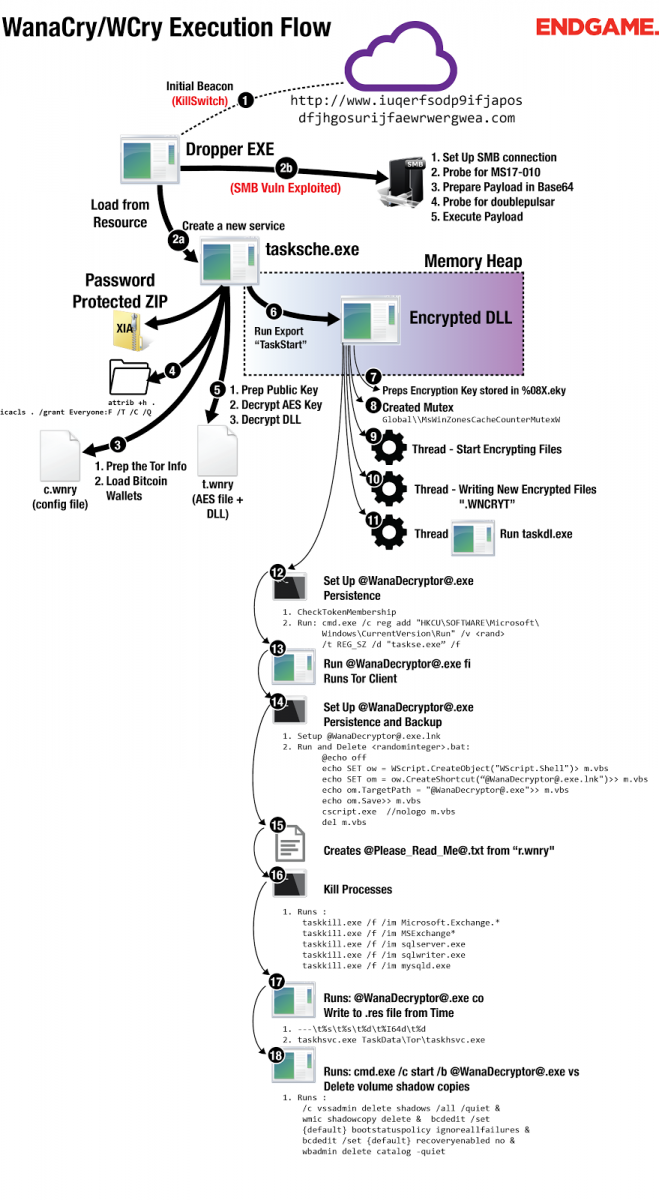

Po przedostaniu się na maszynę za pomocą EternalBlue ransomware odpytuje o domeny, które w zamierzeniu twórców, w momencie zarejestrowania staną się „wyłącznikiem” infekcji (prawdopodobnie pierwotnym założeniem było wykorzystanie ich jako wykrywanie sandbox’ów).

Na dzień pisania posta znane są trzy wersje WannaCry:

- Wersja pierwsza – wyłącznik: iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com (zarejestrowana przez @MalwareTechBlog)

- Wersja druga – wyłącznik: ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com (zarejestrowana przez @msuiche)

- Wersja trzecia – brak wyłącznika, próbka uszkodzona (nie następuje proces szyfrowania, jedynie propagacja)

Najprawdopodobniej to nie koniec nowych wersji i prognozujemy, że niedługo pojawią się w pełni uzbrojone próbki bez funkcjonalności wyłączenia za pomocą domeny.

Ransomware przed procesem szyfrowania uruchamia jako usługę kod propagujący infekcję. Usługa przedstawia się jako Microsoft Security Center (2.0) Service. Twórcy WannaCry w swoim kodzie wykorzystali gotowy exploit pochodzący z Metasploit Framework.

Kolejnym krokiem było wypakowanie archiwum osadzonego w dropperze, zawierającego plik konfiguracyjny oraz zaszyfrowaną bibliotekę DLL. Pobierana była również na komputer ofiary przeglądarka Tor Browser.

Plik konfiguracyjny zawierał następujące adresy C&C:

-

gx7ekbenv2riucmf.onion

-

57g7spgrzlojinas.onion

-

xxlvbrloxvriy2c5.onion

-

76jdd2ir2embyv47.onion

-

cwwnhwhlz52maqm7.onion

Oraz potfele BitCoin do zapłaty okupu:

Po udanym wczytaniu konfiguracji i odszyfrowaniu załączonej biblioteki następowało szyfrowanie plików – zaszyfrowane pliki otrzymywały rozszerzenie *.wnry lub *.wncry. Po ukończeniu procesu szyfrowania plików usuwane były kopie Volume Shadow Copy, celem uniemożliwienia odzyskania ostatnich wersji plików.

Szyfrowane rozszerzenia plików:

.otp, .sxd, .std, .uop, .odg, .otg, .sxm, .mml, .lay, .lay6, .asc, .sqlite3, .sqlitedb, .sql, .accdb, .mdb,

.dbf, .odb, .frm, .myd, .myi, .ibd, .mdf, .ldf, .sln, .suo, .cpp, .pas, .asm, .cmd, .bat, .vbs, .dip, .dch,

.sch, .brd, .jsp, .php, .asp, .java, .jar, .class, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi,

.mov, .mkv, .flv, .wma, .mid, .djvu, .svg, .psd, .nef, .tiff, .tif, .cgm, .raw, .gif, .png, .bmp, .jpg, .jpeg,

.vcd, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .tbk, .PAQ, .ARC, .aes, .gpg, .vmx, .vmdk, .vdi, .sldm,

.sldx, .sti, .sxi, .hwp, .snt, .onetoc2, .dwg, .pdf, .wks, .rtf, .csv, .txt, .vsdx, .vsd, .edb, .eml, .msg,

.ost, .pst, .potm, .potx, .ppam, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm,

.xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotx, .dotm, .dot, .docm, .docb, .docx, .doc.

Całość procesu działania WannaCry bardzo dobrze prezentuje poniższy diagram firmy EndGame:

WannaCry w Polsce

W systemie N6 zgromadziliśmy informacje o 1235 unikalnych adresach IP pochodzących z Polski (dane z całego weekendu). W skali całego świata jest to 0,65% wszystkich dobowych infekcji.

Co zrobić w przypadku infekcji?

Ostrzegamy przed fałszywymi dekryptorami – służą tylko wyłudzaniu BitCoinów od ofiar. Nie zalecamy płacić okupu przestępcom.

Zalecamy przede wszystkim rozpocząć robienie kopii zapasowych – najlepiej na dedykowanym do tego urządzeniu, niepodłączonym do sieci lokalnej (ewentualnie wymagającym dowolnej formy uwierzytelnienia). W przypadku podobnej powtórnej infekcji, kopie nie zostaną zaszyfrowane i bez przeszkód będzie można je odzyskać.

Jeżeli zaszyfrowaniu uległy ważne dane – warto przenieść je na drugi dysk twardy, a sam zainfekowany system operacyjny zainstalować od nowa. Pozwoli to w przyszłości odzyskać dane, jeżeli pojawi się alternatywna możliwość ich odszyfrowania niż zapłata okupu.