-

Nowa kampania reklamowa “ad hijacking” za pośrednictwem Google Ads.

Ostrzegamy - fałszywe reklamy w serwisie Google Search wykorzystywane do propagacji szkodliwego oprogramowania.

Czytaj więcej -

Artemis – CERT Polska bada bezpieczeństwo polskiego internetu

Nowy Rok przyniósł kolejne rozwiązania poprawiające bezpieczeństwo polskiego internetu. Jednym z nich jest Artemis – narzędzie rozwijane przez zespół CERT Polska, które pomaga sprawdzać poziom zabezpieczeń stron internetowych. Weryfikacji podlegają podmioty, w przypadku których, zgodnie z ustawą o krajowym systemie cyberbezpieczeństwa, obsługa incydentów koordynowana jest przez CSIRT NASK.

Czytaj więcej -

Trojan bankowy Hydra znowu w natarciu – nowa kampania

Ostrzegamy - szkodliwe oprogramowanie z rodziny Hydra ponownie aktywne. Jako cel obiera dane logowania do aplikacji bankowych na systemach Android.

Czytaj więcej -

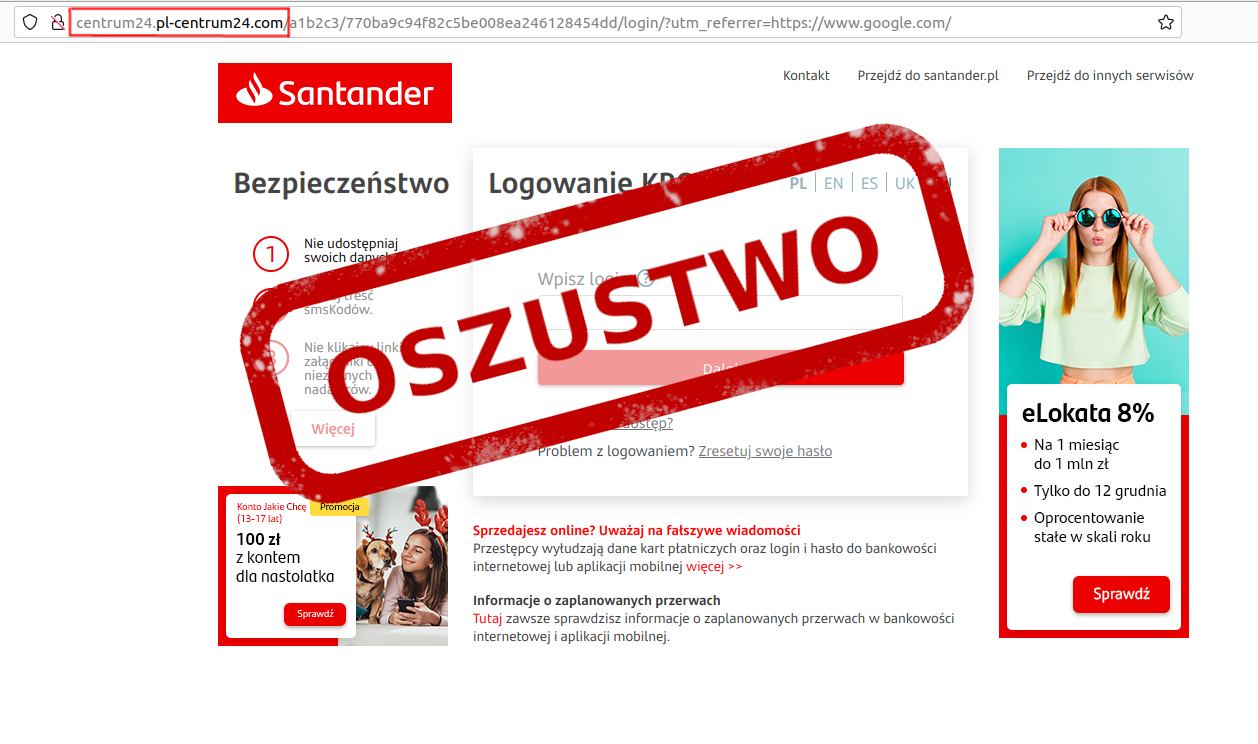

Kampania phishingowa wykorzystująca wizerunek Ministerstwa Finansów

Zespół CERT Polska zaobserwował nowy wariant oszustwa, w którym przestępcy wykorzystują wizerunek Ministerstwa Finansów. Celem tego oszustwa jest zachęcenie potencjalnej ofiary do udostępnienia swoich danych uwierzytelniających do bankowości internetowej.

Czytaj więcej -

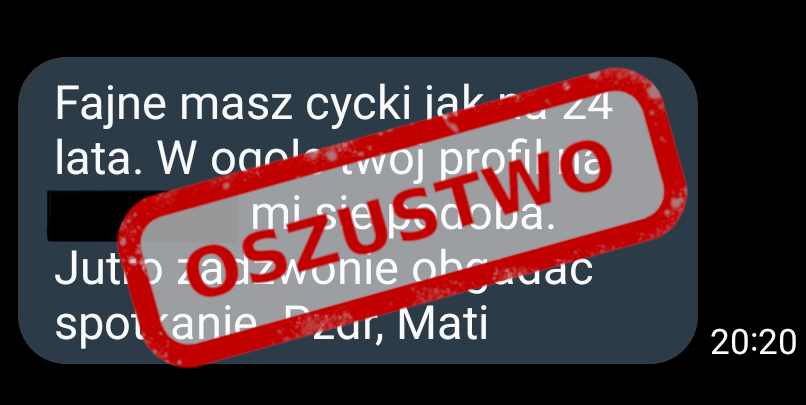

Spersonalizowane ataki na ofiary wycieków

Przestępcy coraz częściej personalizują swoje kampanie, tworzą je pod potencjalne ofiary. Chcą tak wzbudzić większy niepokój, ale także urealistycznić atak. Osiągają to m.in. zwracając się do adresata bezpośrednio po jego imieniu.

Czytaj więcej -

Lastpass: Wyciek bazy danych

Ostrzegamy – nastąpił wyciek zaszyfrowanych haseł użytkowników menadżera LastPass. Podczas ataku zostały pobrane pliki z infrastruktury LastPass, zatem atakujący może mieć dostęp do: adresów email, nazwisk, zaszyfrowanych haseł czy niezaszyfrowanych pól.

Czytaj więcej -

Krytyczna podatność w Fortinet FortiOS SSL-VPN (CVE-2022-42475)

Fortinet opublikował informację o krytycznej podatności CVE-2022-42475 pozwalającej na zdalne wykonanie kodu bez uwierzytelniania w module SSL-VPN (sslvpnd) dla FortiOS. Podatność była aktywnie wykorzystywana w atakach jeszcze zanim jej istnienie zostało ujawnione.

Czytaj więcej -

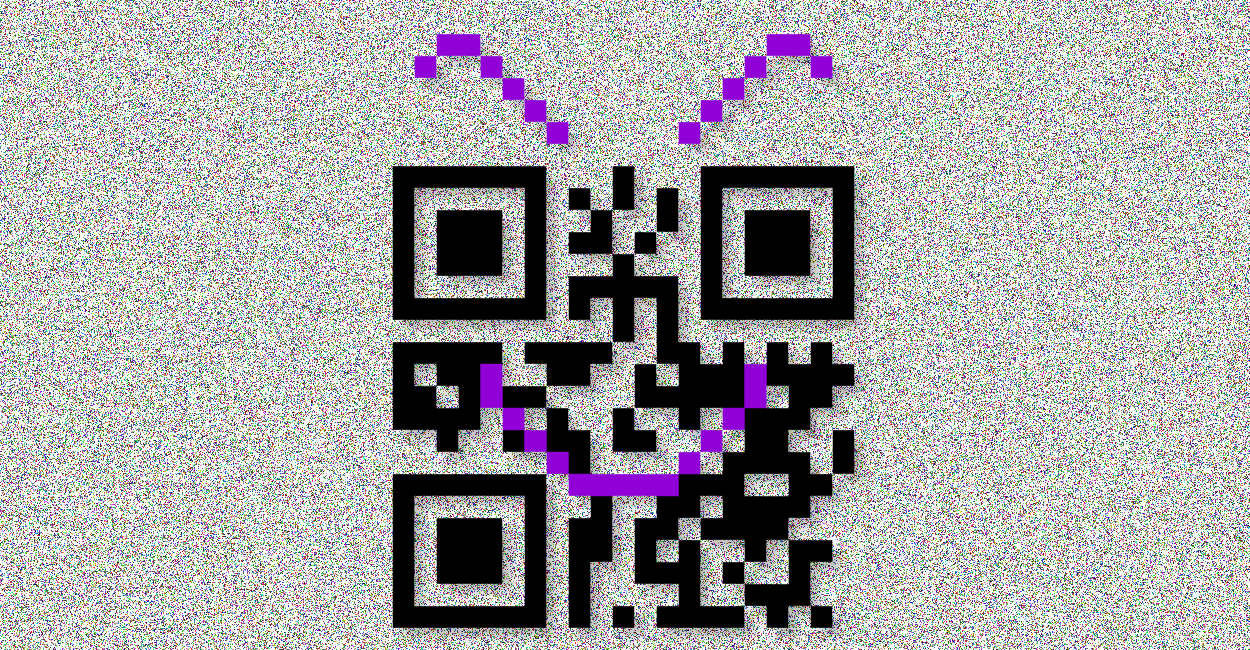

Oszustwa z wykorzystaniem kodów QR

Celem tego oszustwa jest nakłonienie ofiary do sparowania aplikacji obsługującej wiadomości SMS z urządzeniem sprawcy poprzez zeskanowanie kodu QR. Następnie dochodzi do obciążenia rachunku ofiary, a w niektórych przypadkach również do próby szantażu.

Czytaj więcej -

Rozwój technik ataku grupy UNC1151/Ghostwriter

W ostatnim czasie obserwujemy ataki grupy UNC1151/Ghostwriter z wykorzystaniem techniki Browser in the Browser. Grupa ta od ponad roku atakuje skrzynki pocztowe polskich obywateli. Wykorzystywane techniki z biegiem czasu ulegają zmianie, ale motyw przewodni używanych wiadomości, jak i cel pozostaje ten sam.

Czytaj więcej -

Krajobraz bezpieczeństwa polskiego internetu w 2021 roku

Nowy raport, stare techniki – tak w skrócie można ująć kluczowe obserwacje z 2021 r. Przestępcy udoskonalili znane sposoby oszustw i częściej zaczęli sięgać po metody wcześniej rzadko używane. Zapraszamy do lektury.

Czytaj więcej