-

Automatyczne wyszukiwanie podatności bezpieczeństwa na dużą skalę

Problematyka podatności bezpieczeństwa dotyczy praktycznie wszystkich programów lub bibliotek wykorzystywanych w codziennej pracy. Proaktywność w tej kwestii jest jednym z kluczy do dostarczania wysokiej jakości oprogramowania, które zapewni spokojny sen osobom zajmującym się bezpieczeństwem IT. W ciągu ostatnich dwóch lat firma Google za pomocą inicjatywy OSS-Fuzz, wykryła oraz zgłosiła ponad …

Czytaj więcej -

CVE-2017-9805 – Zdalne wykonanie kodu w Apache Struts 2 REST Plugin XStream

Parę dni temu została opublikowana łatka oraz exploit na podatność CVE-2017-9805. Luka ta obecna od ośmiu lat w kodzie pluginu REST, pozwala na zdalne wykonanie kodu na serwerze hostującym aplikację we frameworku Apache Struts 2. Według szacunków firmy analitycznej RedMonk aplikacje bazujące na tym rozwiązaniu posiada co najmniej 65% firm …

Czytaj więcej -

Atak Petya & Mischa

Duet Petya & Mischa jest na rynku ransomware od końcówki 2015 roku. Po sukcesie ataku WannaCry, ostatni wariant został wzbogacony o funkcje propagacji wewnątrz sieci za pomocą exploita EternalBlue, PsExec oraz Windows Management Instrumentation Command-line (WMIC). Wczorajsza kampania uderzyła przede wszystkim w sieci ukraińskie (dostawca energii Ukrenergo, system monitoringu promieniowania elektrowni …

Czytaj więcej -

WannaCry Ransomware

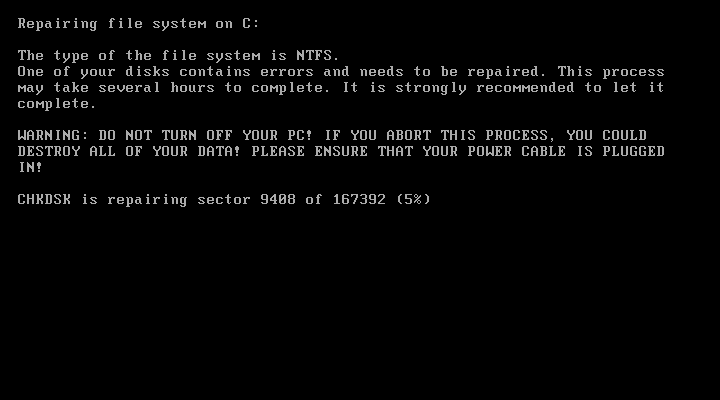

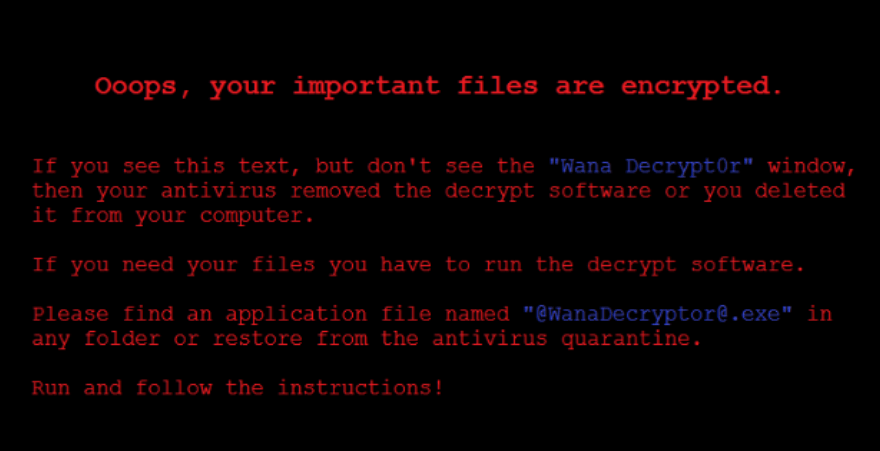

WannaCry (inne nazwy WCry, WannaCrypt, WanaCrypt0r) jest bardzo skutecznym w swoim działaniu złośliwym oprogramowaniem typu ransomware, które 12 maja swoim zasięgiem objęło ponad 100 krajów i 200 tysięcy komputerów z systemem operacyjnym Windows. Ofiarami padły takie instytucje jak: brytyjska służba zdrowia, Nissan, Telefonica, FedEx, rosyjskie banki i koleje państwowe, indyjskie …

Czytaj więcej -

LatentBot – modularny i silnie zaciemniony bot

LatentBot jest widoczny w sieci od 2013 roku, a na początku października rozpoczął swoją drugą młodość – dodany został jako payload do bardzo aktywnego exploit-kita Rig i jest serwowany zamiennie z takim złośliwym oprogramowaniem jak: Cerber, CryptFile2, Gootkit czy Vawtrak. Głównym wektorem infekcji dla użytkowników były dokumenty pakietu Microsoft Office zawierające …

Czytaj więcej -

Kolejna odsłona kampanii „Komornika Sądowego” – ransomware Petya i Mischa

W pierwszym tygodniu sierpnia trafiła do nas wiadomość podszywająca się pod zawiadomienie od komornika sądowego o następującej treści: Nr sprawy EGZ/2035-TR/12C/08/2016 ZAWIADOMIENIE O WSZCZĘCIU EGZEKUCJI Komornik Sądowy przy Sądzie Rejonowym Poznań – Grunwald i Jeżyce w Poznaniu Piotr Tomaszewski zawiadamia o wszczęciu postępowania egzekucyjnego na wniosek wierzyciela …

Czytaj więcej -

CryptXXX \ CrypMIC – intensywnie dystrybuowany ransomware w ramach exploit-kitów

W ostatnim czasie otrzymujemy zgłoszenia związane z infekcją ransomware znanym jako CryptXXX i jego naśladowcą CrypMIC. Kampania Zagrożenie pojawiło się kilka miesięcy temu jako moduł exploit-kita Neutrino. Infekcja następuje po wejściu na stronę na której publikowane są złośliwe reklamy (malvertising). Celem ataku jest głównie nieaktualna wtyczka Adobe Flash Player (wersje …

Czytaj więcej