-

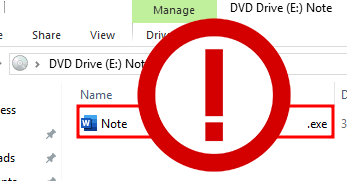

Podatność w module WebInterface oprogramowania Telwin SCADA

W module WebInteraface oprogramowania Telwin SCADA CERT Polska wykrył podatność typu Path Traversal (CVE-2023-0956).

Czytaj więcej -

Lista Ostrzeżeń przed niebezpiecznymi stronami – szkic nowej wersji specyfikacji

Nasza Lista Ostrzeżeń obchodziła w tym roku swoje trzecie urodziny. W tym czasie udało nam się ograniczyć skutki wielu różnych kampanii phishingowych celujących w polskich użytkowników Internetu. W odpowiedzi na zmieniający się krajobraz zagrożeń postanowiliśmy wprowadzić parę zmian w działaniu naszej listy, które pozwolą nam lepiej chronić użytkowników. Zapraszamy do zapoznania się z proponowanymi zmianami oraz podzielenia się swoją opinią.

Czytaj więcej -

CERT Polska będzie współtworzył bazę podatności CVE

Od początku sierpnia CERT Polska jako jedyna instytucja w kraju i jeden z 7 CERT-ów w Europie może nadawać numery CVE, które służą identyfikacji i katalogowaniu publicznie ujawnionych podatności.

Czytaj więcej -

Publikacja zbioru wykradzionych danych logowania - co zrobić?

W tym tygodniu doszło do publikacji dużego zbioru danych wykorzystywanych do logowania przez polskich użytkowników. W ramach tego wycieku udostępniono ponad milion unikalnych rekordów z loginem oraz hasłem do różnych stron. W związku z tym jednostki odpowiedzialne za cyberbezpieczeństwo w Polsce, w tym CERT Polska, podjęły odpowiednie działania w celu ograniczenia skutków tej sytuacji.

Czytaj więcej -

Krajobraz bezpieczeństwa polskiego internetu w 2022 roku

Ubiegły rok w polskiej cyberprzestrzeni możemy podsumować hasłami: znane techniki, nowe okoliczności i wzrost świadomości. Dodatkowo, nie da się ukryć, że na cyberbezpieczeństwo wpływ miała także wojna w Ukrainie. Jak duży był to wpływ? Czego możemy spodziewać się w kolejnych miesiącach w polskiej cyberprzestrzeni i jakie wnioski należy wyciągnąć z ostatnich 12 miesięcy? Odpowiedzi znajdziecie w raporcie rocznym z działalności naszego zespołu.

Czytaj więcej -

Dwudziesta szósta edycja Secure za nami

Dwudziesta szósta edycja Secure za nami. „Bezpieczeństwo w dobie zmian” – to hasło przewodnie zakończonej właśnie konferencji.

Czytaj więcej -

CERT Polska i SKW ostrzegają przed działaniami rosyjskich szpiegów

Zespół CERT Polska oraz Służba Kontrwywiadu Wojskowego zaobserwowały kampanię szpiegowską łączoną z działaniami rosyjskich służb specjalnych. Celem kampanii było nielegalne pozyskiwanie informacji z ministerstw spraw zagranicznych oraz placówek dyplomatycznych, w większości znajdujących się w państwach należących do NATO i Unii Europejskiej.

Czytaj więcej -

Kampanie phishingowe na serwisy pocztowe

Jednym z najczęstszych zagrożeń dla internautów, obserwowanych przez nasz zespół, pozostaje phishing. Pozornie nieszkodliwe maile, często wzywające do pilnego działania, mogą prowadzić do fałszywych witryn wyłudzających dane.

Czytaj więcej -

Ataki spear phishing na pracowników polskich firm i instytucji publicznych

Spear phishing jest oszustwem o charakterze socjotechnicznym, wykorzystującym presję autorytetu i czasu, aby skłonić atakowanego do podjęcia niekorzystnego dla niego działania. Fakt, że zazwyczaj informacje potrzebne do przeprowadzenia ataku są publicznie dostępne lub łatwe do uzyskania, czyni to oszustwo popularnym wśród cyberprzestępców.

Czytaj więcej -

Aktywnie wykorzystywana krytyczna podatność w Microsoft Outlook (CVE-2023-23397)

Microsoft opublikował informację o krytycznej podatności CVE-2023-23397 w aplikacji Outlook na systemie Windows. Może ona prowadzić do zdalnego przejęcia hasła domenowego, bez interakcji użytkownika. Podatność była aktywnie używana w atakach przez jedną z rosyjskich grup APT od kwietnia 2022 roku, w tym w Polsce. Rekomendujemy podjęcie natychmiastowych działań we wszystkich organizacjach, których użytkownicy korzystają z poczty poprzez klienta Microsoft Outlook.

Czytaj więcej