-

29 listopada 2024 CERT Polska

Marcin Dudek nowym kierownikiem CERT Polska

Obowiązki szefa CERT Polska 1 grudnia przejmie Marcin Dudek. Natomiast Sebastian Kondraszuk, dotychczasowy szef Zespołu, obejmie nowo utworzoną funkcję architekta współpracy sektorowych CSIRT-ów.

Czytaj więcej -

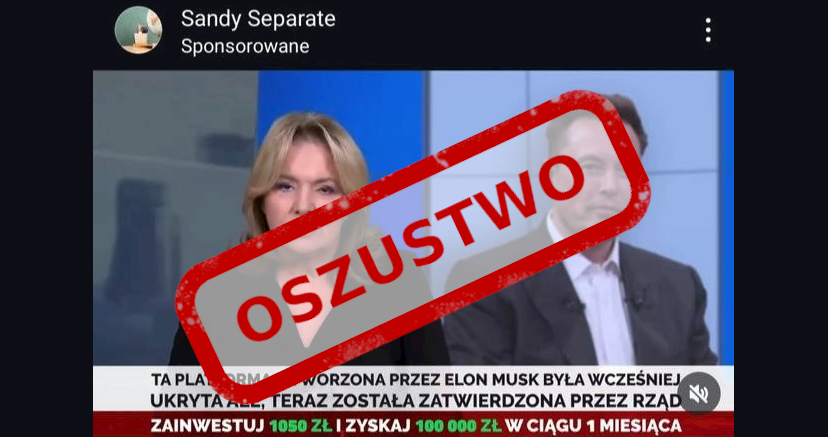

Oszustwa reklamowe na dużych platformach internetowych

Sekretny sposób na zarabianie pieniędzy wyjawiony przez celebrytę, czy możliwość wzbogacenia się na rządowym programie inwestowania w spółki państwowe - takie informacje umieszczane przez oszustów w reklamach, które znajdujemy na platformach społecznościowych mają skłaniać do kliknięcia w linki prowadzące do stron, których celem jest nam zaszkodzić.

Czytaj więcej -

Uwaga fałszywa CAPTCHA, czyli nie daj się zainfekować

Captcha, czyli „Udowodnij, że nie jesteś robotem” to znany element wielu stron internetowych. Ponieważ nie wzbudza podejrzeń, bywa czasami wykorzystywany przez cyberprzestepców do dystrybucji szkodliwego oprogramowania.

Czytaj więcej -

Mroczny rycerz powraca: Analiza złośliwego oprogramowania Joker

Zespół CERT Polska zaobserwował w ostatnich tygodniach nowe próbki złośliwego oprogramowania na urządzenia mobilne "Joker" w Google Play Store wycelowane między innymi w polskich użytkowników.

Czytaj więcej -

CyberParawan 2024 - Podsumowanie

W tegorocznej edycji cyklu #CyberParawan zamiast leżeć na plaży, zabraliśmy Was w podróż przez letnie strategie cyberprzestępców.

Czytaj więcej -

Program CVE – pierwszy rok za nami!

CERT Polska od roku ma status CNA (CVE Numbering Authority), co pozwala na nadawanie identyfikatorów i publikowanie informacji o podatnościach w programie CVE. W ciągu ostatnich 12 miesięcy nadaliśmy 73 takie identyfikatory podatnościom, także tym odkrytym w ramach naszych działań badawczych.

Czytaj więcej -

Oszustwa biletowe

Wakacje to czas, kiedy słowo „bilet” nabiera szczególnego znaczenia. A skoro „bilet” to wakacyjne słowo-klucz, to jest to też świetny wabik wykorzystywany przez wirtualnych oszustów.

Czytaj więcej -

Cyberparawan powraca

Czy wakacje to dobry czas dla cyberprzestepców? A może skoro w biurach panują pustki i ludzie zamiast przed ekranem spędzają czas na plaży, to oszuści również robią sobie wolne? Niestety nie. Wakacyjne miesiące to dla cybeprzestępców czas jak każdy inny.

Czytaj więcej -

Deepfake i wybory

Wybory do parlamentu europejskiego już w ten weekend, ale to wcale nie znaczy, że 10 czerwca ten tekst przestanie być aktualny. I to nawet nie dlatego, że w 2025 roku czekają nas wybory prezydenckie.

Czytaj więcej -

Projekt DNS4EU – współpraca na europejskim poziomie

DNS4EU to element strategii cyberbezpieczeństwa opublikowanej przez Komisję Europejską. Celem projektu jest wprowadzenie prywatnego i bezpiecznego publicznego resolvera DNS w ramach Unii Europejskiej, co przyczyni się do budowania niezależności w obszarze usług cyfrowych.

Czytaj więcej