-

Rekomendacje w związku ze zwiększonym zagrożeniem w cyberprzestrzeni wywołanym sytuacją na Ukrainie

W związku z obecną sytuacją na Ukrainie oraz ogłoszeniem stopnia alarmowego CHARLIE-CRP, przygotowaliśmy rekomendacje dla obywateli i firm, których wdrożenie uważamy za konieczne.

Czytaj więcej -

Kompleksowo o hasłach

Hasła to powszechnie wykorzystywany, prosty i wszystkim znany sposób chronienia dostępu do poufnych danych i usług. Aby jednak działały skutecznie, muszą być tworzone i stosowane w sposób prawidłowy, w tym dostosowany do aktualnych wymogów technicznych i organizacyjnych. Prezentujemy rekomendacje CERT Polska, mające na celu uporządkowanie i aktualizację wiedzy na ten temat oraz przybliżające inne niż samo hasło metody uwierzytelniania i ochrony dostępu.

Czytaj więcej -

Co wycieki danych mówią o hasłach

Wycieki haseł zdarzają się niestety bardzo często a ich skutki mogą być bardzo poważne. Incydenty tego typu, oprócz oczywistej szkody dla osób dotkniętych wyciekiem, mają dużą wartość analityczną. Analiza haseł upublicznionych w wyciekach pozwala na lepsze zrozumienie poziomu wiedzy i nawyków użytkowników, co umożliwia poznanie ich słabości. Postanowiliśmy na podstawie danych pochodzących z wycieków, w tym wycieków z polskich serwisów, przeprowadzić własną analizę pod kątem tego, jakie słabe strony można zaobserwować w stosowanych często hasłach.

Czytaj więcej -

Rekomendacje techniczne CERT Polska dla systemów uwierzytelniania

Rekomendacje skierowane do administratorów, twórców i projektantów systemów informatycznych wymagających kontroli dostępu użytkowników i pozwalających na uwierzytelnienie z użyciem hasła. Opracowane o własne badania i obserwacje CERT Polska oraz o szeroką listę publikacji zbierających i omawiających najlepsze praktyki w tym temacie.

Czytaj więcej -

Statystyki z działalności listy ostrzeżeń przed niebezpiecznymi stronami

Prezentujemy statystyki z działalności listy ostrzeżeń przed niebezpiecznymi stronami. Na listę w 2021 roku zostało dodane 33 tys. domen, a dzięki współpracy z operatorami telekomunikacyjnymi, którzy z niej korzystają, udało się powstrzymać blisko 4 miliony prób wejścia na strony oznaczone jako wyłudzające dane. Zapraszamy do zapoznania się z artykułem.

Czytaj więcej -

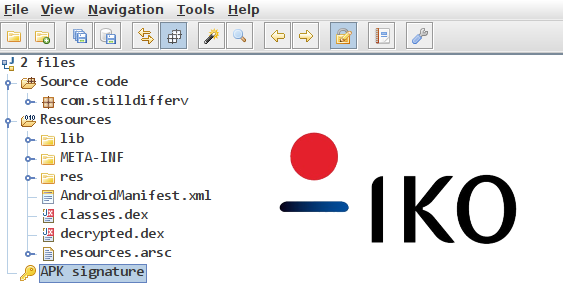

Aktywacja aplikacji IKO – Kampania złośliwego oprogramowania

W ostatnim czasie obserwowaliśmy kolejną kampanię złośliwego oprogramowania wymierzoną w użytkowników urządzeń mobilnych z systemem Android. Szkodliwa aplikacja, podszywa się pod aplikację banku PKO BP – IKO. Po analizie okazało się, że w atakach wykorzystywany jest obserwowany po raz pierwszy w Polsce trojan bankowy Coper.

Czytaj więcej -

Krytyczna podatność w bibliotece Apache Log4j (CVE-2021-44228)

W bibliotece Apache Log4j, w wersjach od 2.0-alpha1 do 2.16.0 włącznie, z wyłączeniem wersji 2.12.3-2.12.*, znaleziono krytyczne podatności pozwalające na zdalne wykonanie kodu oraz atak odmowy dostępu. Dodatkowo w wersji 2.17.0 znaleziono podatność pozwalającą na zdalne wykonanie kodu, w momencie gdy atakujący …

Czytaj więcej -

10 listopada 2021 CERT Polska

Powierzenie obowiązków nowemu kierownikowi CERT Polska

Sebastian Kondraszuk, dotychczasowy zastępca kierownika CERT Polska, przyjął 10. listopada z rąk Dyrektora NASK Wojciecha Pawlaka nominację do pełnienia obowiązków kierownika CERT Polska. Powierzenie Sebastianowi Kondraszukowi nowych obowiązków i zadań odbyło się podczas spotkania z zespołem CERT Polska z udziałem Dyrektora NASK Wojciecha Pawlaka i Zastępcy Dyrektora NASK ds. Cyberbezpieczeństwa …

Czytaj więcej -

08 listopada 2021 CERT Polska

List otwarty pracowników CERT Polska w sprawie Przemysława Jaroszewskiego

Pracownicy CERT Polska wystosowali list otwarty w sprawie ostatnich doniesień medialnych dotyczących kierownika zespołu CERT Polska, Przemysława Jaroszewskiego. Zapraszamy do zapoznania się z jego treścią

Czytaj więcej -

Mechanizmy weryfikacji nadawcy wiadomości

W serwisie https://bezpiecznapoczta.cert.pl można zweryfikować poprawność implementacji mechanizmów weryfikacji nadawcy poczty w Państwa domenie. W tym roku mija 50. rocznica przesłania pierwszej wiadomości email. Na początku lat 70., gdy projektowane były stojące za tym mechanizmy, niestety mało kto myślał o bezpieczeństwie informacji, a kluczowymi kwestiami były stabiloność …

Czytaj więcej