-

CVE-2017-9805 – Zdalne wykonanie kodu w Apache Struts 2 REST Plugin XStream

Parę dni temu została opublikowana łatka oraz exploit na podatność CVE-2017-9805. Luka ta obecna od ośmiu lat w kodzie pluginu REST, pozwala na zdalne wykonanie kodu na serwerze hostującym aplikację we frameworku Apache Struts 2. Według szacunków firmy analitycznej RedMonk aplikacje bazujące na tym rozwiązaniu posiada co najmniej 65% firm …

Czytaj więcej -

Heartbleed w Polsce (i w sieci TOR)

W ostatnich dniach Internet obiegła informacja o odkryciu CVE-2014-0160. Luka ta, od dwóch lat znajdująca się w bibliotece OpenSSL w wersjach 1.0.1a-f, pozwala na odczytanie fragmentu pamięci procesu, który korzysta z tej biblioteki. Ponieważ z biblioteki OpenSSL korzystają zarówno aplikacje serwerowe (np. serwer WWW, poczty) jak i aplikacje …

Czytaj więcej -

19 września 2013 Łukasz Siewierski #analiza #exploit #infekcja #Java #kod #luki #malware #paysafecard #ransomware #ukash

Ransomware wciąż groźny

W miesiącach wakacyjnych zauważyliśmy wzmożoną aktywność złośliwego oprogramowania typu ransomware, które już kilkukrotnie opisywaliśmy (tutaj znajduje się opis podobnego zagrożenia, natomiast tutaj znajduje się informacja jak usunąć je z komputera). Dotarły do nas trzy próbki tego oprogramowania i przy każdej byliśmy w stanie ustalić wektor infekcji komputera ofiary. Prawdopodobnie wszystkie …

Czytaj więcej -

Kampania malware na stronie rządowej

Na początku maja 2013 roku CERT Polska we współpracy z CERT.GOV.PL wykrył stronę w domenie gov.pl, która została przejęta w celu rozprzestrzeniania złośliwego oprogramowania. Na stronie, w zależności od konfiguracji maszyny ofiary, dodawana była ramka (iframe), która przekierowywała do exploita. Następnie za pomocą systemu o nazwie „Smoke …

Czytaj więcej -

Masowa infekcja stron internetowych

Według wstępnych oszacowań ponad 90.000 stron internetowych (w tym niemal 400 w domenie .pl) mogło paść ofiarą masowej „infekcji” (wstrzyknięcia przekierowania iframe). Po wejściu na zainfekowaną stronę przeglądarka przekierowywana jest na inną witrynę, na której znajduje się szkodliwy skrypt JavaScript. Skrypt ten próbuje doprowadzić do przejęcia kontroli nad wykonaniem …

Czytaj więcej -

Analiza złośliwego dokumentu PDF używanego do instalacji SpyEye

Jak przekonaliśmy się kilka dni temu, złośliwe dokumenty PDF pozostają jedną z popularnych metod rozprzestrzeniania się malware’u typu banker-trojan. Złośliwy dokument PDF, o którym pisaliśmy, wykorzystuje lukę w programie Adobe Reader do przeprowadzenia włamania na komputerze użytkownika, który go otworzył, po czym instaluje w systemie trojana SpyEye. Jeśli użytkownik …

Czytaj więcej -

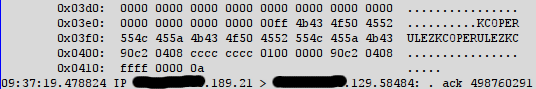

Wykorzystanie luki w ProFTPd

Niedawno (5 listopada) pisaliśmy o błędzie przepełnienia bufora w aplikacji ProFTPd. System ARAKIS zarejestrował próby włamania z wykorzystaniem exploitów na tę lukę. Jako źródło ataku określiliśmy sieć znajdującą się na terenie Stanów Zjednoczonych, a zastosowany do ataku exploit to prawdopodobnie skrypt Perl opublikowany na liście full-disclosure kilka dni po ujawnieniu …

Czytaj więcej -

Stack Overflow w proftpd!

W popularnym serwerze FTP znaleziono klasyczny błąd pozwalający nadpisać dane znajdujące się na stosie. Dokładny opis błędu można znaleźć na bugzilli proftpd : http://bugs.proftpd.org/show_bug.cgi?id=3521. Błąd zgłoszony przez TippingPoint związany jest z czytaniem sekwencji znaków zaczynających się od TELNET_IAC (opis sekwencji w RFC854). Możliwe jest …

Czytaj więcej -

Kolejna luka 0-day w Adobe Readerze

Adobe potwierdziło informację o luce w Adobe Readerze opublikowanej na liście Full Disclosure. Podatność związana jest z błędem alokacji pamięci na stercie występującym w module escript.api, który ma miejsce podczas wywołania funkcji printSeps(). Zaprezentowany Proof of Concept powoduje, iż aplikacja przestaje odpowiadać (Denial of Service), jednak podatność ta może …

Czytaj więcej -

Nowa luka w Internet Explorer – zalecenia CERT Polska

W związku z ostatnimi doniesieniami na temat zidentyfikowania nowej luki typu 0day, która pozwala na uruchomienie złośliwego kodu na komputerze użytkownika, zespół CERT Polska zaleca : Zrezygnować z używania przeglądarki Internet Explorer 6 W przypadku używania przeglądarki Internet Explorer – korzystać z wersji 7 lub 8 z WŁĄCZONYM trybem „Protected Mode” [1 …

Czytaj więcej