-

Rozwój technik ataku grupy UNC1151/Ghostwriter

W ostatnim czasie obserwujemy ataki grupy UNC1151/Ghostwriter z wykorzystaniem techniki Browser in the Browser. Grupa ta od ponad roku atakuje skrzynki pocztowe polskich obywateli. Wykorzystywane techniki z biegiem czasu ulegają zmianie, ale motyw przewodni używanych wiadomości, jak i cel pozostaje ten sam.

Czytaj więcej -

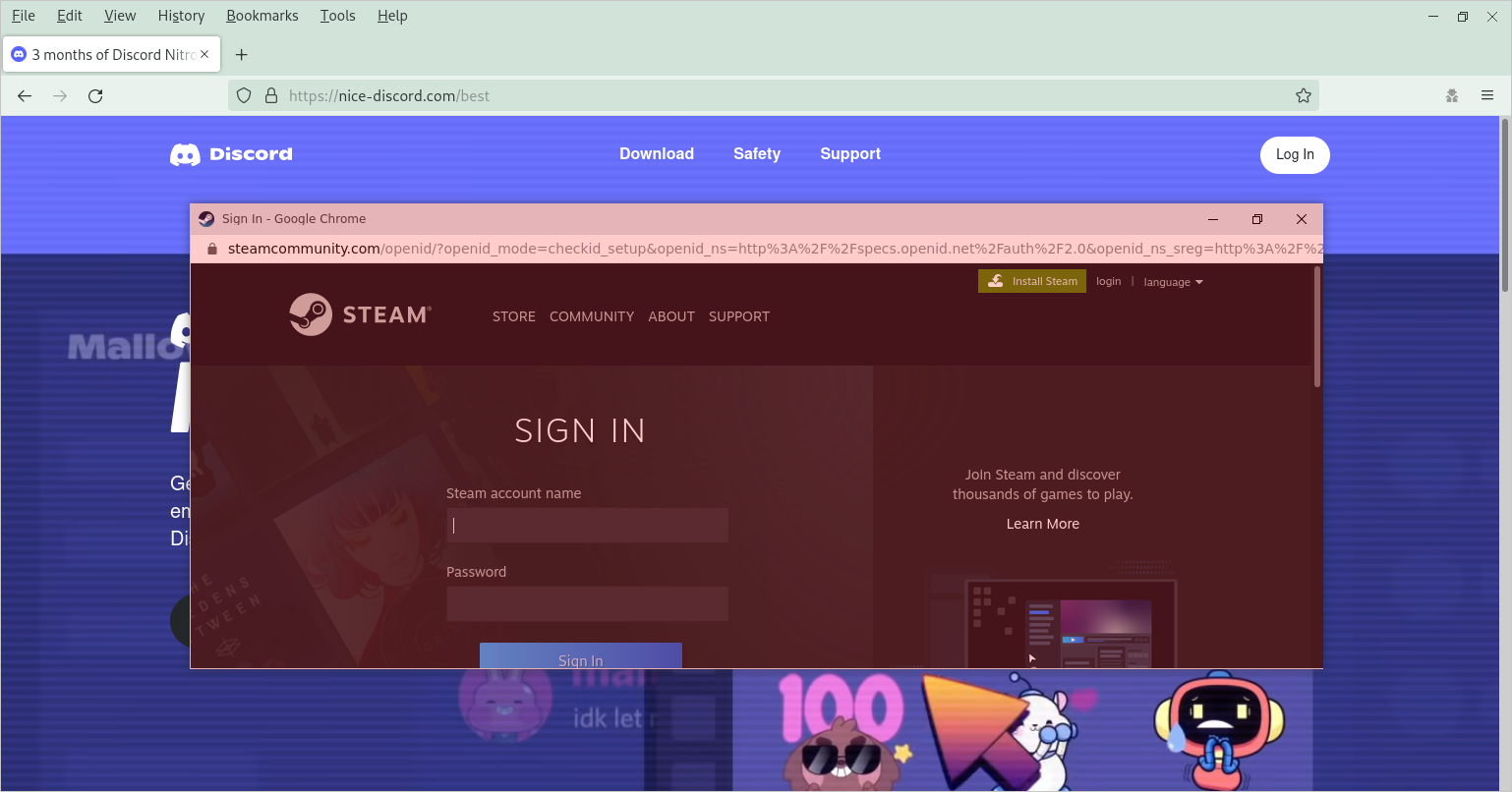

Ataki z wykorzystaniem techniki Browser In The Browser

Większość obserwowanych przez nas stron internetowych, które wykorzystywane są w kampaniach phishingowych, nie różni się od siebie znacząco pod względem sposobu działania. W niektórych przypadkach zostały jednak zastosowane niestandardowe rozwiązania, przez co trudniej jest potencjalnym ofiarom rozpoznać oszustwo. Jednym z takich rozwiązań, którego użycie obserwujemy w ostatnim czasie, jest technika …

Czytaj więcej -

CVE-2017-9805 – Zdalne wykonanie kodu w Apache Struts 2 REST Plugin XStream

Parę dni temu została opublikowana łatka oraz exploit na podatność CVE-2017-9805. Luka ta obecna od ośmiu lat w kodzie pluginu REST, pozwala na zdalne wykonanie kodu na serwerze hostującym aplikację we frameworku Apache Struts 2. Według szacunków firmy analitycznej RedMonk aplikacje bazujące na tym rozwiązaniu posiada co najmniej 65% firm …

Czytaj więcej -

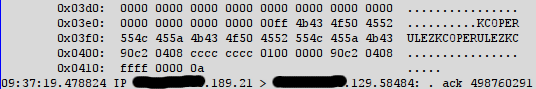

Kolejna kampania ataków na routery klienckie

Badając incydenty zgłoszone przez użytkowników, odkryliśmy kolejną kampanię ataków na bankowość internetową prowadzoną poprzez przejmowanie routerów klienckich. Metoda ta znana jest od ponad roku, polega na przejęciu kontroli nad domowym routerem ofiary i zmianie ustawień serwerów DNS. Router przydzielający adresy w domowej sieci komputerom i urządzeniom przenośnym, podaje też ustawienia …

Czytaj więcej -

Ruch klientów banków jest przechwytywany i modyfikowany na skutek luk w routerach

Pod koniec 2013 roku do zespołu CERT Polska dotarły potwierdzone informacje o pojawianiu się komunikatów sugerujących modyfikację stron bankowych przez złośliwe oprogramowanie na… urządzeniach iPhone. Użytkownicy takich urządzeń oglądali komunikat o zmianie numeru konta bankowego, która powinna zostać potwierdzona kodem jednorazowym. Sam scenariusz był nam dobrze znany jako jedna z …

Czytaj więcej -

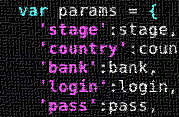

Coraz bardziej wyrafinowane ataki spyware na klientów bankowości internetowej

Wakacje się skończyły, młodzież ruszyła do szkół, studenci na poprawki egzaminów, a przestępcy komputerowi do pracy. Od początku września monitorujemy pojawiające się w plikach konfiguracyjnych oprogramowania szpiegowskiego wpisy dotyczące systemów transakcyjnych polskich banków. Atakuje ono komputery użytkowników systemu Windows, a po zainstalowaniu podsłuchuje wszystkie przesyłane informacje (w tym głównie loginy …

Czytaj więcej -

UWAGA! SpyEye w PDF atakuje polskich internautów!

Dzięki współpracy polskich zespołów bezpieczeństwa, związanych inicjatywą Abuse-Forum, udało się wykryć oraz przeanalizować nowe zagrożenie. Od 03.04.2011 do polskich internautów trafia wiadomość e-mail zawierająca w załączniku złośliwy dokument PDF. Z analiz przeprowadzonych przez CERT Polska wynika, że po otwarciu załączonego pliku komputer zostaje zainfekowany złośliwym oprogramowaniem SpyEye. Oprogramowanie …

Czytaj więcej -

Złośliwe pliki Flash

Pliki Flash, pomimo zbieżności nazwy, nie mają nic wspólnego z przenośnymi pamięciami USB. Flash to zwyczajowe określenie na pliki o rozszerzeniu .swf, przenoszące animacje oraz zapewniające pewien poziom interaktywności. SWF, z angielskiego wymawiane swiff, początkowo przenosiły wyłącznie grafiki wektorowe, lecz szybko okazało się, że jest zapotrzebowanie na coś więcej. Kiedy …

Czytaj więcej -

Nowe techniki przełamywania zabezpieczeń Windows 7

Zabezpieczenia typu ASLR (ang. Address Space Layout Randomization) oraz DEP (ang. Data Execution Prevention) to techniki mające na celu zabezpieczenie systemu operacyjnego przed włamaniami przez wykorzystanie błędów w oprogramowaniu użytkowym. W systemie Windows funkcjonują one począwszy od wersji XP SP 2, jednak pod koniec roku 2010 w sieci pojawiły się …

Czytaj więcej -

Wykorzystanie luki w ProFTPd

Niedawno (5 listopada) pisaliśmy o błędzie przepełnienia bufora w aplikacji ProFTPd. System ARAKIS zarejestrował próby włamania z wykorzystaniem exploitów na tę lukę. Jako źródło ataku określiliśmy sieć znajdującą się na terenie Stanów Zjednoczonych, a zastosowany do ataku exploit to prawdopodobnie skrypt Perl opublikowany na liście full-disclosure kilka dni po ujawnieniu …

Czytaj więcej